Le malware Emotet est désormais exploité par des groupes de ransomwares en tant que service (RaaS), dont Quantum et BlackCat, après le retrait officiel de Conti du paysage des menaces cette année.

Emotet a commencé comme un cheval de Troie bancaire en 2014, mais les mises à jour qui y ont été ajoutées au fil du temps ont transformé le malware en une menace très puissante capable de télécharger d’autres charges utiles sur la machine de la victime, ce qui permettrait à l’attaquant de la contrôler à distance.

Bien que l’infrastructure associée au chargeur de logiciels malveillants invasifs ait été supprimée dans le cadre d’un effort d’application de la loi en janvier 2021, le cartel du rançongiciel Conti aurait joué un rôle déterminant dans son retour à la fin de l’année dernière.

« De novembre 2021 à la dissolution de Conti en juin 2022, Emotet était un outil exclusif de rançongiciel Conti, cependant, la chaîne d’infection Emotet est actuellement attribuée à Quantum et BlackCat », AdvIntel a dit dans un avis publié la semaine dernière.

Les séquences d’attaque typiques impliquent l’utilisation d’Emotet (alias SpmTools) comme vecteur d’accès initial pour supprimer Cobalt Strike, qui est ensuite utilisé comme outil de post-exploitation pour les opérations de ransomware.

Le célèbre gang de rançongiciels Conti s’est peut-être dissous, mais plusieurs de ses membres restent aussi actifs que jamais, soit dans le cadre d’autres équipes de rançongiciels comme BlackCat et Hive, soit en tant que groupes indépendants axés sur l’extorsion de données et d’autres activités criminelles.

Quantum est également un groupe dérivé de Conti qui, dans les mois qui ont suivi, a eu recours à la technique du phishing de rappel – surnommée BazaCall ou BazarCall – comme moyen de pénétrer des réseaux ciblés.

« Les affiliés de Conti utilisent une variété de vecteurs d’accès initiaux, y compris le phishing, les informations d’identification compromises, la distribution de logiciels malveillants et l’exploitation des vulnérabilités », a déclaré Recorded Future. c’est noté dans un rapport publié le mois dernier.

AdvIntel a déclaré avoir observé plus de 1 267 000 infections Emotet à travers le monde depuis le début de l’année, avec des pics d’activité enregistrés en février et mars coïncidant avec l’invasion de l’Ukraine par la Russie.

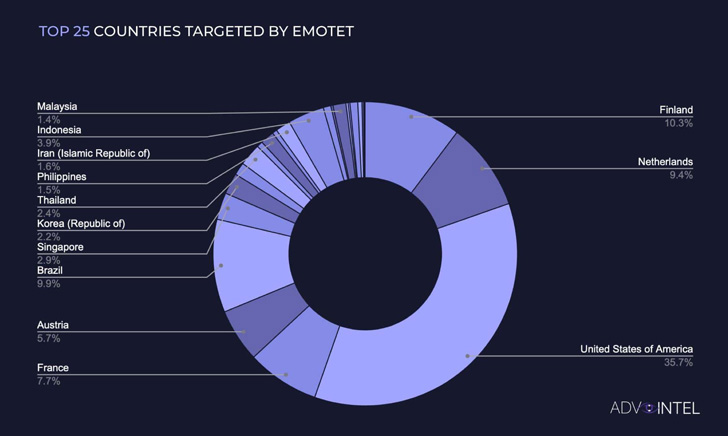

Une deuxième vague d’infections s’est produite entre juin et juillet, en raison de l’utilisation par des groupes de rançongiciels tels que Quantum et BlackCat. Les données capturées par la société de cybersécurité montrent que le pays le plus ciblé par Emotet est les États-Unis, suivis de la Finlande, du Brésil, des Pays-Bas et de la France.

ESET avait précédemment signalé une multiplication par 100 des détections d’Emotet au cours des quatre premiers mois de 2022 par rapport aux quatre mois précédents de septembre à décembre 2021.

Selon la société israélienne de cybersécurité Check Point, Emotet chuté de la première à la cinquième place dans la liste des logiciels malveillants les plus répandus pour août 2022, derrière FormBook, Agent Tesla, XMRig et GuLoader.