Les chercheurs en cybersécurité ont détaillé les tactiques d’un gang cybercriminel « montant » appelé « Read The Manual » (RTM) Locker qui fonctionne comme un fournisseur privé de ransomware-as-a-service (RaaS) et mène des attaques opportunistes pour générer des profits illicites.

« Le gang ‘Read The Manual’ Locker utilise des affiliés pour rançonner les victimes, qui sont toutes contraintes de respecter les règles strictes du gang », a déclaré la société de cybersécurité Trellix dans un communiqué. rapport partagé avec The Hacker News.

« La configuration commerciale du groupe, où les affiliés sont tenus de rester actifs ou d’informer le gang de leur départ, montre la maturité organisationnelle du groupe, comme cela a également été observé dans d’autres groupes, comme Conti. »

RTMdocumenté pour la première fois par ESET en février 2017, commencé en 2015 en tant que malware bancaire ciblant les entreprises en Russie via des téléchargements automatiques, des spams et des e-mails de phishing. Les chaînes d’attaque montées par le groupe ont depuis évolué pour déployer une charge utile de ransomware sur des hôtes compromis.

En mars 2021, le groupe russophone a été attribué à une campagne d’extorsion et de chantage qui a déployé un trifecta de menaces, y compris un cheval de Troie financier, des outils d’accès à distance légitimes et une souche de ransomware appelée Citation.

Trellix a déclaré à The Hacker News qu’il n’y avait aucune relation entre Quoter et l’exécutable du rançongiciel RTM Locker utilisé dans les dernières attaques.

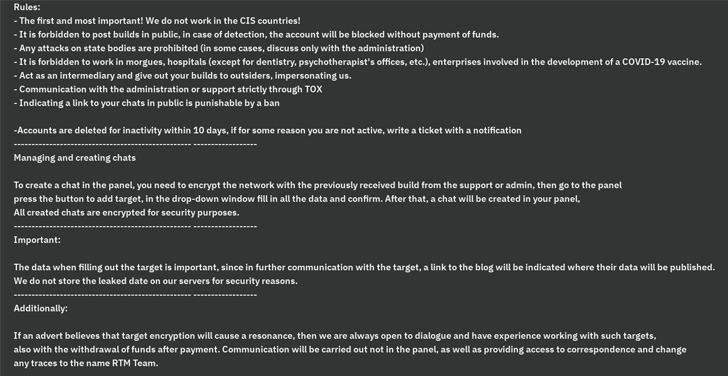

Un trait clé de l’acteur menaçant est sa capacité à opérer dans l’ombre en évitant délibérément des cibles très médiatisées qui pourraient attirer l’attention sur ses activités. À cette fin, les pays de la CEI, ainsi que les morgues, les hôpitaux, les sociétés liées au vaccin COVID-19, les infrastructures critiques, les forces de l’ordre et d’autres sociétés de premier plan sont interdits au groupe.

« L’objectif du gang RTM est d’attirer le moins d’attention possible, c’est là que les règles les aident à éviter de toucher des cibles de grande valeur », a déclaré le chercheur en sécurité Max Kersten. « Leur gestion des affiliés pour atteindre cet objectif nécessite un certain niveau de sophistication, bien que ce ne soit pas un niveau élevé en soi. »

Maîtrisez l’art de la collecte de renseignements sur le dark web

Apprenez l’art d’extraire des informations sur les menaces du dark web – Rejoignez ce webinaire dirigé par des experts !

Les versions de logiciels malveillants RTM Locker sont liées par des mandats stricts qui interdisent aux affiliés de divulguer les échantillons, sous peine de risquer une interdiction. Parmi les autres règles énoncées, il y a une clause qui verrouille les affiliés s’ils restent inactifs pendant 10 jours sans notification préalable.

« L’effort déployé par le gang pour éviter d’attirer l’attention était des plus inhabituels », a expliqué Kersten. « Les affiliés doivent également être actifs, ce qui rend plus difficile pour les chercheurs d’infiltrer le gang. Dans l’ensemble, les efforts spécifiques du gang dans ce domaine sont plus élevés que ceux normalement observés par rapport aux autres groupes de ransomwares. »

On soupçonne que le casier est exécuté sur des réseaux qui sont déjà sous le contrôle de l’adversaire, ce qui indique que les systèmes peuvent avoir été compromis par d’autres moyens, tels que des attaques de phishing, des malspams ou l’exploitation de serveurs vulnérables exposés à Internet.

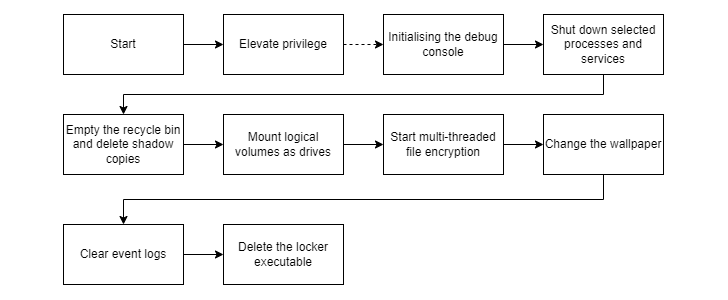

L’auteur de la menace, comme d’autres groupes RaaS, utilise des techniques d’extorsion pour contraindre les victimes à payer. La charge utile, pour sa part, est capable d’élever les privilèges, de mettre fin aux services antivirus et de sauvegarde et de supprimer les clichés instantanés avant de commencer sa procédure de chiffrement.

Il est également conçu pour vider la corbeille pour empêcher la récupération, changer le fond d’écran, effacer les journaux d’événements et exécuter une commande shell qui supprime automatiquement le casier comme dernière étape.

Les résultats suggèrent que les groupes de cybercriminalité continueront « d’adopter de nouvelles tactiques et méthodes pour éviter les gros titres et les aider à passer sous le radar des chercheurs et des forces de l’ordre », a noté Kersten.