Emotet est l’une des menaces de logiciels malveillants les plus dangereuses et les plus répandues actuellement.

Depuis sa découverte en 2014, alors qu’Emotet était un voleur d’informations d’identification standard et un cheval de Troie bancaire, le malware a évolué en une plate-forme modulaire et polymorphe pour la distribution d’autres types de virus informatiques.

Étant constamment en développement, Emotet se met à jour régulièrement pour améliorer la furtivité, la persistance et ajouter de nouvelles capacités d’espionnage.

Ce cheval de Troie notoire est l’un des programmes les plus fréquemment malveillants trouvés dans la nature. Habituellement, il fait partie d’une attaque de phishing, un spam par e-mail qui infecte les PC avec des logiciels malveillants et se propage entre les autres ordinateurs du réseau.

Si vous souhaitez en savoir plus sur les logiciels malveillants, collecter des IOC et obtenir de nouveaux échantillons, consultez l’article suivant dans le Suivi des tendances des malwares, le service avec des articles dynamiques.

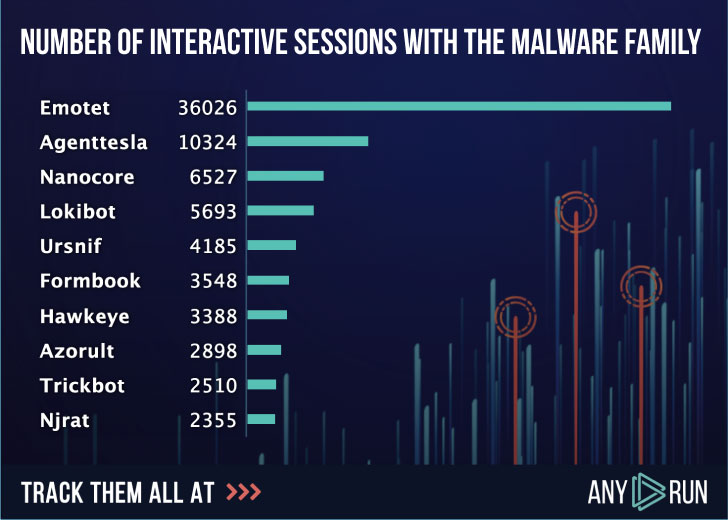

Emotet est le malware le plus téléchargé au cours des dernières années. Voici ci-dessous la note des téléchargements vers Service ANY.RUN en 2019, où les utilisateurs ont exécuté plus de 36000 sessions interactives d’analyse des logiciels malveillants Emotet en ligne.

Le malware a beaucoup changé au fil du temps et à chaque nouvelle version, il devient de plus en plus menaçant pour les victimes. Regardons de plus près comment cela a évolué.

Lorsqu’il était comme tout autre cheval de Troie bancaire standard, le principal objectif du malware était de voler les informations d’identification des petites entreprises, principalement en Allemagne et en Autriche. En simulant des factures ou d’autres documents financiers, les utilisateurs cliquent sur les liens et laissent entrer le malware.

Plus tard cette année-là, il a acquis une architecture modulaire diversifiée, dont les principaux objectifs étaient le téléchargement d’une charge utile de malware, la propagation sur autant de machines que possible et l’envoi d’e-mails malveillants pour infecter d’autres organisations.

Début 2015 après une petite pause, Emotet est de nouveau apparu. La clé publique RSA, les nouvelles listes d’adresses, le cryptage RC4 faisaient partie des nouvelles fonctionnalités de Trojan. À partir de là, l’éventail des victimes a commencé à augmenter – les banques suisses l’ont rejoint. Et dans l’ensemble, les techniques d’évasion ont été beaucoup améliorées.

Dans les versions récentes, un changement important de stratégie s’est produit. Emotet est devenu un malware polymorphe, téléchargeant d’autres programmes malveillants sur l’ordinateur infecté et sur l’ensemble du réseau. Il vole des données, s’adapte à divers systèmes de détection, loue les hôtes infectés à d’autres cybercriminels en tant que modèle Malware-as-a-Service.

Depuis qu’Emotet utilise des e-mails volés pour gagner la confiance des victimes, le spam est toujours resté la principale méthode de distribution d’Emotet, ce qui le rend convaincant, très efficace et dangereux.

Par exemple, en 2018, le système gouvernemental a subi une infection par Emotet à Allentown, une ville de l’est de la Pennsylvanie, qui leur a coûté 1 million de dollars pour le rétablissement.

Toute la ville de Francfort a dû fermer le réseau à cause d’Emotet en 2019. Différents types d’organisations, du gouvernement aux petites entreprises, tous les services publics ont été contraints d’arrêter leur travail via l’informatique.

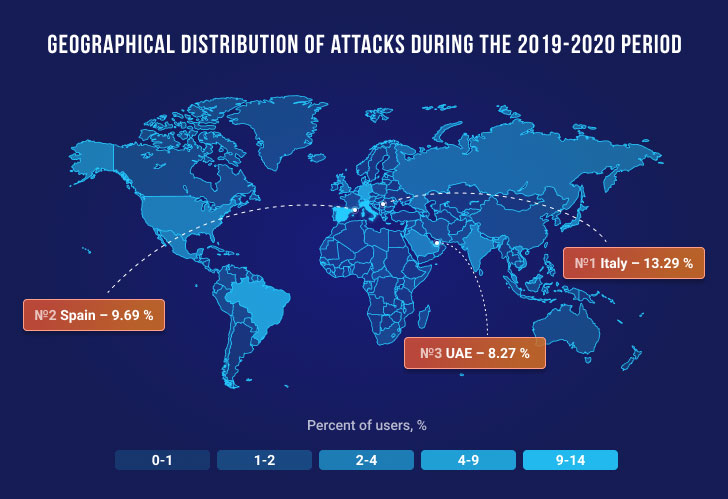

Selon les dernières recherches, Emotet est une menace mondiale qui affecte toutes sortes de sphères. Il suffit de regarder la carte suivante, l’Italie, l’Espagne et les Émirats arabes unis sont les principaux pays avec les utilisateurs les plus attaqués.

Récemment, les sociétés de cybersécurité de la France, du Japon et de la Nouvelle-Zélande ont annoncé une augmentation des attaques Emotet visant leurs pays.

Emotet hier et aujourd’hui

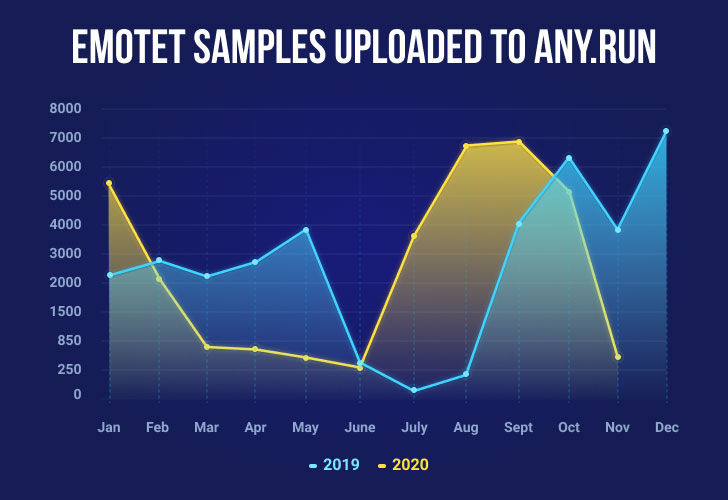

Selon un graphique des exemples Emotet téléchargés sur le service ANY.RUN, vous pouvez voir le comportement du malware en 2019 et 2020.

On peut remarquer quelques similitudes dans son activité. Par exemple, en juin, Emotet a tendance à être en baisse. Cependant, il semble montrer une tendance à la hausse d’août à octobre. En 2019, la fin de l’année a été très active pour ce type d’attaque, on peut donc s’attendre à ce qu’elle soit également à la hausse cette année.

Emotet est resté une menace pendant des années car il change en permanence. Les premières versions diffèrent de la version actuelle, même par ses intentions – Emotet est passé du cheval de Troie bancaire au chargeur. En ce qui concerne l’évolution de l’exécution et les modèles de documents, nous ne décrirons que les versions postérieures à 2018. Il y a eu des changements même au cours de ces deux années, mais la seule chose qui reste inchangée est la livraison.

Pour la distribution et l’exécution des utilisateurs, Emotet utilise du spam malveillant et des documents avec des macros VBA. Une fois qu’une cible télécharge les documents malveillants joints à partir d’un e-mail et l’ouvre, le document Office incite l’utilisateur à activer la macro. Après cela, la macro incorporée démarre son exécution et les scénarios suivants peuvent varier. La variante la plus courante au cours des dernières années est que les macros démarrent un script Powershell encodé en Base64 qui télécharge plus tard un exécutable. Mais à ce stade, Emotet apporte de nombreuses exécutions différentes.

De nombreuses variantes prennent vie lorsque nous parlons des étapes initiales après l’ouverture d’un maldoc. La macro VBA dans les documents Office peut démarrer cmd, Powershell, WScript et, dernièrement, pour la première fois, Сertutil a été utilisé par la chaîne d’exécution d’Emotet.

D’autres changements dans le processus d’exécution se sont produits dans la chaîne entre les documents malveillants et les fichiers exécutables supprimés / téléchargés.

Non seulement la chaîne d’exécution s’est transformée au fil du temps, mais aussi le fichier exécutable d’Emotet lui-même – clés de registre, fichiers et processus enfants dans le système de fichiers. Par exemple, dans les années 2018-2019, Emotet a déposé son exécutable dans le dossier sous un chemin particulier et a généré un nom de fichier et le nom d’un dossier à l’aide d’un algorithme particulier.

Il a changé l’algorithme de génération de nom de fichier, l’arborescence de processus et l’algorithme de génération de chemin pour la communication C2.

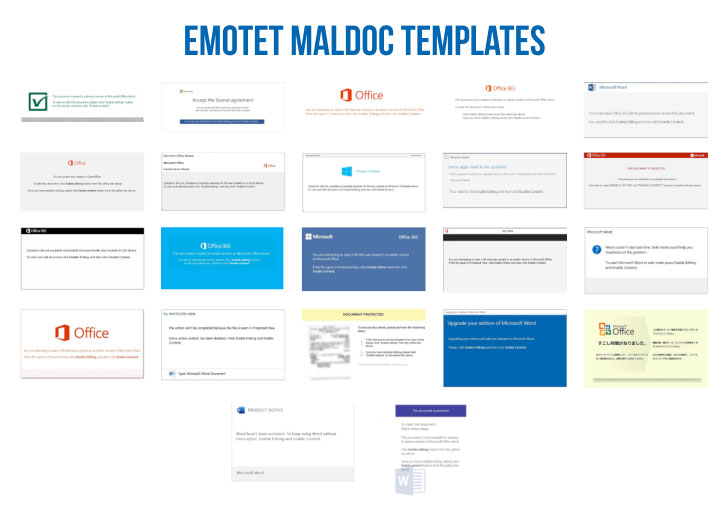

Un autre élément important qui caractérise cette famille de logiciels malveillants est les modèles de maldocs qu’elle utilise. Ils sont en constante évolution et la plupart du temps, Emotet utilise les siens. Mais entre eux se trouvent également des modèles qui étaient auparavant utilisés pour distribuer d’autres familles de logiciels malveillants telles que Valak et Icedid.

Emotet du point de vue de ANY.RUN

Bien sûr, le principal défi avec Emotet est de trouver un moyen de l’identifier et de comprendre son comportement, donc après cela, vous pourrez améliorer les points faibles de la sécurité.

Il existe un outil qui peut vous aider. ANY.RUN est un sandbox en ligne interactif qui détecte, analyse et surveille les menaces de cybersécurité, nécessaires si vous traitez avec Emotet.

De plus, ANY.RUN dispose d’un outil spécial – la recherche de soumissions publiques. C’est une vaste base de données où les utilisateurs partagent leurs enquêtes. Et bien souvent, Emotet devient le « héros » du jour: il occupe une position de leader des samples les plus téléchargés dans ANY.RUN. C’est pourquoi l’expérience d’ANY.RUN avec le malware est intéressante.

La première étape de la protection de votre infrastructure contre les infections Emotet consiste à détecter le malware. ANY.RUN sandbox dispose d’outils exceptionnels pour la détection et l’analyse d’Emotet.

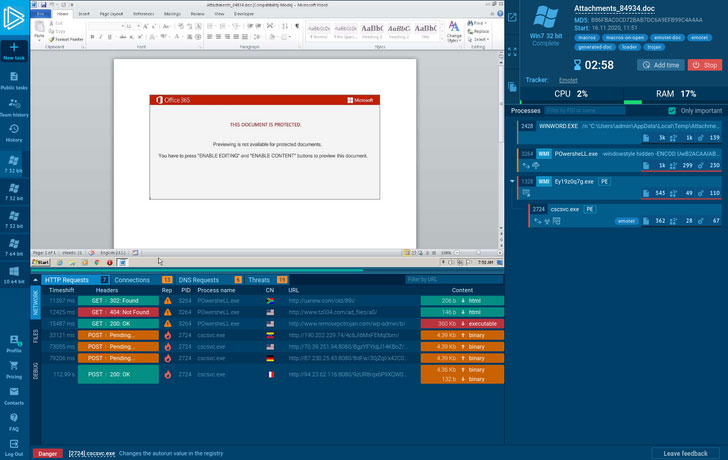

Le service en ligne traite régulièrement avec Emotet. Alors, essayons l’approche interactive pour la détection d’Emotet et enquêter sur l’un des échantillons ensemble:

Voici une pièce jointe malveillante de l’e-mail de phishing que nous avons téléchargé sur ANY.RUN et que nous obtenons immédiatement les premiers résultats. L’arborescence de processus sur la droite reflète toutes les opérations qui ont été effectuées.

Comme indiqué, le premier processus commence à créer de nouveaux fichiers dans le répertoire utilisateur. Ensuite, POwersheLL.exe se connecte au réseau et télécharge des fichiers exécutables sur Internet. Le dernier, winhttp.exe modifie la valeur autorun dans le registre et se connecte au serveur de commande et de contrôle, à la fois pour récupérer des instructions pour les activités malveillantes ultérieures et pour exfiltrer les données volées.

Et enfin, Emotet a été détecté par l’activité du réseau. Les nouveaux ensembles de règles Suricata de fournisseurs premium tels que Proofpoint (Emerging Threats) et Positive Technologies constituent une grande partie du processus de détection.

De plus, ANY.RUN offre une fonctionnalité utile Fake Net. Lorsqu’il est activé, il renvoie une erreur 404 qui oblige le malware à révéler ses liens C2 qui aident à collecter plus efficacement les IOC d’Emotet. Cela aide les analystes de logiciels malveillants à optimiser leur temps car il n’est pas nécessaire de le désobfusquer manuellement.

Fait intéressant, un ensemble de documents malveillants avec le même modèle peut avoir une macro VBA intégrée, conduisant à la création de différentes chaînes d’exécution. Tous ont pour objectif principal de tromper un utilisateur qui a ouvert ce maldoc pour activer la macro VBA.

Si vous souhaitez jeter un coup d’œil à tous ces modèles, recherchez simplement par tag « emotet-doc » dans N’IMPORTE QUEL. Soumissions publiques de RUN – ces maldocs sont regroupés par similarité de contenu.

Conclusion

Ce genre de tendance prouve qu’Emotet n’abandonnera pas ou ne perdra pas le terrain. Son évolution a montré que le malware se développe très rapidement et s’adapte à tout.

Si votre entreprise est connectée à Internet, les risques peuvent être plus larges et plus profonds que vous ne le pensez. C’est pourquoi il est vrai que la lutte contre les menaces sophistiquées comme Emotet nécessite un effort concerté des individus et des organisations.

De plus, l’objectif de services comme ANY.RUN est d’être conscient de ces menaces potentielles et d’aider les entreprises à reconnaître tôt les logiciels malveillants et à éviter les infections à tout prix.

L’analyse et la détection avec ANY.RUN sont faciles et n’importe qui peut analyser chaque jour un tas d’échantillons frais.

De plus, le service est gratuit à utiliser et à télécharger des échantillons, et il ne fait aucun doute que vous pouvez utiliser TOUT. – essayez-le!