Une nouvelle recherche publiée par un groupe d’universitaires a révélé que les programmes antivirus pour Android restent vulnérables contre différentes permutations de logiciels malveillants, ce qui pourrait poser un risque sérieux alors que les acteurs malveillants font évoluer leurs outils pour mieux échapper à l’analyse.

« Les auteurs de logiciels malveillants utilisent des mutations furtives (morphing/obscurcissements) pour développer en permanence des clones de logiciels malveillants, contrecarrant la détection par des détecteurs basés sur les signatures », expliquent les chercheurs. mentionné. « Cette attaque de clones menace sérieusement toutes les plateformes mobiles, en particulier Android. »

Les résultats ont été publiés dans une étude la semaine dernière par des chercheurs de l’Université des sciences et technologies d’Adana, en Turquie, et de l’Université nationale des sciences et technologies d’Islamabad, au Pakistan.

Contrairement à iOS, les applications peuvent être téléchargées à partir de sources tierces sur des appareils Android, ce qui augmente la possibilité que des utilisateurs involontaires puissent installer des applications non vérifiées et similaires qui clonent la fonctionnalité d’une application légitime mais sont conçues pour inciter les cibles à télécharger des applications contenant un code frauduleux capable de voler des informations sensibles.

De plus, les auteurs de logiciels malveillants peuvent étendre cette technique pour développer plusieurs clones du logiciel malveillant avec différents niveaux d’abstraction et d’obscurcissement pour dissimuler leur véritable intention et franchir les barrières de défense créées par les moteurs anti-malware.

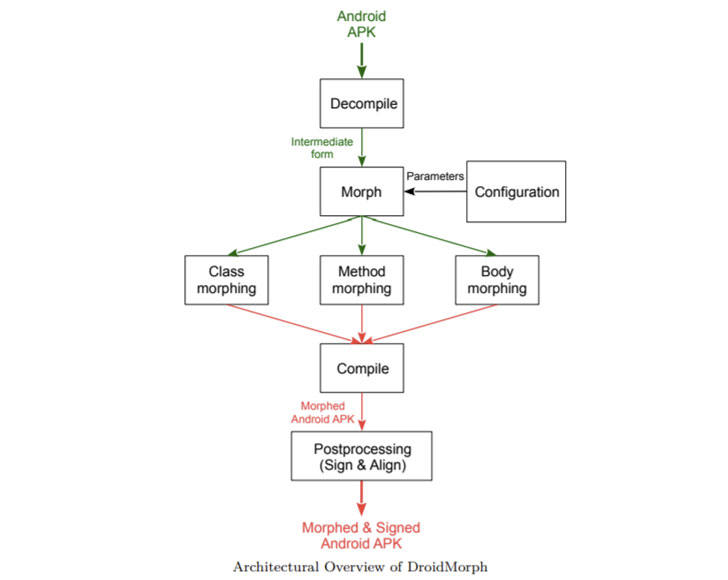

Pour tester et évaluer la résilience des produits anti-malware disponibles dans le commerce contre cette attaque, les chercheurs ont développé un outil appelé DroidMorph, qui permet aux applications Android (APK) d’être « morphées » en décompilant les fichiers en une forme intermédiaire qui est ensuite modifiée et compilée. pour créer des clones, à la fois bénins et malveillants.

Le morphing pourrait se faire à différents niveaux, ont noté les chercheurs, tels que ceux qui impliquent de changer les noms de classe et de méthode dans le code source ou quelque chose de non trivial qui pourrait modifier le flux d’exécution du programme, y compris le graphique des appels et le graphique de flux de contrôle.

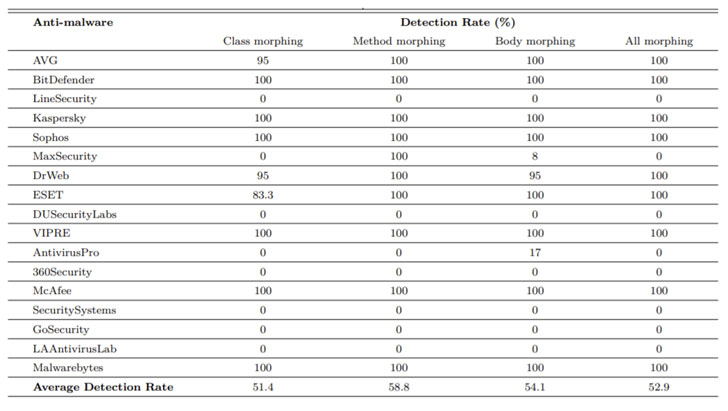

Dans un test mené à l’aide de 1 771 variantes d’APK morphées générées via DroidMorph, les chercheurs ont découvert que 8 des 17 principaux programmes anti-malware commerciaux n’avaient détecté aucune des applications clonées, avec un taux de détection moyen de 51,4 % pour le morphing de classe, 58,8 %. pour le morphing de méthode et 54,1 % pour le morphing corporel observé dans tous les programmes.

Les programmes anti-malware qui ont été contournés avec succès incluent LineSecurity, MaxSecurity, DUSecurityLabs, AntivirusPro, 360Security, SecuritySystems, GoSecurity et LAAntivirusLab.

Comme travaux futurs, les chercheurs ont indiqué qu’ils avaient l’intention d’ajouter plus d’obscurcissements à différents niveaux ainsi que de permettre le morphing des informations de métadonnées telles que les autorisations intégrées dans un fichier APK dans le but de réduire les taux de détection.