Des similitudes ont été découvertes entre les Dridex malware à usage général et une souche de ransomware peu connue appelée Entropiesuggérant que les opérateurs continuent de rebaptiser leurs opérations d’extorsion sous un autre nom.

« Les similitudes résident dans le packer logiciel utilisé pour dissimuler le code du rançongiciel, dans les sous-programmes malveillants conçus pour trouver et obscurcir les commandes (appels d’API) et dans les sous-programmes utilisés pour déchiffrer le texte crypté », a déclaré la société de cybersécurité Sophos. mentionné dans un rapport partagé avec The Hacker News.

Les points communs ont été découverts à la suite de deux incidents sans rapport ciblant une société de médias anonyme et une agence gouvernementale régionale. Dans les deux cas, le déploiement d’Entropy a été précédé par l’infection des réseaux cibles avec Cobalt Strike Beacons et Dridex, accordant aux attaquants un accès à distance.

Malgré la cohérence de certains aspects des attaques jumelles, elles variaient également considérablement en ce qui concerne le vecteur d’accès initial utilisé pour se frayer un chemin à l’intérieur des réseaux, la durée passée dans chacun des environnements et les logiciels malveillants utilisés pour lancer la phase finale. de l’invasion.

L’attaque contre l’organisation médiatique a utilisé l’exploit ProxyShell pour frapper un serveur Exchange vulnérable dans le but d’installer un shell Web qui, à son tour, a été utilisé pour diffuser Cobalt Strike Beacons sur le réseau. L’adversaire aurait passé quatre mois à effectuer des reconnaissances et à voler des données, ouvrant finalement la voie à l’attaque par ransomware début décembre 2021.

La deuxième attaque contre l’organisation gouvernementale régionale, en revanche, a été facilitée par une pièce jointe malveillante contenant le logiciel malveillant Dridex, l’utilisant pour déployer des charges utiles supplémentaires pour le mouvement latéral.

Notamment, l’exfiltration redondante de données sensibles vers plus d’un fournisseur de stockage en nuage – sous la forme d’archives RAR compressées – s’est produite dans les 75 heures suivant la détection initiale d’une tentative de connexion suspecte sur une seule machine, avant de chiffrer les fichiers sur les ordinateurs compromis. .

Outre l’utilisation d’outils légitimes tels que AdFind, PsExecet PsKill pour mener à bien les attaques, la corrélation entre les échantillons de Dridex et d’Entropy avec ceux des précédentes infections par le rançongiciel DoppelPaymer a soulevé la possibilité d’une « origine commune ».

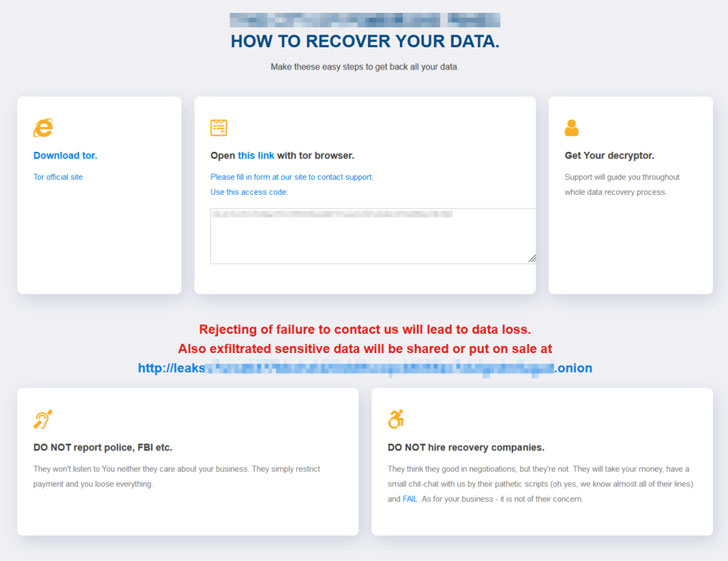

|

| Remarque sur le rançongiciel Entropy |

Il convient de souligner le réseau de connexions entre les différents logiciels malveillants. le Dridex Le cheval de Troie, un botnet voleur d’informations, est connu pour être l’œuvre d’un groupe prolifique de cybercriminalité basé en Russie appelé Indrik Spider (alias Evil Corp).

DoppelPaymer est attribué à un groupe dissident suivi sous le surnom de Doppel Spider, qui leviers code malveillant forké développé par Indrik Spider, y compris le rançongiciel BitPaymer, comme base de ses opérations de chasse au gros gibier.

En décembre 2019, le département du Trésor américain a sanctionné Evil Corp et a déposé des accusations criminelles contre deux membres clés Maksim Yakubets et Igor Turashev, en plus d’annoncer une récompense de 5 millions de dollars pour toute information menant à leur arrestation. UNE enquête ultérieure par la BBC en novembre 2021 a retrouvé les « présumés pirates ayant un mode de vie millionnaire, avec peu de chances d’être arrêtés ».

Le gang de cybercriminalité a depuis effectué de nombreux changements de marque dans son infrastructure de rançongiciels au cours des années qui ont suivi pour contourner les sanctions, le principal d’entre eux étant GaspilléCasierHadès, Phénix, PayloadBIN, Douleuret Ara. L’entropie est probablement le dernier ajout à cette liste.

Cela dit, il est également possible que les opérateurs de logiciels malveillants aient emprunté le code, soit pour économiser les efforts de développement, soit pour induire délibérément en erreur l’attribution dans ce qui est une opération sous fausse bannière.

« Dans les deux cas, les attaquants se sont appuyés sur un manque de diligence – les deux cibles avaient des systèmes Windows vulnérables qui manquaient de correctifs et de mises à jour actuels », a déclaré Andrew Brandt, chercheur principal chez Sophos. « Des machines correctement patchées, comme le serveur Exchange, auraient forcé les attaquants à travailler plus dur pour faire leur accès initial aux organisations qu’ils ont pénétrées. »

« L’obligation d’utiliser l’authentification multifacteur, si elle avait été en place, aurait créé d’autres difficultés pour les utilisateurs non autorisés à se connecter à ces machines ou à d’autres », a ajouté Brandt.