Selon les dernières recherches, une variante du tristement célèbre malware bancaire Dridex a jeté son dévolu sur le système d’exploitation macOS d’Apple en utilisant une méthode d’infection jusque-là non documentée.

Il a « adopté une nouvelle technique pour fournir aux utilisateurs des documents contenant des macros malveillantes sans avoir à se faire passer pour des factures ou d’autres fichiers liés à l’entreprise », a déclaré Armando Nathaniel Pedragoza, chercheur chez Trend Micro. m’a dit dans un rapport technique.

Dridex, également appelé Bugat et Cridex, est un voleur d’informations connu pour récolter des données sensibles à partir de machines infectées et fournir et exécuter des modules malveillants. Il est attribué à un groupe de cybercriminalité connu sous le nom d’Evil Corp (alias Indrik Spider).

Le malware est également considéré comme un successeur de Gameover Zeus, lui-même un successeur d’un autre cheval de Troie bancaire appelé Zeus. Les précédentes campagnes Dridex ciblant Windows utilisaient des documents Microsoft Excel prenant en charge les macros envoyés via des e-mails de phishing pour déployer la charge utile.

L’analyse par Trend Micro des échantillons Dridex implique une Mach-O fichier exécutable, dont le plus ancien a été soumis à VirusTotal en avril 2019. Depuis lors, 67 autres artefacts ont été détectés dans la nature, certains aussi récents qu’en décembre 2022.

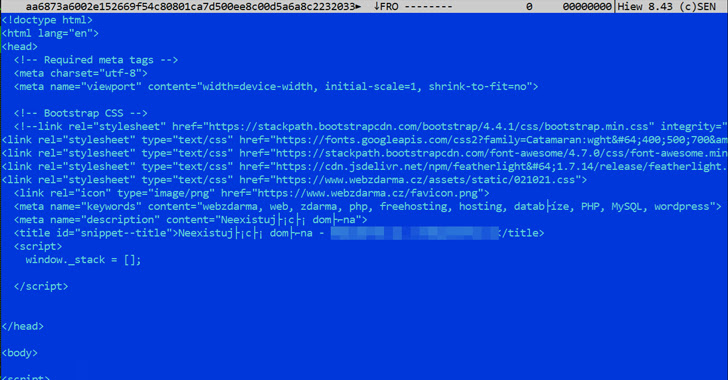

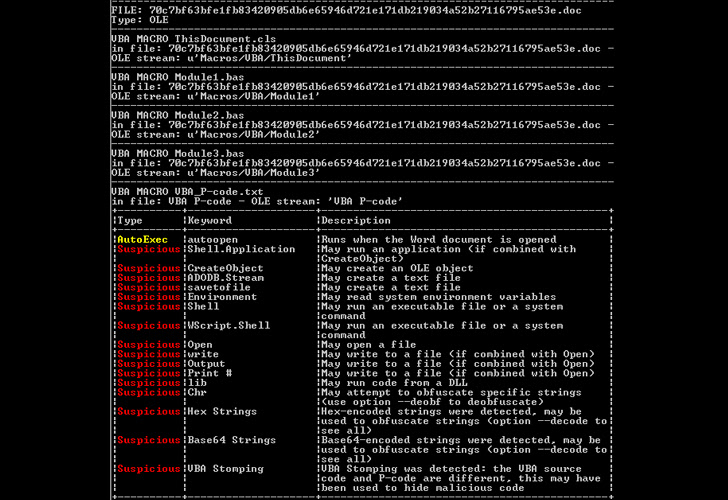

L’artefact, pour sa part, contient un document embarqué malveillant – détecté pour la première fois retour en 2015 – qui intègre un Macro d’ouverture automatique qui s’exécute automatiquement à l’ouverture du document.

Ceci est réalisé en écrasant tous les fichiers « .doc » dans le répertoire utilisateur actuel (~/User/{nom d’utilisateur}) avec le code malveillant extrait de l’exécutable Mach-O sous la forme d’un vidage hexadécimal.

« Bien que la fonctionnalité de macro de Microsoft Word soit désactivée par défaut, le logiciel malveillant écrasera tous les fichiers de documents de l’utilisateur actuel, y compris les fichiers propres », a expliqué Pedragoza. « Cela rend plus difficile pour l’utilisateur de déterminer si le fichier est malveillant car il ne provient pas d’une source externe. »

Les macros incluses dans le document écrasé sont conçues pour contacter un serveur distant afin de récupérer des fichiers supplémentaires, qui incluent un fichier exécutable Windows qui ne fonctionnera pas sous macOS, indiquant que la chaîne d’attaque est un travail en cours. Le binaire, à son tour, tente de télécharger le chargeur Dridex sur la machine compromise.

Alors que les documents contenant des macros piégées sont généralement livrés via des attaques d’ingénierie sociale, les résultats montrent une fois de plus que la décision de Microsoft de bloquer les macros par défaut a incité les acteurs de la menace à affiner leurs tactiques et à trouver des méthodes d’entrée plus efficaces.

« Actuellement, l’impact sur les utilisateurs de macOS pour cette variante de Dridex est minimisé puisque la charge utile est un fichier exe (et donc non compatible avec les environnements MacOS) », a déclaré Trend Micro. « Cependant, il écrase toujours les fichiers de documents qui sont désormais porteurs des macros malveillantes de Dridex. »