Une récente attaque de malware IcedID a permis à l’auteur de la menace de compromettre le domaine Active Directory d’une cible anonyme moins de 24 heures après avoir obtenu l’accès initial.

« Tout au long de l’attaque, l’attaquant a suivi une routine de commandes de reconnaissance, de vol d’informations d’identification, de mouvement latéral en abusant des protocoles Windows et en exécutant Cobalt Strike sur l’hôte nouvellement compromis », ont déclaré les chercheurs de Cybereason. m’a dit dans un rapport publié cette semaine.

IcedID, également connu sous le nom de BokBot, a commencé sa vie en tant que cheval de Troie bancaire en 2017 avant de devenir un compte-gouttes pour d’autres logiciels malveillants, rejoignant Emotet, TrickBot, Qakbot, Bumblebee et Raspberry Robin.

Les attaques impliquant la livraison d’IcedID ont utilisé diverses méthodes, en particulier à la suite de la décision de Microsoft de bloquer les macros des fichiers Office téléchargés sur le Web.

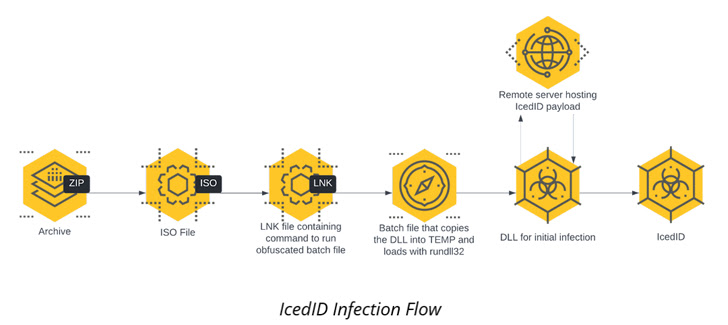

L’intrusion détaillée par Cybereason n’est pas différente en ce sens que la chaîne d’infection commence par un fichier image ISO contenu dans une archive ZIP qui aboutit à l’exécution de la charge utile IcedID.

Le logiciel malveillant établit ensuite la persistance sur l’hôte via une tâche planifiée et communique avec un serveur distant pour télécharger des charges utiles supplémentaires, y compris Cobalt Strike Beacon pour une activité de reconnaissance de suivi.

Il effectue également un mouvement latéral sur le réseau et exécute la même balise Cobalt Strike sur tous ces postes de travail, puis procède à l’installation Agent Ateraun outil d’administration à distance légitime, en tant que mécanisme d’accès à distance redondant.

« L’utilisation d’outils informatiques comme celui-ci permet aux attaquants de se créer une « porte dérobée » supplémentaire au cas où leurs mécanismes de persistance initiaux seraient découverts et corrigés », ont déclaré les chercheurs. « Ces outils sont moins susceptibles d’être détectés par un antivirus ou un EDR et sont également plus susceptibles d’être considérés comme des faux positifs. »

Le Cobalt Strike Beacon est en outre utilisé comme conduit pour télécharger un outil C # surnommé Rubeus pour le vol d’informations d’identification, permettant finalement à l’auteur de la menace de se déplacer latéralement vers un serveur Windows avec des privilèges d’administrateur de domaine.

Les autorisations élevées sont ensuite militarisées pour mettre en scène un Attaque DCSyncpermettant à l’adversaire de simuler le comportement d’un contrôleur de domaine (CC) et récupérez les informations d’identification d’autres contrôleurs de domaine.

D’autres outils utilisés dans le cadre de l’attaque incluent un utilitaire légitime nommé netscan.exe pour analyser le réseau à la recherche de mouvements latéraux ainsi que le logiciel de synchronisation de fichiers rclone pour exfiltrer les répertoires d’intérêt pour le service de stockage en nuage MEGA.

Les résultats viennent alors que les chercheurs de l’équipe Cymru jettent plus de lumière sur le protocole BackConnect (BC) utilisé par IcedID pour fournir des fonctionnalités supplémentaires après compromis, y compris un Module VNC qui fournit un canal d’accès à distance.

« Dans le cas de la Colombie-Britannique, il semble y avoir deux opérateurs qui gèrent l’ensemble du processus dans des rôles distincts », ont déclaré les chercheurs. c’est noté le mois dernier, ajoutant « une grande partie de l’activité […] survient au cours de la semaine de travail typique.

Le développement fait également suite à un rapport de Proofpoint en novembre 2022 selon lequel une résurgence de l’activité d’Emotet a été liée à la distribution d’une nouvelle version d’IcedID.