Dans ce qui est encore un autre cas d’attaque de la chaîne d’approvisionnement ciblant les référentiels de logiciels open source, deux packages NPM populaires avec des téléchargements hebdomadaires cumulés de près de 22 millions se sont avérés compromis par un code malveillant en obtenant un accès non autorisé aux comptes des développeurs respectifs.

Les deux bibliothèques en question sont « coa, » un analyseur pour les options de ligne de commande, et « rc, » un chargeur de configuration, tous deux trafiqué par un acteur menaçant non identifié pour inclure des logiciels malveillants « identiques » qui volent des mots de passe.

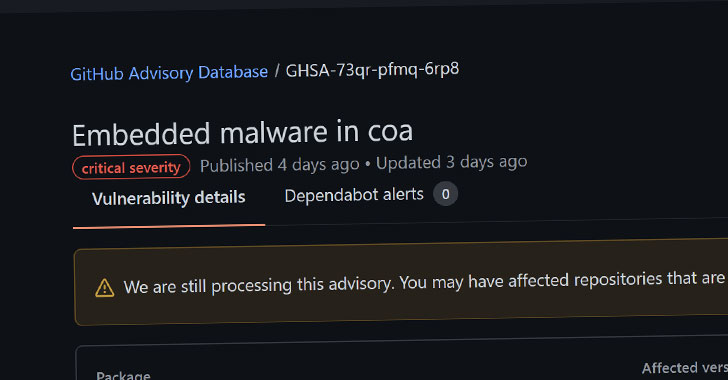

Toutes les versions de coa commençant par 2.0.3 et supérieures – 2.0.3, 2.0.4, 2.1.1, 2.1.3, 3.0.1 et 3.1.3 – sont impactées, et les utilisateurs des versions concernées sont invités à rétrograder à 2.0.2 dès que possible et vérifiez leurs systèmes pour toute activité suspecte, selon un avis GitHub publié le 4 novembre. Dans la même veine, les versions 1.2.9, 1.3.9 et 2.3.9 de rc ont été trouvées truffées de logiciels malveillants, avec un alerte indépendante exhortant les utilisateurs à revenir à la version 1.2.8.

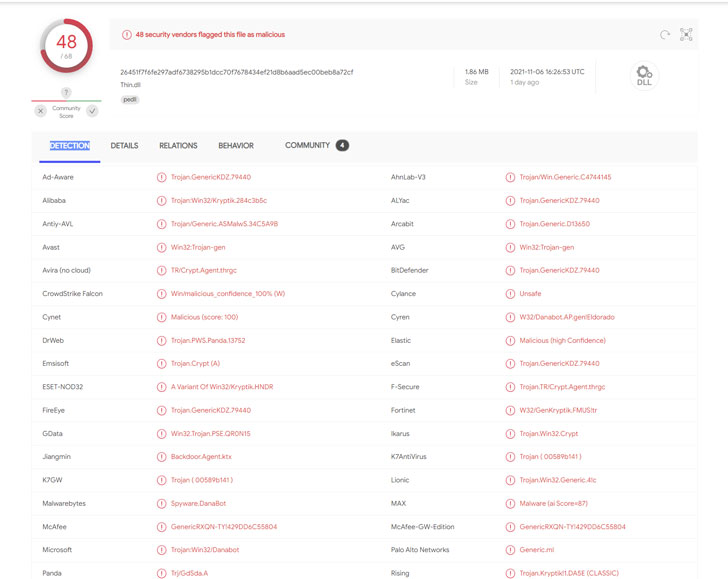

Analyse complémentaire de la chute échantillons de logiciels malveillants montrer qu’il s’agit d’une variante de DanaBot qui est un malware Windows pour voler des informations d’identification et des mots de passe, faisant écho à deux incidents similaires du mois dernier qui ont entraîné la compromission de UAParser.js ainsi que la publication de bibliothèques Roblox NPM malhonnêtes et typosquatées.

« Pour protéger vos comptes et packages contre des attaques similaires, nous vous recommandons fortement activer [two-factor authentication] sur votre compte NPM, » NPM mentionné dans un tweet.