Une équipe de chercheurs dévoile aujourd’hui deux vulnérabilités de sécurité critiques découvertes dans les clients légers Dell Wyse qui auraient pu permettre aux attaquants d’exécuter à distance du code malveillant et d’accéder à des fichiers arbitraires sur les appareils affectés.

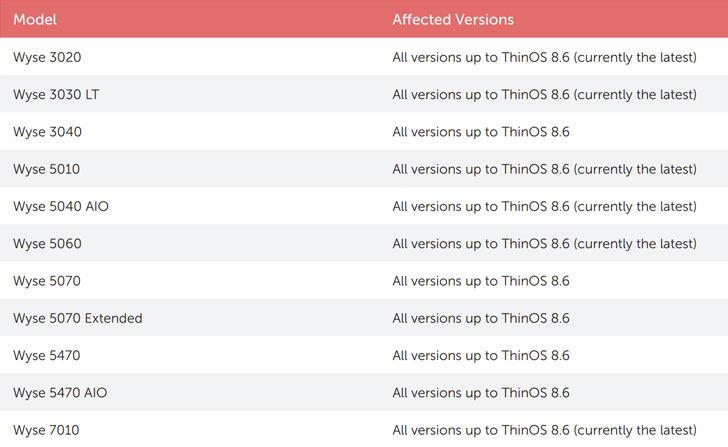

Les défauts, qui étaient découvert par le fournisseur de cybersécurité de la santé CyberMDX et signalé à Dell en juin 2020, affecte tous les appareils exécutant les versions 8.6 et inférieures de ThinOS.

Dell a corrigé les deux vulnérabilités dans un mettre à jour publié aujourd’hui. Les failles ont également un score CVSS de 10 sur 10, ce qui les rend critiques en gravité.

Les clients légers sont généralement des ordinateurs qui fonctionnent à partir de ressources stockées sur un serveur central au lieu d’un disque dur localisé. Ils fonctionnent en établissant une connexion à distance au serveur, qui se charge du lancement et de l’exécution des applications et du stockage des données pertinentes.

Suivi comme CVE-2020-29491 et CVE-2020-29492, les lacunes de sécurité des clients légers de Wyse proviennent du fait que les sessions FTP utilisées pour extraire les mises à jour et les configurations de firmware d’un serveur local ne sont pas protégées sans aucune authentification («anonyme»), permettant ainsi à un attaquant du même réseau de lire et modifier leurs configurations.

La première faille, CVE-2020-29491, permet à l’utilisateur d’accéder au serveur et de lire les configurations (fichiers .ini) appartenant à d’autres clients.

Une deuxième conséquence de l’absence d’informations d’identification FTP est que n’importe qui sur le réseau peut accéder au serveur FTP et modifier directement les fichiers .ini contenant la configuration pour d’autres périphériques clients légers (CVE-2020-29492).

Plus dévastateur, la configuration peut inclure des données sensibles, y compris des mots de passe potentiels et des informations de compte qui pourraient être utilisées pour compromettre l’appareil.

Compte tenu de la relative facilité d’exploitation de ces failles, il est recommandé d’appliquer les correctifs dès que possible pour remédier au risque.

CyberMDX recommande également de mettre à jour les clients compatibles pour ThinOS 9, qui supprime la fonction de gestion des fichiers INI. Dans le cas où une mise à niveau n’est pas possible, il est conseillé de désactiver l’utilisation de FTP pour récupérer les fichiers vulnérables et de s’appuyer à la place sur un Serveur HTTPS ou Suite de gestion Wyse.

« Lire ou modifier ces paramètres [in the .ini files] ouvre la porte à une variété de scénarios d’attaque », ont déclaré les chercheurs de CyberMDX.« Configuration et activation VNC pour un contrôle à distance complet, la fuite d’informations d’identification de bureau à distance et la manipulation des résultats DNS sont quelques-uns des scénarios à prendre en compte. «