Des chercheurs en cybersécurité ont proposé une nouvelle approche qui exploite les émanations de champ électromagnétique des appareils de l’Internet des objets (IoT) comme canal secondaire pour glaner des connaissances précises sur les différents types de logiciels malveillants ciblant les systèmes embarqués, même dans les scénarios où des techniques d’obscurcissement ont été appliquées. d’entraver l’analyse.

Avec l’adoption rapide des appliances IoT présentant une surface d’attaque attrayante pour les acteurs de la menace, en partie parce qu’ils sont équipés d’une puissance de traitement plus élevée et capables d’exécuter des systèmes d’exploitation entièrement fonctionnels, les dernières recherches visent à améliorer l’analyse des logiciels malveillants pour atténuer les risques de sécurité potentiels.

Les résultats ont été présentés par un groupe d’universitaires de l’Institut de recherche en informatique et systèmes aléatoires (IRISA) lors de la conférence annuelle sur les applications de sécurité informatique (ACSAC) tenue le mois dernier.

« [Electromagnetic] l’émanation qui est mesurée à partir de l’appareil est pratiquement indétectable par le malware », les chercheurs mentionné dans un papier. « Par conséquent, les techniques d’évasion des logiciels malveillants ne peuvent pas être appliquées directement, contrairement à la surveillance dynamique des logiciels. De plus, étant donné qu’un logiciel malveillant n’a pas de contrôle sur le niveau matériel extérieur, un système de protection reposant sur des fonctionnalités matérielles ne peut pas être supprimé, même si le logiciel malveillant possède le privilège maximum sur la machine. »

L’objectif est de tirer parti des informations des canaux secondaires pour détecter les anomalies dans les émanations lorsqu’elles s’écartent des modèles précédemment observés et déclencher une alerte lorsqu’un comportement suspect imitant le malware est enregistré par rapport à l’état normal du système.

Non seulement cela ne nécessite aucune modification sur les appareils cibles, mais le cadre conçu dans l’étude permet la détection et la classification des logiciels malveillants furtifs tels que les rootkits au niveau du noyau, les ransomwares et les botnets de déni de service distribué (DDoS) comme Mirai, en comptant variantes inédites.

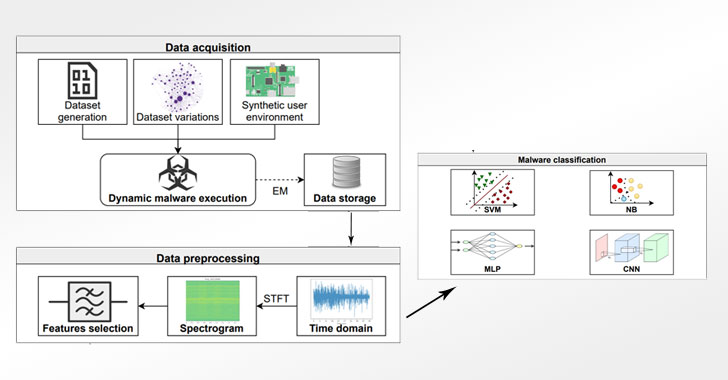

Se déroulant en trois phases, l’approche des canaux secondaires consiste à mesurer les émanations électromagnétiques lors de l’exécution de 30 fichiers binaires de logiciels malveillants différents, ainsi qu’à effectuer des activités bénignes liées à la vidéo, à la musique, à l’image et à la caméra pour former un réseau neuronal convolutif (CNN) pour classer les échantillons de logiciels malveillants du monde réel. Plus précisément, le framework prend en entrée un exécutable et génère son étiquette de malware en s’appuyant uniquement sur les informations du canal secondaire.

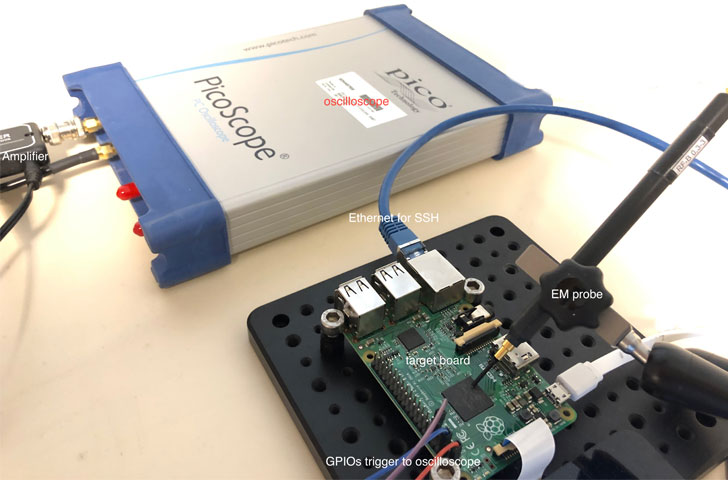

Dans un montage expérimental, les chercheurs ont opté pour un Raspberry Pi 2B comme appareil cible avec un processeur ARM Cortex A7 quadricœur de 900 MHz et 1 Go de mémoire, avec les signaux électromagnétiques acquis et amplifiés à l’aide d’une combinaison d’oscilloscope et d’un préamplificateur PA 303 BNC, prédisant efficacement les trois types de logiciels malveillants et leurs familles associées avec une précision de 99,82 % et 99,61 %.

« [B]y en utilisant des modèles de réseaux de neurones simples, il est possible d’obtenir des informations considérables sur l’état d’un appareil surveillé, en observant uniquement son [electromagnetic] émanations », ont conclu les chercheurs. « Notre système est robuste contre diverses transformations/obscurcissements de code, y compris l’insertion, l’emballage et la virtualisation aléatoires de déchets, même lorsque la transformation n’est pas connue auparavant du système. »