Les chercheurs en sécurité ont partagé des détails sur une faille de sécurité désormais corrigée dans le système d’exploitation macOS d’Apple qui pourrait être potentiellement exploitée pour exécuter des applications malveillantes d’une manière qui peut contourner les mesures de sécurité d’Apple.

La vulnérabilité, suivie comme CVE-2022-32910est enraciné dans l’utilitaire d’archivage intégré et « pourrait conduire à l’exécution d’une application non signée et non notariée sans afficher d’invites de sécurité à l’utilisateur, en utilisant une archive spécialement conçue », a déclaré la société de gestion d’appareils Apple. Jamf dit dans une analyse.

Suite à la divulgation responsable du 31 mai 2022, Apple a abordé le problème dans le cadre de macOS Big Sur 11.6.8 et Monterrey 12,5 publié le 20 juillet 2022. Le géant de la technologie, pour sa part, a également révisé les avis publiés précédemment le 4 octobre pour ajouter une entrée pour la faille.

Apple a décrit le bogue comme un problème logique qui pourrait permettre à un fichier d’archive de contourner les vérifications Gatekeeper, qui sont conçues de manière à garantir que seuls les logiciels de confiance s’exécutent sur le système d’exploitation.

La technologie de sécurité y parvient en vérifiant que le package téléchargé provient d’un développeur légitime et a été notarié par Apple, c’est-à-dire qu’il a reçu un sceau d’approbation pour s’assurer qu’il n’a pas été altéré de manière malveillante.

« Gatekeeper demande également l’approbation de l’utilisateur avant d’ouvrir un logiciel téléchargé pour la première fois afin de s’assurer que l’utilisateur n’a pas été trompé en exécutant un code exécutable qu’il croyait être simplement un fichier de données », Apple Remarques dans sa documentation de support.

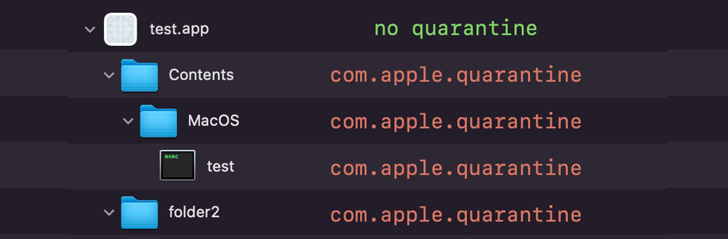

Il convient également de noter que les fichiers d’archive téléchargés sur Internet sont marqués avec l’attribut étendu « com.apple.quarantine », y compris les éléments du fichier, afin de déclencher une vérification Gatekeeper avant l’exécution.

Mais dans une bizarrerie particulière découverte par Jamf, l’utilitaire d’archivage ne parvient pas à ajouter l’attribut de quarantaine à un dossier « lors de l’extraction d’une archive contenant deux fichiers ou dossiers ou plus dans son répertoire racine ».

Ainsi, en créant un fichier d’archive avec l’extension « exploit.app.zip », cela conduit à un scénario dans lequel un désarchivage entraîne la création d’un dossier intitulé « exploit.app », tout en étant dépourvu de l’attribut de quarantaine.

Cette application « contournera toutes les vérifications Gatekeeper permettant à un binaire non notarié et/ou non signé de s’exécuter », a déclaré le chercheur de Jamf, Ferdous Saljooki, qui a découvert la faille. Apple a déclaré avoir résolu la vulnérabilité grâce à des contrôles améliorés.

Les conclusions surviennent plus de six mois après qu’Apple s’est adressée un autre défaut similaire dans macOS Catalina, Big Sur 11.6.5 et Monterey 12.3 (CVE-2022-22616) qui pourrait permettre à une archive ZIP malveillante de contourner les contrôles Gatekeeper.