Les chercheurs en cybersécurité ont révélé des détails sur 13 vulnérabilités dans l’application de surveillance du réseau Nagios qui pourraient être utilisées abusivement par un adversaire pour détourner l’infrastructure sans aucune intervention de l’opérateur.

« Dans un environnement de télécommunication, où une société de télécommunications surveille des milliers de sites, si un site client est entièrement compromis, un attaquant peut utiliser les vulnérabilités pour compromettre la société de télécommunications, puis tous les autres sites client surveillés », Adi Ashkenazy, PDG de la cybersécurité australienne la société Skylight Cyber, a déclaré à The Hacker News par e-mail.

Nagios est un outil d’infrastructure informatique open source analogue à SolarWinds Network Performance Monitor (NPM) qui offre des services de surveillance et d’alerte pour les serveurs, les cartes réseau, les applications et les services.

Les problèmes, qui consistent en un mélange d’exécutions de code à distance authentifiées (RCE) et de failles d’escalade de privilèges, ont été découverts et signalés à Nagios en octobre 2020, après quoi ils ont été assaini dans novembre.

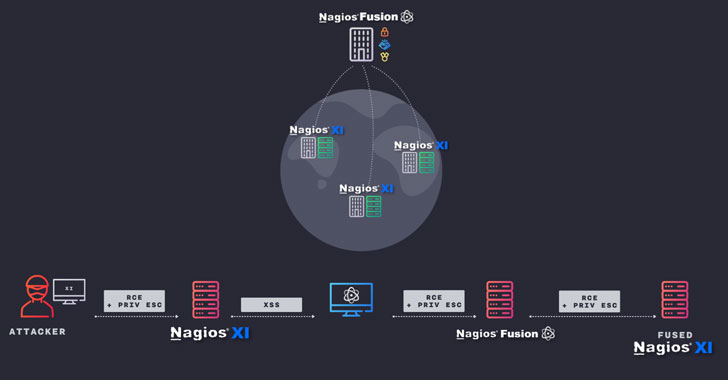

Le chef parmi eux est CVE-2020-28648 (Score CVSS: 8,8), qui concerne une validation d’entrée incorrecte dans le Composant de détection automatique de Nagios XI que les chercheurs ont utilisé comme point de départ pour déclencher une chaîne d’exploit qui enchaîne un total de cinq vulnérabilités pour réaliser une «puissante attaque en amont».

«À savoir, si nous, en tant qu’attaquants, compromettons un site client qui est surveillé à l’aide d’un serveur Nagios XI, nous pouvons compromettre le serveur de gestion de la société de télécommunications et tous les autres clients surveillés,» les chercheurs mentionné dans un article publié la semaine dernière.

Mettre différemment; le scénario d’attaque fonctionne en ciblant un serveur Nagios XI sur le site du client, en utilisant CVE-2020-28648 et CVE-2020-28910 pour obtenir RCE et élever les privilèges à «root». Le serveur étant désormais effectivement compromis, l’adversaire peut alors envoyer des données corrompues au serveur Nagios Fusion en amont qui est utilisé pour fournir une visibilité centralisée à l’échelle de l’infrastructure en interrogeant périodiquement les serveurs Nagios XI.

« En altérant les données renvoyées par le serveur XI sous notre contrôle, nous pouvons déclencher des scripts intersites. [CVE-2020-28903] et exécuter du code JavaScript dans le contexte d’un utilisateur Fusion », a déclaré Samir Ghanem, chercheur chez Skylight Cyber.

La phase suivante de l’attaque exploite cette capacité à exécuter du code JavaScript arbitraire sur le serveur Fusion pour obtenir RCE (CVE-2020-28905) et ensuite élever les autorisations (CVE-2020-28902) pour prendre le contrôle du serveur Fusion et, finalement, s’introduire dans les serveurs XI situés sur d’autres sites clients.

Les chercheurs ont également publié un outil de post-exploitation basé sur PHP appelé SoyGun qui enchaîne les vulnérabilités et «permet à un attaquant avec les informations d’identification de l’utilisateur de Nagios XI et l’accès HTTP au serveur Nagios XI de prendre le contrôle total d’un déploiement de Nagios Fusion».

Un résumé des 13 vulnérabilités est répertorié ci-dessous –

- CVE-2020-28648 – Exécution de code à distance authentifié par Nagios XI (à partir du contexte d’un utilisateur à faibles privilèges)

- CVE-2020-28900 – Augmentation des privilèges de Nagios Fusion et XI depuis Nagios à racine via upgrade_to_latest.sh

- CVE-2020-28901 – Augmentation des privilèges de Nagios Fusion depuis apache à Nagios via injection de commande sur le paramètre component_dir dans cmd_subsys.php

- CVE-2020-28902 – Augmentation des privilèges de Nagios Fusion depuis apache à Nagios via injection de commande sur le paramètre de fuseau horaire dans cmd_subsys.php

- CVE-2020-28903 – XSS dans Nagios XI lorsqu’un attaquant contrôle un serveur fusionné

- CVE-2020-28904 – Augmentation des privilèges de Nagios Fusion depuis apache à Nagios via l’installation de composants malveillants

- CVE-2020-28905 – Exécution de code à distance authentifié par Nagios Fusion (dans le contexte d’un utilisateur à faibles privilèges)

- CVE-2020-28906 – Augmentation des privilèges de Nagios Fusion et XI depuis Nagios à racine via la modification de fusion-sys.cfg / xi-sys.cfg

- CVE-2020-28907 – Augmentation des privilèges de Nagios Fusion depuis apache à racine via upgrade_to_latest.sh et modification de la configuration du proxy

- CVE-2020-28908 – Augmentation des privilèges de Nagios Fusion depuis apache à Nagios via une injection de commande (causée par une mauvaise désinfection) dans cmd_subsys.php

- CVE-2020-28909 – Augmentation des privilèges de Nagios Fusion depuis Nagios à racine via la modification de scripts pouvant s’exécuter en tant que sudo

- CVE-2020-28910 – Augmentation des privilèges de Nagios XI getprofile.sh

- CVE-2020-28911 – Divulgation des informations de Nagios Fusion: les utilisateurs moins privilégiés peuvent s’authentifier auprès du serveur fusionné lorsque les informations d’identification sont stockées

Avec SolarWinds victime d’une attaque majeure de la chaîne d’approvisionnement l’année dernière, cibler une plate-forme de surveillance de réseau comme Nagios pourrait permettre à un acteur malveillant d’orchestrer les intrusions dans les réseaux d’entreprise, d’étendre latéralement leur accès à travers le réseau informatique et de devenir un point d’entrée pour des menaces plus sophistiquées. .

« La quantité d’efforts qui était nécessaire pour trouver ces vulnérabilités et les exploiter est négligeable dans le contexte des attaquants sophistiqués, et en particulier des États-nations », a déclaré Ghanem.

« Si nous pouvions le faire en tant que projet parallèle rapide, imaginez à quel point c’est simple pour les personnes qui consacrent tout leur temps à développer ces types d’exploits. Ajoutez à cela le nombre de bibliothèques, d’outils et de fournisseurs qui sont présents et peuvent être exploités dans un réseau moderne, et nous avons un problème majeur entre nos mains. «