Il y a quelque chose dans l’artisanat. C’est personnel, c’est artistique, et cela peut être incroyablement efficace pour atteindre ses objectifs. D’autre part, la production de masse peut être efficace d’autres manières, grâce à la rapidité, l’efficacité et les économies de coûts.

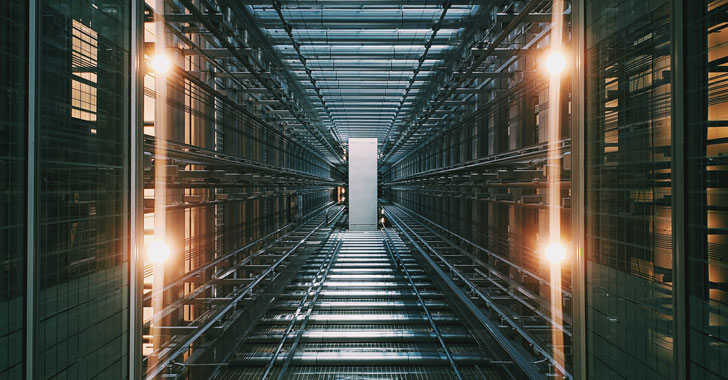

L’histoire des centres de données est celle du passage de l’artisanat – où chaque machine individuelle est un projet animalier, entretenu avec grand soin – à la production de masse avec de grandes fermes de serveurs où les unités individuelles sont complètement jetables.

Dans cet article, nous examinons comment les centres de données ont changé de forme au fil des décennies. Nous examinons les implications pour les charges de travail des centres de données et pour les personnes qui les gèrent, qui ont maintenant perdu leurs systèmes favoris. Nous examinerons également les implications en matière de cybersécurité du nouveau paysage des centres de données.

Système pour animaux de compagnie avec un grand objectif

Pour tout administrateur système qui a commencé sa carrière avant l’avènement de la virtualisation et d’autres technologies de cloud et d’automatisation, les systèmes étaient des composants matériels finement conçus et traités avec le même amour qu’un animal de compagnie.

Cela commence avec l’émergence des salles informatiques dans les années 1940 – où de grosses machines connectées manuellement par des kilomètres de câbles étaient ce que l’on ne pouvait qu’appeler un travail d’amour. Ces salles informatiques contenaient les machines à vapeur de l’ère informatique, bientôt remplacées par des équipements plus sophistiqués grâce aux révolutions du silicium. Quant à la sécurité ? Un gros verrou sur la porte suffisait.

Les mainframes, les précurseurs des centres de données d’aujourd’hui, étaient également des solutions finement conçues, une seule machine occupant une pièce entière et nécessitant un savoir-faire continu et expert pour continuer à fonctionner. Cela impliquait à la fois des compétences matérielles et des compétences de codage où les opérateurs mainframe doivent coder à la volée pour maintenir leurs charges de travail en cours d’exécution.

Du point de vue de la sécurité, les mainframes étaient relativement faciles à gérer. C’était (bien) avant l’aube de l’ère d’Internet, et les systèmes favoris des responsables informatiques présentaient un risque de violation raisonnablement limité. Les premiers virus informatiques sont apparus dans les années 1970, mais ils ne présentaient guère de risques pour les opérations mainframe.

Puissance de calcul préfabriquée avec des exigences de gestion uniques

Apportez les années 1990 et l’émergence des centres de données. Les machines individuelles produites en série offraient une puissance de calcul prête à l’emploi beaucoup plus abordable que les unités centrales. Un centre de données consistait simplement en une collection de ces ordinateurs, tous reliés les uns aux autres. Plus tard dans la décennie, le centre de données a également été connecté à Internet.

Bien que les machines individuelles aient nécessité une maintenance physique minimale, le logiciel qui gérait les charges de travail de ces machines nécessitait une maintenance continue. Le centre de données des années 1990 était en grande partie composé de systèmes pour animaux de compagnie. Cela comptait pour chaque machine, ce qui était un acte de savoir-faire en matière de gestion de serveur.

Des mises à jour logicielles manuelles à l’exécution des sauvegardes et à la maintenance du réseau, les administrateurs informatiques ont eu du pain sur la planche – sinon dans la maintenance physique des machines, alors certainement dans la gestion du logiciel qui prend en charge leurs charges de travail.

C’est également une époque qui a exposé pour la première fois les charges de travail des entreprises à des vulnérabilités de sécurité externes. Les centres de données étant désormais connectés à Internet, il y avait soudainement une porte permettant aux attaquants d’entrer dans les centres de données. Cela met en danger les systèmes familiers de l’administrateur informatique – risque de vol de données, risque de mauvaise utilisation de l’équipement, etc.

Ainsi, la sécurité est devenue une préoccupation majeure. Les pare-feu, la détection des menaces et les correctifs réguliers contre les vulnérabilités sont le type d’outils de sécurité que les administrateurs informatiques ont dû adopter pour protéger leurs systèmes favoris au tournant du millénaire.

Fermes de serveurs – produites en masse, gérées en masse

Les années 2000 ont vu un changement majeur dans la manière dont les charges de travail étaient gérées dans le centre de données. L’efficacité et la flexibilité étaient au cœur de ce changement. Compte tenu de l’énorme demande de charges de travail informatiques, les solutions comprenant la virtualisation et la conteneurisation un peu plus loin par la suite ont rapidement gagné du terrain.

En desserrant le lien strict entre le matériel et le système d’exploitation, la virtualisation signifiait que les charges de travail devenaient relativement indépendantes des machines qui les exécutaient. Le résultat net a apporté un large éventail d’avantages. L’équilibrage de charge, par exemple, garantit que les charges de travail difficiles ont toujours accès à la puissance de calcul, sans nécessiter d’investissements financiers excessifs dans la puissance de calcul. La haute disponibilité, à son tour, est conçue pour éliminer les temps d’arrêt.

Quant aux machines individuelles, elles sont désormais entièrement jetables. Les technologies utilisées dans les centres de données modernes signifient que les machines individuelles n’ont pratiquement aucune signification – elles ne sont que les rouages d’une opération beaucoup plus vaste.

Ces machines n’avaient plus de jolis noms individuels et sont simplement devenues des instances – par exemple, le service de serveur Web n’est plus fourni par le serveur incroyablement puissant « Aldebaran », mais plutôt par un cadre de « webserver-001 » à « webserver-032 ». Les équipes techniques ne pouvaient plus se permettre de passer du temps à ajuster chacun aussi précisément qu’auparavant, mais les grands nombres utilisés et l’efficacité gagnée grâce à la virtualisation signifiaient que la puissance de calcul globale dans la salle surpasserait encore les résultats des systèmes pour animaux de compagnie.

Opportunité limitée pour l’artisanat

Les technologies de conteneurs comme Docker et Kubernetes plus récemment ont poussé ce processus encore plus loin. Vous n’avez plus besoin de dédier des systèmes complets pour effectuer une tâche donnée, vous avez juste besoin de l’infrastructure de base fournie par le conteneur pour exécuter un service ou une application. Il est encore plus rapide et plus efficace d’avoir d’innombrables conteneurs sous-jacents à un service plutôt que des systèmes spécifiques et dédiés à chaque tâche.

Le déploiement d’un nouveau système ne nécessite plus l’installation manuelle d’un système d’exploitation ou un processus de configuration et de déploiement de service à forte intensité de main-d’œuvre. Tout réside désormais dans des fichiers de « recette », de simples documents textuels qui décrivent le comportement d’un système, à l’aide d’outils comme Ansible, Puppet ou Chef.

Les administrateurs informatiques pourraient toujours inclure quelques ajustements ou optimisations dans ces déploiements, mais comme chaque serveur n’est plus unique et qu’il y en a tellement qui prennent en charge chaque service, il n’est guère logique de consacrer l’effort nécessaire pour le faire. Les administrateurs qui ont besoin de plus de performances peuvent toujours réutiliser la recette pour lancer quelques systèmes supplémentaires.

Alors que quelques services de base, comme les serveurs de gestion d’identité ou d’autres systèmes stockant des informations critiques, resteraient encore des animaux de compagnie, la majorité était désormais considérée comme du bétail – bien sûr, vous ne vouliez pas qu’aucun d’entre eux échoue, mais si l’un d’entre eux le faisait, il pourrait rapidement remplacé par un autre système, tout aussi banal, effectuant une tâche spécifique.

Tenez compte du fait que les charges de travail fonctionnent de plus en plus sur des ressources informatiques louées résidant dans de grandes installations cloud et il est clair que l’époque où les serveurs étaient exécutés comme un système pour animaux de compagnie est révolue. Il s’agit maintenant de production de masse – d’une manière presque extrême. Est-ce une bonne chose?

La production de masse, c’est bien : mais il y a de nouveaux risques

La flexibilité et l’efficacité apportées par la production de masse sont de bonnes choses. Dans l’environnement informatique, peu est perdu en n’ayant plus besoin de « faire à la main » et « d’entretenir » les environnements informatiques. C’est un moyen beaucoup plus simple et rapide de mettre en ligne les charges de travail et de s’assurer qu’elles restent en ligne.

Mais il y a un certain nombre d’implications en matière de sécurité. Alors que la sécurité pourrait être « fabriquée » dans les systèmes pour animaux de compagnie, les environnements de bétail nécessitent une approche légèrement différente – et nécessitent certainement encore une forte concentration sur la sécurité. Par exemple, les systèmes de bovins sont générés à partir des mêmes fichiers de recettes, de sorte que tout défaut intrinsèque dans les images de base utilisées pour eux sera également déployé à grande échelle. Cela se traduit directement par une plus grande surface d’attaque lorsqu’une vulnérabilité fait surface, car il y a juste beaucoup plus de cibles possibles. Dans cette situation, peu importe si vous pouvez démarrer un nouveau système en quelques minutes ou même quelques secondes – faites-le sur des milliers de serveurs à la fois et vos charges de travail seront affectées quel que soit le temps que cela prendra, et cela aura un impact sur votre ligne de fond.

Dans une large mesure, l’automatisation est désormais la réponse à la sécurité dans les fermes de serveurs. Pensez à des outils comme l’analyse de pénétration automatisée, et outils de correctifs en direct automatisés. Ces outils offrent une sécurité plus étanche contre une menace tout aussi automatisée et réduisent les frais administratifs liés à la gestion de ces systèmes.

Un paysage informatique modifié

L’évolution de l’environnement informatique a modifié l’architecture du centre de données et l’approche des personnes qui font fonctionner les centres de données. Il n’est tout simplement pas possible de s’appuyer sur les anciennes pratiques et d’espérer obtenir les meilleurs résultats – et c’est un défi difficile, car cela nécessite un effort considérable de la part des administrateurs système et d’autres praticiens de l’informatique – c’est un changement d’état d’esprit important et cela demande un effort conscient pour changer votre façon de raisonner sur l’administration système, mais certains principes sous-jacents, comme la sécurité, s’appliquent toujours. Étant donné que le nombre de vulnérabilités ne semble pas diminuer – bien au contraire, en fait – il continuera de s’appliquer dans un avenir prévisible, quels que soient les autres changements évolutifs affectant votre centre de données.

Plutôt que de s’y opposer, les administrateurs informatiques devraient accepter que leurs systèmes favoris ont désormais, à toutes fins pratiques, disparu – remplacés par une production de masse. Cela signifie également accepter que les défis de sécurité sont toujours là, mais sous une forme différente.

Pour faire fonctionner efficacement les charges de travail des serveurs, les administrateurs informatiques s’appuient sur un nouvel ensemble d’outils, avec des méthodes adaptées qui reposent sur l’automatisation des tâches qui ne peuvent plus être effectuées manuellement. Ainsi, de la même manière, lors de l’exécution des opérations de sécurité de la batterie de serveurs, les administrateurs informatiques doivent examiner les outils d’automatisation des correctifs tels que Entreprise KernelCare de TuxCareet voyez comment ils s’intègrent dans leur nouvel ensemble d’outils.