Une campagne active de logiciels malveillants cible le Python Package Index (PyPI) et les référentiels npm pour Python et JavaScript avec des modules typosquattés et faux qui déploient une souche de ransomware, marquant le dernier problème de sécurité affectant les chaînes d’approvisionnement logicielles.

Les packages Python typosquattés imitent tous le populaire bibliothèque de requêtes: dequests, fequests, gequests, rdquests, reauests, reduests, reeuests, reqhests, reqkests, requesfs, requesta, requeste, requestw, requfsts, resuests, rewuests, rfquests, rrquests, rwquests, telnservrr, and tequests.

Selon Phylumles packages malveillants intègrent un code source qui récupère le binaire du ransomware basé sur Golang à partir d’un serveur distant en fonction du système d’exploitation et de la microarchitecture de la victime.

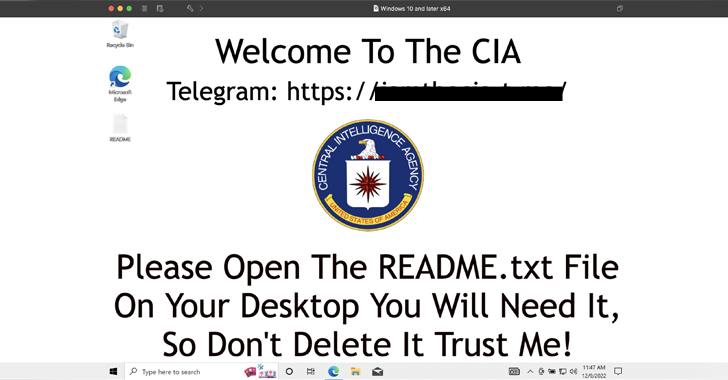

Une exécution réussie entraîne le changement de l’arrière-plan du bureau de la victime en une image contrôlée par l’acteur qui se réclame de la Central Intelligence Agency (CIA) des États-Unis. Il est également conçu pour crypter les fichiers et exiger une rançon de 100 $ en crypto-monnaie.

Signe que l’attaque ne se limite pas à PyPI, l’adversaire a été repéré en train de publier cinq modules différents dans npm : discordallintsbot, discordselfbot16, discord-all-intents-bot, discors.jd et telnservrr.

« L’attaquant a également publié plusieurs packages npm qui se comportent de manière similaire », a déclaré le CTO de Phylum, Louis Lang, ajoutant que chacune des bibliothèques contient l’équivalent JavaScript du même code pour déployer le ransomware.

Les résultats viennent comme ReversingLabs découvert une tranche de 10 packages PyPI supplémentaires poussant des versions modifiées du malware W4SP Stealer dans le cadre d’une attaque de la chaîne d’approvisionnement en cours visant les développeurs de logiciels qui aurait commencé vers le 25 septembre 2022.

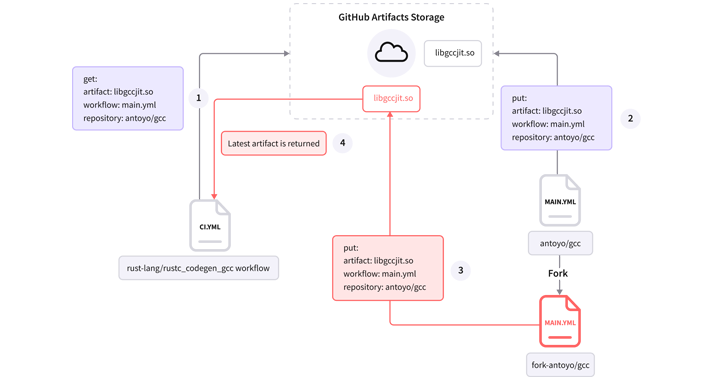

Ce n’est pas tout. Plus tôt ce mois-ci, la société israélienne de sécurité de la chaîne d’approvisionnement en logiciels Legit Security a démontré une nouvelle technique d’attaque contre un référentiel Rust (« rust-lang ») qui abuse des actions GitHub pour empoisonner des artefacts légitimes.

Les artefacts de génération sont les fichiers créés par le processus de génération, tels que les packages de distribution, les fichiers WAR, les journaux et les rapports. En remplaçant les modules réels par des versions cheval de Troie, un acteur pourrait voler des informations sensibles ou fournir des charges utiles supplémentaires à tous ses utilisateurs en aval.

« La vulnérabilité a été trouvée dans un flux de travail appelé » ci.yml « qui est responsable de la construction et du test du code du référentiel », a déclaré Noam Dotan, chercheur à Legit Security. a dit dans une rédaction technique.

En exploitant cette faiblesse, un attaquant pourrait inciter le flux de travail GitHub à exécuter un artefact contenant des logiciels malveillants, permettant ainsi de falsifier les branches du référentiel, les demandes d’extraction, les problèmes et les versions.

Les mainteneurs du langage de programmation Rust adressé l’émission le 26 septembre 2022, suite à la divulgation responsable du 15 septembre 2022.