Les détails d’une nouvelle campagne de phishing parrainée par un État-nation ont été découverts, ciblant des entités gouvernementales européennes dans ce qui est considéré comme une tentative d’obtenir des renseignements sur les mouvements de réfugiés et d’approvisionnement dans la région.

La société de sécurité d’entreprise Proofpoint, qui a détecté les e-mails malveillants pour la première fois le 24 février 2022, a surnommé les attaques d’ingénierie sociale « Embuscade d’asile. »

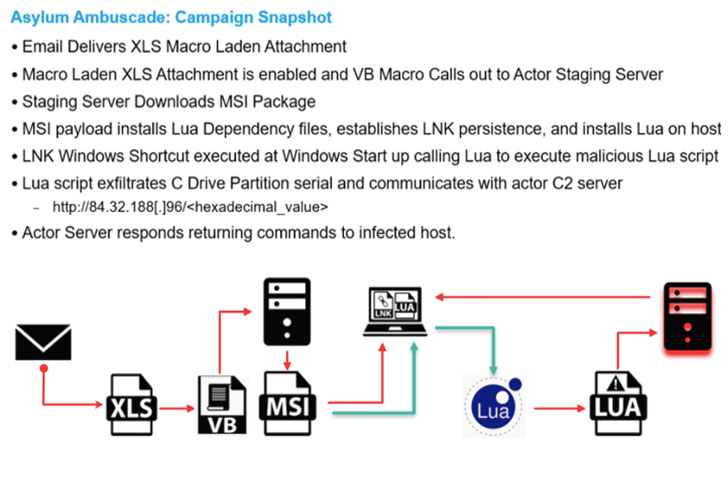

« L’e-mail comprenait une pièce jointe macro malveillante qui utilisait des thèmes d’ingénierie sociale relatifs à la réunion d’urgence du Conseil de sécurité de l’OTAN tenue le 23 février 2022 », ont déclaré les chercheurs Michael Raggi et Zydeca Cass. mentionné dans un rapport publié mardi.

« L’e-mail contenait également une pièce jointe malveillante qui tentait de télécharger un logiciel malveillant Lua nommé SunSeed et ciblait le personnel du gouvernement européen chargé de gérer les transports et les mouvements de population en Europe. »

Les conclusions s’appuient sur une consultatif publié par le Service d’État de protection spéciale des communications et de l’information de l’Ukraine (DSSZZI), qui a mis en garde la semaine dernière contre les messages de phishing ciblant son personnel militaire avec des pièces jointes ZIP dans le but de voler des informations personnelles sensibles.

Proofpoint a refusé d’attribuer la campagne nouvellement observée à un acteur de menace spécifique, mais a noté que les chevauchements dans la chronologie des deux séries d’attaques, les leurres de phishing utilisés et les schémas de victimologie s’alignent sur ceux d’un groupe d’États-nations biélorusses appelé UNC1151. (alias TA445 ou Ghostwriter).

L’un des aspects notables d’Asylum Ambuscade est l’utilisation probable du compte de messagerie d’un membre des forces armées ukrainiennes compromis pour diffuser des messages électroniques contenant des logiciels malveillants contenant un fichier XLS compatible avec les macros qui fournit SunSeed aux hôtes infectés, ce qui implique que la dernière campagne pourrait être un poursuite de ces attaques.

« Les leurres d’ingénierie sociale utilisés dans cette campagne de phishing étaient très opportuns, à la suite d’une Réunion du Conseil de sécurité de l’OTAN le 23 février 2022 et un reportage sur une «liste de mise à mort» du gouvernement russe ciblant les Ukrainiens qui a commencé à circuler en Occidental médias le 21 février 2022 », ont noté les chercheurs.

SunSeed, pour sa part, fonctionne comme un téléchargeur qui établit des communications avec un serveur contrôlé par un acteur pour récupérer les charges utiles de la prochaine étape pour l’exécution.

La société de cybersécurité basée à Sunnyvale a noté que les attaques visaient spécifiquement des personnes chargées de responsabilités liées au transport, à l’allocation financière et budgétaire, à l’administration et aux mouvements de population en Europe.

La divulgation intervient alors que l’intensification de l’invasion militaire de l’Ukraine par la Russie a polarisé cyberespace, avec des hacktivistes, des cybercriminels, des chercheurs en chapeau blanc et des entreprises technologiques qui choisissent un camp dans le conflit.

Dans une mise à jour distincte publiée plus tôt dans la journée, l’équipe ukrainienne d’intervention d’urgence informatique (CERT-UA) décrit les développements en cours comme une « guerre de l’information et psychologique », exhortant les habitants du pays à surveiller attentivement leurs comptes pour les appareils non reconnus, à activer l’authentification à deux facteurs et à utiliser des applications de messagerie cryptées de bout en bout.

De plus, la société de sécurité des e-mails Avanan mentionné il a été témoin d’une multiplication par huit des attaques par e-mail en provenance de Russie à partir du 27 février, au moins certaines d’entre elles ciblant des entreprises de fabrication, d’expédition internationale et de transport situées aux États-Unis et en Europe.

« À la lumière de la guerre russo-ukrainienne en cours, les actions d’acteurs mandataires comme TA445 continueront de cibler les gouvernements européens pour recueillir des renseignements sur le mouvement des réfugiés d’Ukraine et sur des questions importantes pour le gouvernement russe », ont déclaré les chercheurs.