Un groupe de piratage parrainé par l’État ayant des liens avec la Russie a été lié à une infrastructure d’attaque qui usurpe la page de connexion Microsoft de Global Ordnance, un fournisseur légitime d’armes et de matériel militaire basé aux États-Unis.

Recorded Future a attribué la nouvelle infrastructure à un groupe d’activités de menace qu’il suit sous le nom TAG-53et est largement connu par la communauté de la cybersécurité comme Callisto bleuCallisto, COLDRIVER, SEABORGIUM et TA446.

« Sur la base des rapports publics historiques sur les campagnes TAG-53 qui se chevauchent, il est probable que cette activité de collecte d’informations d’identification soit en partie rendue possible par le phishing », a déclaré le groupe Insikt de Recorded Future. a dit dans un rapport publié cette semaine.

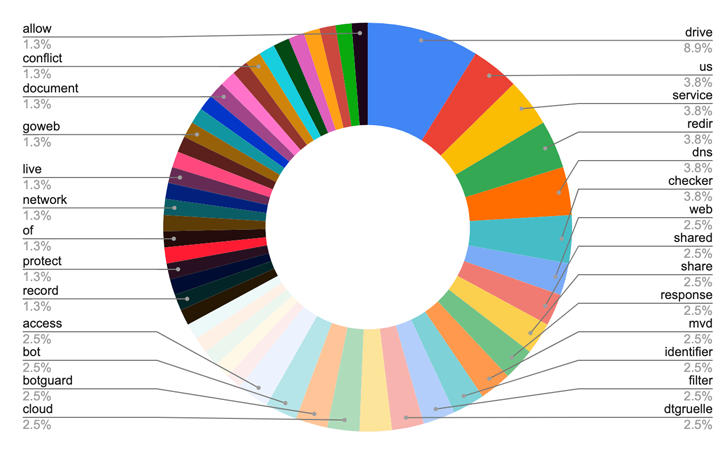

La société de cybersécurité a déclaré avoir découvert 38 domaines, dont neuf contenaient des références à des sociétés comme UMO Pologne, Sangrail LTD, DTGruelle, Blue Sky Network, la Commission pour la justice internationale et la responsabilité (CIJA) et le ministère russe des Affaires intérieures.

On soupçonne que les domaines thématiques sont probablement une tentative de la part de l’adversaire de se faire passer pour des parties authentiques dans des campagnes d’ingénierie sociale.

« Notamment, une tendance constante a émergé concernant l’utilisation d’infrastructures spécifiquement adaptées par TAG-53, soulignant l’utilisation à long terme de techniques similaires pour leurs campagnes stratégiques », ont déclaré les chercheurs.

Le développement intervient près de quatre mois après que Microsoft a révélé qu’il avait pris des mesures pour perturber les attaques de phishing et de vol d’informations d’identification montées par le groupe dans le but de violer les sociétés de conseil en défense et en renseignement ainsi que les ONG, les groupes de réflexion et les entités d’enseignement supérieur au Royaume-Uni et les Etats Unis

La société de sécurité d’entreprise Proofpoint a en outre appelé le groupe pour ses tactiques d’usurpation d’identité sophistiquées pour fournir des liens de phishing malveillants.

|

| Termes utilisés dans les domaines liés TAG-53 |

De plus, l’auteur de la menace a été attribué avec un faible niveau de confiance à un opération de harponnage ciblage Ministère ukrainien de la Défensequi a coïncidé avec le début de l’invasion militaire russe du pays au début du mois de mars.

SEKOIA.IO, dans un rédaction séparée, a corroboré les résultats, découvrant un total de 87 domaines, dont deux faisant allusion aux entreprises du secteur privé Emcompass et BotGuard. Quatre ONG impliquées dans les secours d’urgence en Ukraine étaient également visées.

L’une de ces attaques impliquait des communications par e-mail entre l’ONG et l’attaquant utilisant une adresse e-mail usurpée imitant une source fiable, suivie de l’envoi d’un PDF malveillant contenant un lien de phishing dans le but d’échapper à la détection des passerelles de messagerie.

« L’échange d’e-mails montre que l’attaquant n’a pas inclus la charge utile malveillante dans le premier e-mail, mais a attendu d’obtenir une réponse pour établir une relation et éviter les soupçons avant d’envoyer la charge utile à la victime », a expliqué la société de cybersécurité.

L’utilisation de domaines du ministère russe typosquattés ajoute encore du poids à l’évaluation de Microsoft selon laquelle SEABORGIUM cible d’anciens responsables du renseignement, des experts des affaires russes et des citoyens russes à l’étranger.

SEKOIA.IO a également caractérisé le ciblage de la CIJA comme une mission de collecte de renseignements conçue pour amasser « des preuves liées à des crimes de guerre et/ou des procédures judiciaires internationales, susceptibles d’anticiper et de construire un contre-récit sur de futures accusations ».

Les révélations arrivent alors que la société de renseignements sur les menaces Lupovis révélé que les acteurs de la menace russes ont compromis les environnements informatiques appartenant à plusieurs entreprises au Royaume-Uni, aux États-Unis, en France, au Brésil et en Afrique du Sud, et « reroutent via leurs réseaux » pour lancer des attaques contre l’Ukraine.

Microsoft, quant à lui, a averti d' »attaque russe potentielle dans le domaine numérique au cours de cet hiver », soulignant « l’approche technologique hybride à plusieurs volets » de Moscou consistant à mener des cyberattaques contre des infrastructures civiles et à influencer des opérations visant à alimenter la discorde en Europe.