Les acteurs de la menace russes ont profité du conflit en cours contre l’Ukraine pour distribuer des logiciels malveillants Android camouflés en tant qu’application permettant aux hacktivistes pro-ukrainiens de lancer des attaques par déni de service distribué (DDoS) contre des sites russes.

Google Threat Analysis Group (TAG) a attribué le logiciel malveillant à Turla, une menace persistante avancée également connue sous le nom de Krypton, Venomous Bear, Waterbug et Uroburos, et liée au Service fédéral de sécurité (FSB) de Russie.

« Il s’agit du premier cas connu de Turla distribuant des logiciels malveillants liés à Android », a déclaré Billy Leonard, chercheur au TAG. a dit. « Les applications n’étaient pas distribuées via le Google Play Store, mais hébergées sur un domaine contrôlé par l’acteur et diffusées via des liens sur des services de messagerie tiers. »

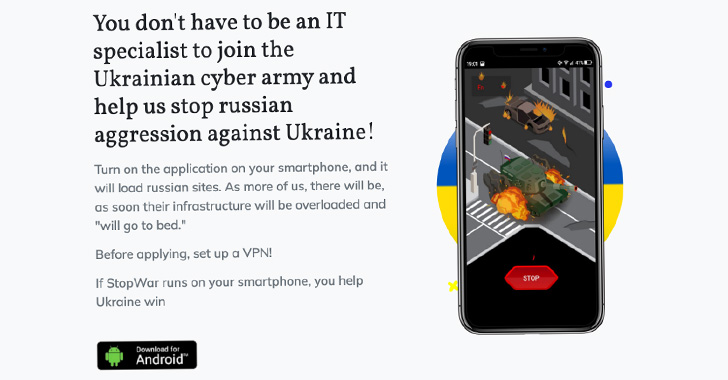

Il convient de noter que l’assaut des cyberattaques au lendemain de l’invasion non provoquée de l’Ukraine par la Russie a incité cette dernière à former une armée informatique pour organiser des attaques anti-DDoS contre les sites Web russes. Le but de l’opération Turla, semble-t-il, est d’utiliser cet effort géré par des bénévoles à leur propre avantage.

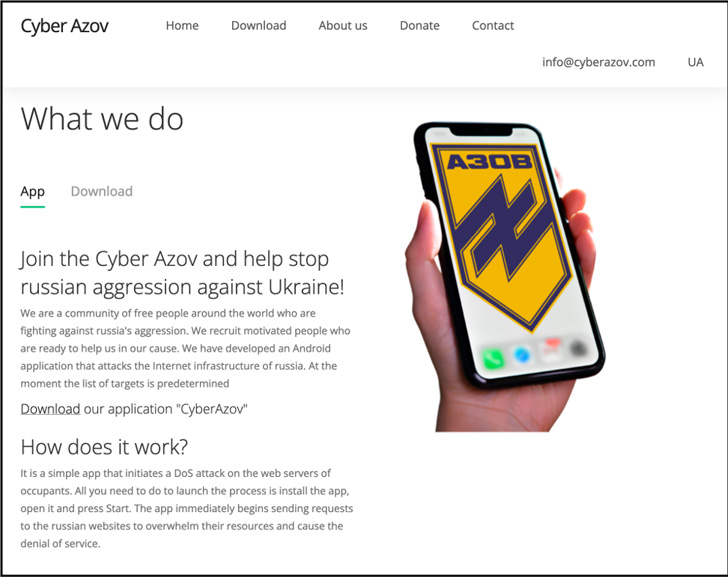

La application leurre était hébergé sur un domaine se faisant passer pour le Régiment Azovune unité de la Garde nationale d’Ukraine, appelant les gens du monde entier à lutter contre « l’agression de la Russie » en lançant une attaque par déni de service sur les serveurs Web appartenant aux « sites Web russes pour submerger leurs ressources ».

Google TAG a déclaré que les acteurs se sont inspirés d’une autre application Android distribuée via un site Web nommé « stopwar[.]pro » qui est également conçu pour mener des attaques DoS en envoyant continuellement des demandes aux sites Web cibles.

Cela dit, le nombre réel de fois où l’application malveillante Cyber Azov a été installée est minuscule, ce qui n’a aucun impact majeur sur les utilisateurs d’Android.

De plus, le groupe Sandworm (alias Voodoo Bear) a été connecté à un ensemble distinct d’activités malveillantes exploitant la vulnérabilité Follina (CVE-2022-30190) dans l’outil de diagnostic de support Microsoft Windows (MSDT) pour envoyer des liens pointant vers des documents Microsoft Office hébergés sur des sites Web compromis ciblant des entités médiatiques en Ukraine.

UAC-0098, un acteur menaçant que le CERT-UA a averti le mois dernier de la distribution de documents à thème fiscal porteurs d’un exploit Follina, a également été évalué comme étant un ancien courtier d’accès initial lié au groupe Conti chargé de diffuser le cheval de Troie bancaire IcedID .

Parmi les autres types de cyberactivités, citons les attaques de phishing d’identifiants montées par un adversaire appelé COLDRIVER (alias Callisto) visant les responsables du gouvernement et de la défense, les politiciens, les ONG et les groupes de réflexion, ainsi que les journalistes.

Celles-ci impliquent l’envoi d’e-mails soit directement, y compris le domaine de phishing, soit contenant des liens vers des documents hébergés sur Google Drive et Microsoft OneDrive qui, à leur tour, comportent des liens vers un site Web contrôlé par un attaquant conçu pour voler des mots de passe.

Les derniers développements sont une autre indication de la façon dont les acteurs russes de la menace montrent des signes continus de sophistication croissante dans leurs tentatives de ciblage de manière à mettre en évidence leurs techniques en évolution.