L’acteur notoire du groupe Lazarus a été observé en train de monter une nouvelle campagne qui utilise le service Windows Update pour exécuter sa charge utile malveillante, élargissant l’arsenal de techniques de vie hors de la terre (LotL) exploitées par le groupe APT pour atteindre ses objectifs. .

Le groupe Lazare, également connu sous le nom de APT38Hidden Cobra, Whois Hacking Team et Zinc, est le surnom attribué au groupe de piratage d’État basé en Corée du Nord qui est actif depuis au moins 2009. L’année dernière, l’acteur de la menace était lié à une campagne d’ingénierie sociale élaborée ciblant la sécurité. des chercheurs.

Les dernières attaques de harponnage, qui Malwarebytes détectés le 18 janvier, proviennent de documents armés avec des leurres sur le thème du travail se faisant passer pour la société américaine de sécurité mondiale et d’aérospatiale Lockheed Martin.

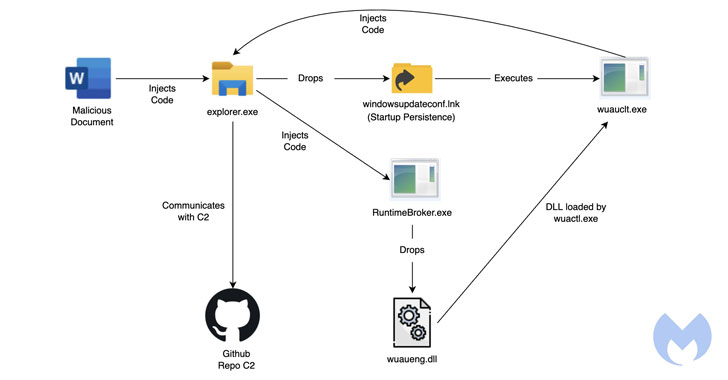

L’ouverture du fichier Microsoft Word leurre déclenche l’exécution d’une macro malveillante intégrée dans le document qui, à son tour, exécute un shellcode décodé en Base64 pour injecter un certain nombre de composants malveillants dans le processus explorer.exe.

Dans la phase suivante, l’un des fichiers binaires chargés, « drops_lnk.dll », exploite le client Windows Update pour exécuter un deuxième module appelé « wuaueng.dll ». « Il s’agit d’une technique intéressante utilisée par Lazarus pour exécuter sa DLL malveillante à l’aide du client Windows Update afin de contourner les mécanismes de détection de sécurité », ont noté les chercheurs Ankur Saini et Hossein Jazi.

La société de cybersécurité a qualifié « wuaueng.dll » de « l’une des DLL les plus importantes de la chaîne d’attaque », dont le but principal est d’établir des communications avec un serveur de commande et de contrôle (C2) – un référentiel GitHub hébergeant des modules malveillants se faisant passer pour Fichiers images PNG. Le compte GitHub aurait été créé le 17 janvier 2022.

Malwarebytes a déclaré que les liens vers le groupe Lazarus sont basés sur plusieurs éléments de preuve les liant à des attaques passées du même acteur, notamment des chevauchements d’infrastructures, des métadonnées de documents et l’utilisation d’un modèle d’opportunités d’emploi pour identifier ses victimes.

« Lazarus APT est l’un des groupes APT avancés connus pour cibler l’industrie de la défense », ont conclu les chercheurs. « Le groupe continue de mettre à jour son ensemble d’outils pour échapper aux mécanismes de sécurité. Même s’ils ont utilisé leur ancienne méthode de thème de travail, ils ont utilisé plusieurs nouvelles techniques pour contourner les détections. »