Les opérateurs associés au sous-groupe Lazarus BlueNoroff ont été liés à une série de cyberattaques ciblant les petites et moyennes entreprises du monde entier dans le but de drainer leurs fonds de crypto-monnaie, dans ce qui est encore une autre opération à motivation financière montée par le prolifique nord-coréen parrainé par l’État. acteur.

La société russe de cybersécurité Kaspersky, qui traque les intrusions sous le nom de « SnatchCrypto« , a noté que la campagne est en cours depuis 2017, ajoutant que les attaques visent les startups du secteur FinTech situées en Chine, à Hong Kong, en Inde, en Pologne, en Russie, à Singapour, en Slovénie, en République tchèque, aux Émirats arabes unis, aux États-Unis , l’Ukraine et le Vietnam.

« Les attaquants ont subtilement abusé de la confiance des employés travaillant dans les entreprises ciblées en leur envoyant une porte dérobée Windows complète avec des fonctions de surveillance, déguisée en contrat ou en un autre fichier commercial », ont déclaré les chercheurs. mentionné. « Afin de vider à terme le portefeuille crypto de la victime, l’acteur a développé des ressources étendues et dangereuses : infrastructure complexe, exploits et implants de logiciels malveillants. »

BlueNoroff, et le plus grand parapluie Lazarus, sont connu pour avoir déployé un arsenal diversifié de logiciels malveillants pour une attaque à plusieurs volets contre les entreprises afin de se procurer illicitement des fonds, notamment en s’appuyant sur un mélange de tactiques de phishing avancées et de logiciels malveillants sophistiqués, pour le régime nord-coréen frappé de sanctions et générer des revenus pour ses armes nucléaires et balistiques programmes de missiles.

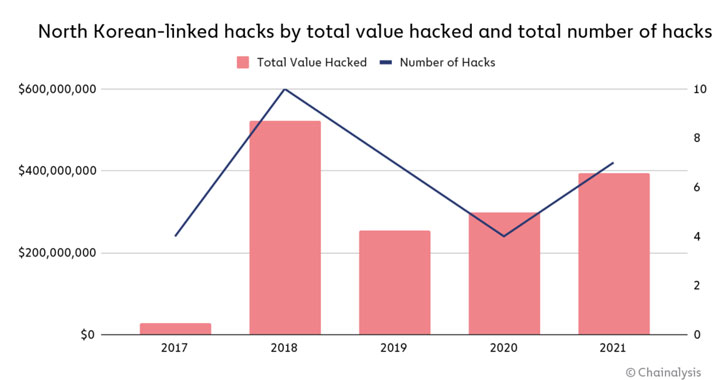

Au contraire, ces cyber-offensives rapportent gros. Selon un nouveau rapport publié par la société d’analyse de chaînes de blocs Chainalysis, le groupe Lazarus a été lié à sept attaques contre des plates-formes de crypto-monnaie qui ont extrait près de 400 millions de dollars d’actifs numériques rien qu’en 2021, contre 300 millions de dollars en 2020.

« Ces attaques visaient principalement les entreprises d’investissement et les bourses centralisées […] pour siphonner les fonds des organisations connectées à Internet portefeuilles « chauds » dans des adresses contrôlées par la RPDC », ont déclaré les chercheurs. « Une fois que la Corée du Nord a obtenu la garde des fonds, ils ont commencé un processus de blanchiment minutieux pour dissimuler et encaisser » via mélangeurs pour masquer le sentier.

Les activités malveillantes documentées impliquant l’acteur de l’État-nation ont pris la forme de braquages informatiques contre des institutions financières étrangères, notamment les piratages du réseau bancaire SWIFT en 2015-2016, les campagnes récentes ayant abouti au déploiement d’une porte dérobée appelée AppleJeus qui se fait passer pour un plate-forme de trading de crypto-monnaie pour piller et transférer de l’argent sur leurs comptes.

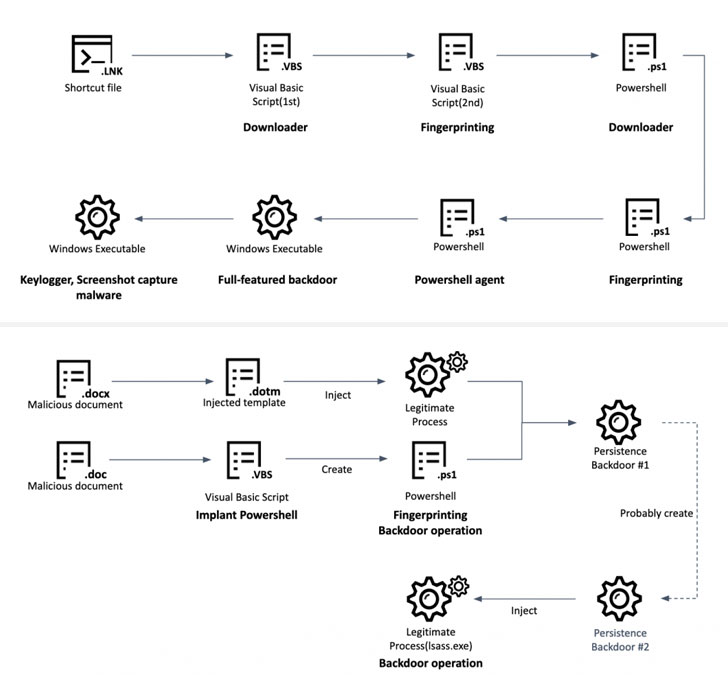

Les attaques SnatchCrypto ne sont pas différentes en ce sens qu’elles concoctent des schémas d’ingénierie sociale élaborés pour établir la confiance avec leurs cibles en se faisant passer pour des entreprises de capital-risque légitimes, uniquement pour inciter les victimes à ouvrir des documents contenant des logiciels malveillants qui récupèrent une charge utile conçue pour exécuter un exécutable malveillant. reçu sur un canal crypté à partir d’un serveur distant.

Une méthode alternative utilisée pour déclencher la chaîne d’infection est l’utilisation de fichiers de raccourci Windows (« ».LNK ») pour récupérer le logiciel malveillant de la prochaine étape, un script Visual Basic, qui agit ensuite comme un point de départ pour exécuter une série de charges utiles intermédiaires, avant d’installer une porte dérobée complète dotée de capacités « enrichies » pour capturer des captures d’écran, enregistrer des frappes au clavier, voler des données du navigateur Chrome et exécuter des commandes arbitraires.

Le but ultime des attaques, cependant, est de surveiller les transactions financières des utilisateurs compromis et de voler la crypto-monnaie. Si une cible potentielle utilise une extension Chrome comme Metamask pour gérer les portefeuilles cryptographiques, l’adversaire se déplace furtivement pour remplacer localement le composant principal de l’extension par une fausse version qui alerte les opérateurs chaque fois qu’un transfert important est lancé vers un autre compte.

Pour siphonner les fonds, une injection de code malveillant est effectuée pour intercepter et modifier les détails de la transaction à la demande. « Les attaquants modifient non seulement le destinataire [wallet] adresse, mais poussent également la quantité de devises à la limite, vidant essentiellement le compte en un seul mouvement », les chercheurs expliqué.

« La crypto-monnaie est un secteur fortement ciblé en matière de cybercriminalité en raison de la nature décentralisée des devises et du fait que, contrairement aux cartes de crédit ou aux virements bancaires, la transaction se déroule rapidement et est impossible à annuler », Erich Kron, défenseur de la sensibilisation à la sécurité à KnowBe4, a déclaré dans un communiqué.

« Les États-nations, en particulier ceux soumis à des tarifs stricts ou à d’autres restrictions financières, peuvent grandement bénéficier du vol et de la manipulation de la crypto-monnaie. Souvent, un portefeuille de crypto-monnaie peut contenir plusieurs types de crypto-monnaie, ce qui en fait une cible très attrayante », a ajouté Kron.