Un « groupe d’activités d’État-nation hautement opérationnel, destructeur et sophistiqué » ayant des liens avec la Corée du Nord a militarisé les logiciels open source dans ses campagnes d’ingénierie sociale destinées aux entreprises du monde entier depuis juin 2022.

Les équipes de renseignement sur les menaces de Microsoft, aux côtés de LinkedIn Threat Prevention and Defense, ont attribué les intrusions avec une grande confiance à Zincqui est également suivi sous les noms de Labyrinth Chollima.

Les attaques visaient des employés d’organisations de plusieurs secteurs, notamment les médias, la défense et l’aérospatiale, ainsi que les services informatiques aux États-Unis, au Royaume-Uni, en Inde et en Russie.

Le géant de la technologie a dit il a observé que Zinc utilisait « une large gamme de logiciels open source, notamment PuTTY, KiTTY, TightVNC, Sumatra PDF Reader et le programme d’installation de logiciels muPDF/Subliminal Recording pour ces attaques ».

Selon FouleStrikeZinc « est actif depuis 2009 dans des opérations visant à collecter des renseignements politiques, militaires et économiques sur les adversaires étrangers de la Corée du Nord et à mener des campagnes de génération de devises ».

Les dernières découvertes concordent avec un rapport récent de Mandiant, propriété de Google, qui a révélé l’utilisation de PuTTY par l’adversaire via des leurres d’emploi frauduleux partagés avec des cibles potentielles sur LinkedIn dans le cadre d’une campagne baptisée Operation Dream Job.

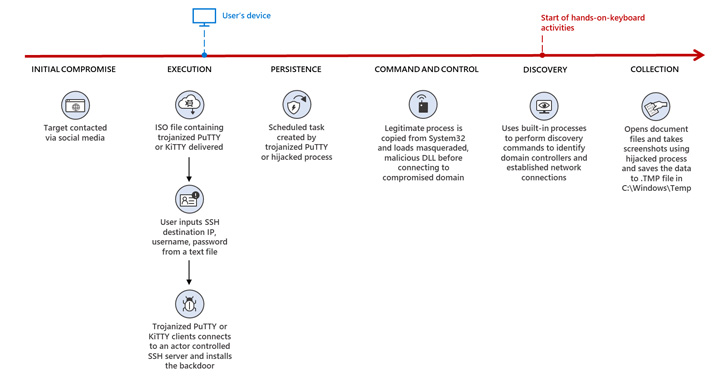

Cela implique d’établir des liens initiaux avec des individus en se faisant passer pour des professionnels du recrutement dans le cadre d’un exercice de renforcement de la confiance, avant de déplacer la conversation vers WhatsApp, où un document leurre personnalisé ou un logiciel apparemment bénin est partagé, activant efficacement la séquence d’infection.

Une compromission réussie est suivie par l’acteur de la menace se déplaçant latéralement sur le réseau et exfiltrant les informations d’intérêt collectées en déployant une porte dérobée appelée ZetaNile (alias BLINDINGCAN OU AIRDRY).

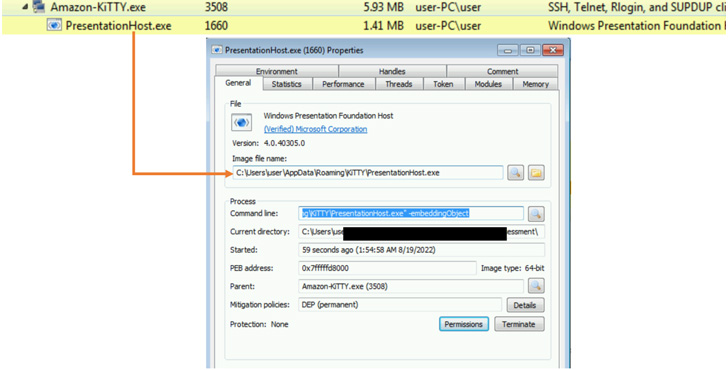

Mais dans le but d’échapper aux défenses de sécurité et d’éviter de déclencher des drapeaux rouges, l’implant n’est téléchargé que lorsque la victime utilise les clients SSH pour se connecter à une adresse IP particulière via les informations d’identification spécifiées dans un fichier texte séparé.

De même, les attaques utilisant la version cheval de Troie de TightVNC Viewer sont configurées pour installer la porte dérobée uniquement lorsque l’utilisateur sélectionne un hôte distant particulier parmi les options fournies.

« Les attaques au zinc semblent être motivées par le cyberespionnage traditionnel, le vol de données personnelles et d’entreprise, le gain financier et la destruction du réseau d’entreprise », a déclaré la société.

« Les attaques au zinc portent de nombreuses caractéristiques d’activités parrainées par l’État, telles qu’une sécurité opérationnelle accrue, des logiciels malveillants sophistiqués qui évoluent avec le temps et un ciblage à motivation politique. »