L’équipe de piratage soutenue par l’État nord-coréen, également connue sous le nom de groupe Lazarus, a été attribuée à une autre campagne à motivation financière qui exploite une application de portefeuille de financement décentralisé (DeFi) cheval de Troie pour distribuer une porte dérobée complète sur les systèmes Windows compromis.

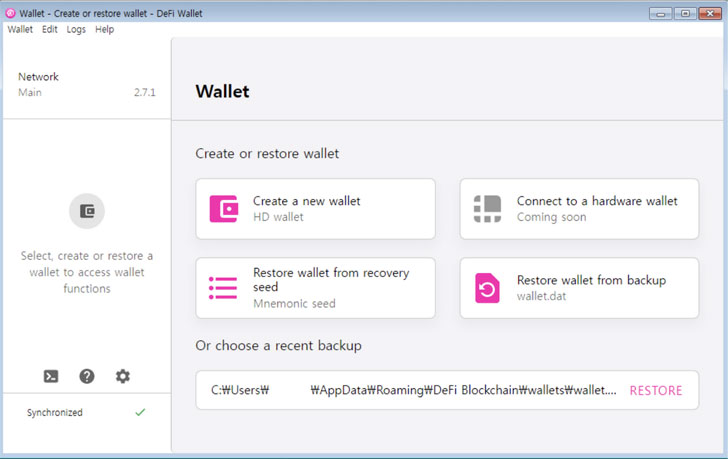

L’application, qui est équipée de fonctionnalités pour enregistrer et gérer un portefeuille de crypto-monnaie, est également conçue pour déclencher le lancement de l’implant qui peut prendre le contrôle de l’hôte infecté. La société russe de cybersécurité Kaspersky mentionné il a rencontré l’application malveillante pour la première fois à la mi-décembre 2021.

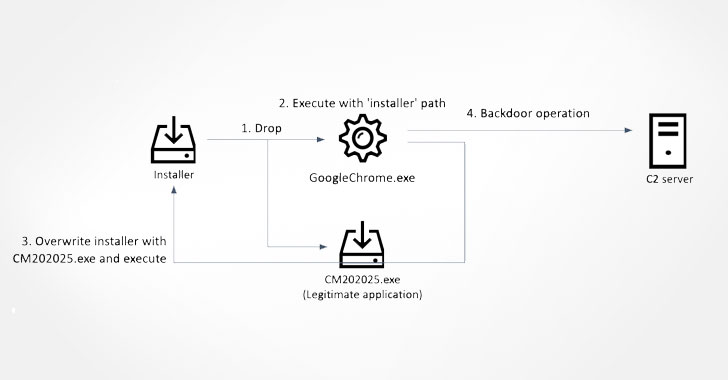

Le schéma d’infection initié par l’application entraîne également le déploiement du programme d’installation pour une application légitime, qui est écrasée par une version cheval de Troie dans le but de brouiller les pistes. Cela dit, la voie d’accès initiale n’est pas claire, même si l’on soupçonne qu’il s’agit d’un cas d’ingénierie sociale.

Le logiciel malveillant généré, qui se fait passer pour le navigateur Web Chrome de Google, lance ensuite une application de portefeuille conçue pour le DeFiChaintout en établissant des connexions à un domaine distant contrôlé par un attaquant et en attendant d’autres instructions du serveur.

Sur la base de la réponse reçue du serveur de commande et de contrôle (C2), le cheval de Troie procède à l’exécution d’un large éventail de commandes, lui permettant de collecter des informations système, d’énumérer et de terminer des processus, de supprimer des fichiers, de lancer de nouveaux processus et enregistrer des fichiers arbitraires sur la machine.

L’infrastructure C2 utilisée dans cette campagne se composait exclusivement de serveurs Web précédemment compromis situés en Corée du Sud, ce qui a incité la société de cybersécurité à travailler avec l’équipe d’intervention d’urgence informatique du pays (KrCERT) pour démanteler les serveurs.

Les conclusions surviennent plus de deux mois après que Kaspersky a divulgué les détails d’une campagne similaire « SnatchCrypto » montée par le sous-groupe Lazarus suivi sous le nom de BlueNoroff pour drainer les fonds numériques des portefeuilles MetaMask des victimes.

« Pour l’acteur de la menace Lazarus, le gain financier est l’une des principales motivations, avec un accent particulier sur l’activité de crypto-monnaie. Alors que le prix de la crypto-monnaie augmente et que la popularité des jetons non fongibles (NFT) et des entreprises de financement décentralisé (DeFi) continue d’augmenter, le ciblage du groupe Lazarus sur le secteur financier ne cesse d’évoluer », ont souligné les chercheurs de Kaspersky GReAT.