Un cluster de menaces émergentes originaire de Corée du Nord est lié au développement et à l’utilisation de ransomwares dans les cyberattaques ciblant les petites entreprises depuis septembre 2021.

Le groupe, qui se fait appeler H0lyGh0st d’après la charge utile du ransomware du même nom, est suivi par le Microsoft Threat Intelligence Center sous le nom de DEV-0530, une désignation attribuée à un groupe inconnu, émergent ou en développement d’activité de menace.

Les entités ciblées comprennent principalement les petites et moyennes entreprises telles que les organisations manufacturières, les banques, les écoles et les sociétés de planification d’événements et de réunions.

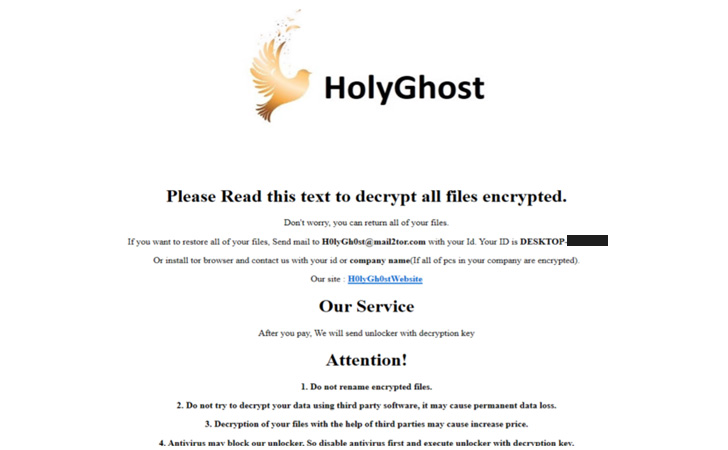

« En plus de leur charge utile H0lyGh0st, DEV-0530 maintient un site .onion que le groupe utilise pour interagir avec leurs victimes », ont déclaré les chercheurs. a dit dans une analyse jeudi.

« La méthodologie standard du groupe consiste à chiffrer tous les fichiers sur l’appareil cible et à utiliser l’extension de fichier .h0lyenc, à envoyer à la victime un échantillon des fichiers comme preuve, puis à exiger un paiement en Bitcoin en échange de la restauration de l’accès aux fichiers. »

Les montants de rançon exigés par DEV-0530 varient entre 1,2 et 5 bitcoins, bien qu’une analyse du portefeuille de crypto-monnaie de l’attaquant ne montre aucun paiement de rançon réussi de ses victimes au début de juillet 2022.

DEV-0530 aurait des liens avec un autre groupe nord-coréen connu sous le nom de Plutonium (alias DarkSeoul ou Andariel), un sous-groupe opérant sous l’égide de Lazarus (alias Zinc ou Hidden Cobra).

Le stratagème illicite adopté par l’acteur menaçant est également connu pour s’inspirer du paysage des rançongiciels, exploitant des tactiques d’extorsion pour faire pression sur les victimes afin qu’elles paient ou risquent de voir leurs informations publiées sur les réseaux sociaux.

Le portail Web sombre de DEV-0530 affirme qu’il vise à « combler le fossé entre les riches et les pauvres » et à « aider les pauvres et les affamés », dans une tactique qui reflète une autre famille de rançongiciels appelée GoodWill qui oblige les victimes à faire des dons à des causes sociales et à fournir aide financière aux personnes dans le besoin.

Les fils d’Ariane techniques qui lient le groupe à Andariel proviennent de chevauchements dans l’ensemble d’infrastructures ainsi que sur la base des communications entre les comptes de messagerie contrôlés par les deux collectifs d’attaquants, l’activité DEV-0530 étant constamment observée pendant l’heure normale de Corée (UTC + 09: 00) .

« Malgré ces similitudes, les différences de rythme opérationnel, de ciblage et d’artisanat suggèrent que DEV-0530 et Plutonium sont des groupes distincts », ont souligné les chercheurs.

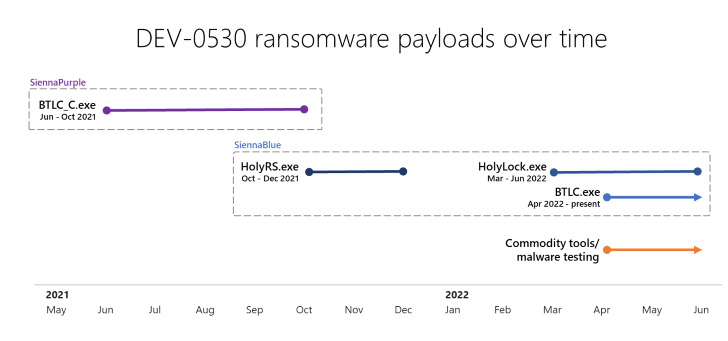

Dans un signe qui suggère un développement actif, quatre variantes différentes du rançongiciel H0lyGh0st ont été produites entre juin 2021 et mai 2022 pour cibler les systèmes Windows : BTLC_C.exe, HolyRS.exe, HolyLock.exe et BLTC.exe.

Alors que BTLC_C.exe (surnommé SiennaPurple) est écrit en C++, les trois autres versions (nom de code SiennaBlue) sont programmées en Go, suggérant une tentative de la part de l’adversaire de développer un malware multiplateforme.

Les nouvelles souches apportent également des améliorations à leurs fonctionnalités de base, notamment l’obscurcissement des chaînes et la capacité de supprimer les tâches planifiées et de se retirer des machines infectées.

Les intrusions auraient été facilitées par l’exploitation de vulnérabilités non corrigées dans les applications Web et les systèmes de gestion de contenu destinés au public (par exemple, CVE-2022-26352), tirant parti de l’achat pour supprimer les charges utiles du ransomware et exfiltrer les données sensibles avant de chiffrer le des dossiers.

Les conclusions interviennent une semaine après la cybersécurité américaine et les agences de renseignement ont mis en garde contre l’utilisation du rançongiciel Maui par des pirates informatiques soutenus par le gouvernement nord-coréen pour cibler le secteur de la santé depuis au moins mai 2021.

L’expansion des cambriolages financiers aux rançongiciels est considérée comme une autre tactique parrainée par le gouvernement nord-coréen pour compenser les pertes dues aux sanctions, aux catastrophes naturelles et à d’autres revers économiques.

Mais étant donné le nombre restreint de victimes généralement associées aux activités parrainées par l’État contre les organisations de crypto-monnaie, Microsoft a émis l’hypothèse que les attaques pourraient être une agitation secondaire pour les acteurs de la menace impliqués.

« Il est également possible que le gouvernement nord-coréen n’autorise pas ou ne soutienne pas ces attaques de rançongiciels », ont déclaré les chercheurs. « Les individus ayant des liens avec l’infrastructure et les outils de Plutonium pourraient travailler au noir à des fins personnelles. Cette théorie du travail au noir pourrait expliquer la sélection souvent aléatoire des victimes ciblées par DEV-0530. »

La menace ransomware évolue dans un monde post-Conti

Le développement intervient également alors que le paysage des ransomwares évolue avec les groupes de ransomwares existants et nouveaux, à savoir LockBit, Hive, Lilith, RedAlert (alias N13V) et 0mega, alors même que le gang Conti a officiellement fermé ses opérations en réponse à une fuite massive de ses conversations internes.

Ajoutant de l’huile sur le feu, le successeur amélioré de LockBit est également livré avec un tout nouveau site de fuite de données qui permet à tout acteur d’acheter des données volées aux victimes, sans oublier d’incorporer une fonction de recherche qui facilite la mise en évidence d’informations sensibles.

D’autres familles de ransomwares ont également ajouté des fonctionnalités similaires dans le but de créer des bases de données consultables d’informations volées lors d’attaques. Parmi cette liste, notons PYSA, BlackCat (alias ALPHV) et la ramification de Conti connue sous le nom de Karakurt, selon un rapport de Ordinateur qui bipe.

D’après les statistiques recueillies par Ombres numériques705 organisations ont été nommées sur des sites Web de fuites de données de ransomwares au deuxième trimestre 2022, ce qui représente une augmentation de 21,1 % par rapport au premier trimestre 2022. Les principales familles de ransomwares au cours de la période comprenaient LockBit, Conti, BlackCat, Black Basta et Vice-société.