Les agences gouvernementales des Émirats arabes unis et du Koweït sont la cible d’une nouvelle campagne de cyberespionnage potentiellement menée par des acteurs de la menace iranienne, selon une nouvelle étude.

Attribuer l’opération comme étant l’œuvre de Chaton statique (aka MERCURY ou MuddyWater), Anomali mentionné « l’objectif de cette activité est d’installer un outil de gestion à distance appelé ScreenConnect (acquis par ConnectWise 2015) avec des paramètres de lancement uniques qui ont des propriétés personnalisées, « avec des échantillons de logiciels malveillants et des URL se faisant passer pour le ministère des Affaires étrangères (MOFA) du Koweït et le Conseil national des EAU.

Depuis ses origines en 2017, MuddyWater a été liée à un certain nombre d’attaques principalement contre des pays du Moyen-Orient, activement exploitation de la vulnérabilité Zerologon dans des campagnes d’attaque réelles pour frapper des Organisations israéliennes avec des charges utiles malveillantes.

On pense que le groupe de piratage financé par l’État travaille à la demande du Corps des gardes de la République islamique d’Iran, principal service de renseignement et militaire du pays.

Anomali a déclaré avoir repéré deux fichiers ZIP séparés hébergés sur Onehub qui prétendaient contenir un rapport sur les relations entre les pays arabes et Israël ou un fichier relatif aux bourses.

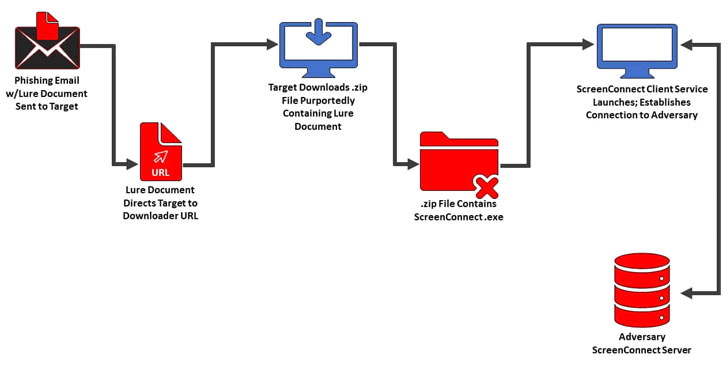

« Les URL distribuées via ces e-mails de phishing dirigent les destinataires vers l’emplacement de stockage de fichiers prévu sur Onehub, un service légitime connu pour être utilisé par Static Kitten à des fins malveillantes », ont noté les chercheurs, ajoutant: « Static Kitten continue d’utiliser Onehub pour héberger un fichier contenant ScreenConnect. «

L’attaque commence en dirigeant les utilisateurs vers une URL de téléchargement pointant vers ces fichiers ZIP via un e-mail de phishing qui, une fois ouvert, lance le processus d’installation de ScreenConnect, puis l’utilise pour communiquer avec l’adversaire. Les URL elles-mêmes sont distribuées via des documents leurres intégrés dans les e-mails.

Contrôle ConnectWise (anciennement ScreenConnect) est une application logicielle de bureau à distance auto-hébergée prenant en charge l’accès sans surveillance et les réunions avec des fonctionnalités de partage d’écran.

Le but ultime des attaquants, semble-t-il, est d’utiliser le logiciel pour se connecter aux points de terminaison sur les réseaux clients, ce qui leur permet d’effectuer d’autres mouvements latéraux et d’exécuter des commandes arbitraires dans des environnements cibles dans le but de faciliter le vol de données.

« L’utilisation de logiciels légitimes à des fins malveillantes peut être un moyen efficace pour les auteurs de menaces de masquer leurs opérations », ont conclu les chercheurs. « Dans ce dernier exemple, Static Kitten utilise très probablement les fonctionnalités de ScreenConnect pour voler des informations sensibles ou télécharger des logiciels malveillants pour des cyberopérations supplémentaires. »