Les pirates informatiques ayant des liens présumés avec l’Iran ciblent activement les universités, les agences gouvernementales et les entités touristiques au Moyen-Orient et dans les régions voisines dans le cadre d’une campagne d’espionnage visant le vol de données.

Surnommée «Earth Vetala» par Trend Micro, la dernière découverte étend les recherches précédentes publiées par Anomali le mois dernier, qui ont trouvé des preuves d’activités malveillantes visant les agences gouvernementales des Émirats arabes unis et du Koweït en exploitant l’outil de gestion à distance ScreenConnect.

La société de cybersécurité a lié les attaques en cours avec une confiance modérée à un acteur de la menace largement suivi comme Eau boueuse, un groupe de hackers iranien connu pour ses offensives principalement contre les pays du Moyen-Orient.

Earth Vetala aurait exploité des e-mails de spear-phishing contenant des liens intégrés vers un service de partage de fichiers populaire appelé Onehub pour distribuer des logiciels malveillants allant des utilitaires de vidage de mots de passe aux portes dérobées personnalisées, avant d’initier des communications avec un serveur de commande et de contrôle (C2). pour exécuter des scripts PowerShell obfusqués.

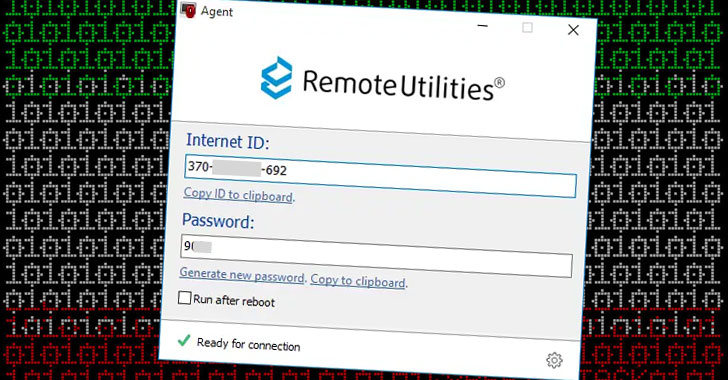

Les liens eux-mêmes dirigent les victimes vers un fichier .ZIP contenant un logiciel d’administration à distance légitime développé par RemoteUtilities, capable de télécharger et de télécharger des fichiers, de capturer des captures d’écran, de parcourir des fichiers et des répertoires et d’exécuter et d’arrêter des processus.

|

| Pays touchés |

Notant que les tactiques et techniques entre les deux campagnes qui distribuent RemoteUtilities et ScreenConnect sont globalement similaires, Trend Micro a déclaré que les cibles de la nouvelle vague d’attaques sont principalement des organisations situées en Azerbaïdjan, à Bahreïn, en Israël, en Arabie saoudite et aux Émirats arabes unis.

Dans un cas particulier impliquant un hôte compromis en Arabie saoudite, les chercheurs ont découvert que l’adversaire avait tenté de configurer sans succès SharpChisel – un wrapper C # pour un outil de tunneling TCP / UDP appelé ciseau – pour les communications C2, avant de télécharger un outil d’accès à distance, un voleur d’informations d’identification et une porte dérobée PowerShell capable d’exécuter des commandes à distance arbitraires.

« Earth Vetala représente une menace intéressante », Trend Micro mentionné. « Bien qu’il possède des capacités d’accès à distance, les attaquants semblent ne pas avoir l’expertise nécessaire pour utiliser tous ces outils correctement. Ceci est inattendu car nous pensons que cette attaque est liée aux acteurs de la menace MuddyWater – et dans d’autres campagnes connectées, les attaquants ont montré plus haut niveaux de compétence technique. «