Un acteur parrainé par l’État iranien a été observé en train de scanner et de tenter d’abuser de la faille Log4Shell dans des applications Java exposées publiquement pour déployer une porte dérobée modulaire basée sur PowerShell jusqu’à présent non documentée, baptisée « CharmePuissance » pour le suivi post-exploitation.

« La configuration de l’attaque de l’acteur était évidemment précipitée, car ils utilisaient l’outil open source de base pour l’exploitation et basaient leurs opérations sur l’infrastructure précédente, ce qui facilitait la détection et l’attribution de l’attaque », a déclaré des chercheurs de Check Point. mentionné dans un rapport publié cette semaine.

La société de cybersécurité israélienne a lié l’attaque à un groupe connu sous le nom de APT35, qui est également suivi à l’aide des noms de code Charming Kitten, Phosphorus et TA453, citant des chevauchements avec des ensembles d’outils précédemment identifiés comme une infrastructure utilisée par l’acteur de la menace.

Log4Shell alias CVE-2021-44228 (score CVSS : 10,0) concerne une vulnérabilité de sécurité critique dans la bibliothèque de journalisation populaire Log4j qui, si elle est exploitée avec succès, pourrait conduire à l’exécution à distance de code arbitraire sur des systèmes compromis.

La facilité d’exploitation associée à l’utilisation généralisée de la bibliothèque Log4j a créé un vaste bassin de cibles, même si la lacune a attiré des essaims de mauvais acteurs, qui ont saisi l’opportunité de mettre en scène une série vertigineuse d’attaques depuis sa dernière divulgation publique. mois.

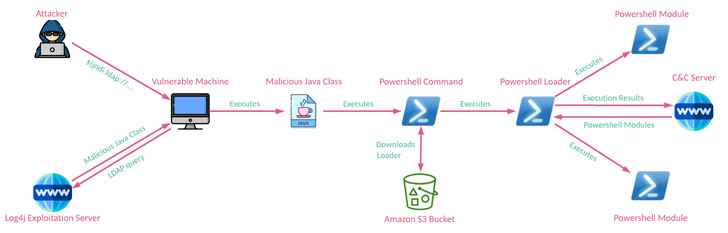

Alors que Microsoft avait précédemment souligné les efforts d’APT35 pour acquérir et modifier l’exploit Log4j, les dernières découvertes montrent que le groupe de piratage a opérationnalisé la faille pour distribuer l’implant PowerShell capable de récupérer les modules de la prochaine étape et d’exfiltrer les données vers un système de commande et de contrôle ( serveur C2).

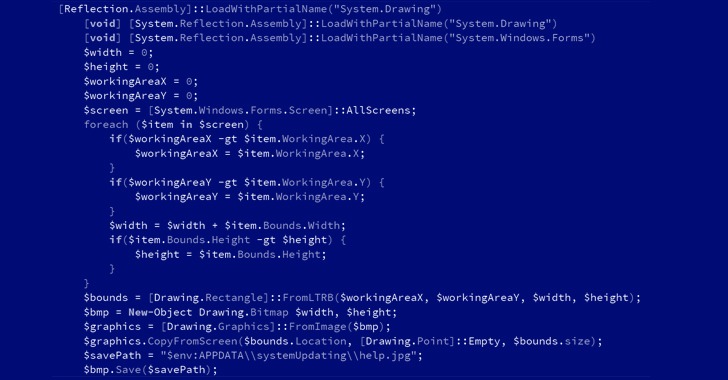

Les modules de CharmPower prennent également en charge une variété de fonctionnalités de collecte de renseignements, notamment des fonctionnalités permettant de collecter des informations sur le système, de répertorier les applications installées, de prendre des captures d’écran, d’énumérer les processus en cours, d’exécuter des commandes envoyées depuis le serveur C2 et de nettoyer tout signe de preuve créé par ces composants.

La divulgation intervient alors que Microsoft et le NHS ont averti que les systèmes Internet exécutant VMware Horizon sont ciblés pour déployer des shells Web et une souche de ransomware appelée NightSky, le géant de la technologie connectant ce dernier à un opérateur basé en Chine surnommé DEV-0401, qui a également déployé LockFile, AtomSilo et Rook ransomware dans le passé.

De plus, Hafnium, un autre groupe d’acteurs menaçants opérant à partir de Chine, a également été observé en utilisant la vulnérabilité pour attaquer l’infrastructure de virtualisation pour étendre son ciblage typique, Microsoft c’est noté.

« À en juger par leur capacité à tirer parti de la vulnérabilité Log4j et par les éléments de code de la porte dérobée CharmPower, les acteurs sont capables de changer de vitesse rapidement et de développer activement différentes implémentations pour chaque étape de leurs attaques », ont déclaré les chercheurs.