Depuis au moins fin 2019, un réseau de pirates informatiques détourne les chaînes des créateurs YouTube, les attirant avec de fausses opportunités de collaboration pour diffuser des escroqueries à la crypto-monnaie ou vendre les comptes au plus offrant.

C’est selon un nouveau rapport publié par le groupe d’analyse des menaces de Google (TAG), qui a déclaré qu’il avait perturbé les campagnes de phishing à motivation financière ciblant la plate-forme vidéo avec un logiciel malveillant de vol de cookies. Les acteurs derrière l’infiltration ont été attribués à un groupe de hackers recrutés dans un forum russophone.

« Le vol de cookies, également connu sous le nom d’attaque par passe-le-cookie, est une technique de piratage de session qui permet d’accéder aux comptes d’utilisateurs avec des cookies de session stockés dans le navigateur », a déclaré Ashley Shen de TAG. mentionné. « Bien que la technique existe depuis des décennies, sa résurgence en tant que risque de sécurité majeur pourrait être due à une adoption plus large de l’authentification multifacteur (MFA) rendant difficile les abus et déplaçant l’attention des attaquants vers des tactiques d’ingénierie sociale. »

Depuis mai, le géant de l’Internet a noté qu’il avait bloqué 1,6 million de messages et restauré près de 4 000 comptes d’influenceurs YouTube affectés par la campagne d’ingénierie sociale, certaines des chaînes détournées se vendant entre 3 et 4 000 dollars sur les marchés du commerce de comptes en fonction du nombre d’abonnés. .

|

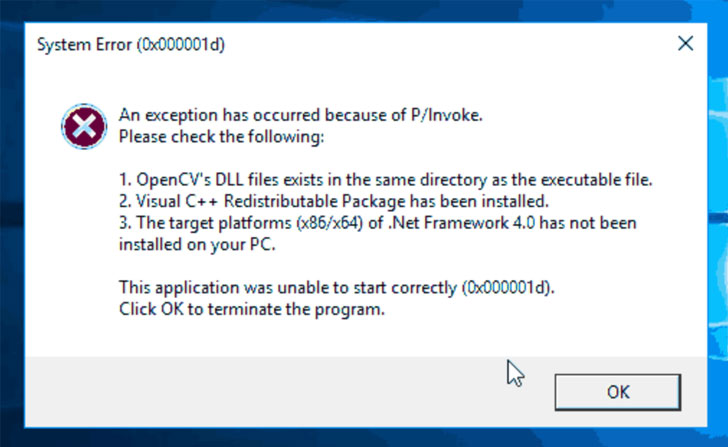

| Fausse fenêtre d’erreur |

D’autres chaînes, en revanche, ont été renommées pour les escroqueries de crypto-monnaie dans lesquelles l’adversaire diffusait des vidéos en direct promettant des cadeaux de crypto-monnaie en échange d’une contribution initiale, mais pas avant de modifier le nom, la photo de profil et le contenu de la chaîne pour usurper les grandes entreprises de technologie ou d’échange de crypto-monnaie. .

Les attaques impliquaient l’envoi aux propriétaires de chaînes d’un lien malveillant sous la ruse de collaborations publicitaires vidéo pour des logiciels antivirus, des clients VPN, des lecteurs de musique, des applications de retouche photo ou des jeux en ligne qui, une fois cliqués, redirigeaient le destinataire vers un site de destination de logiciels malveillants, certains dont ont usurpé l’identité de sites logiciels légitimes, tels que Luminar et Cisco VPN, ou se sont fait passer pour des médias axés sur COVID-19.

Google a déclaré avoir trouvé pas moins de 15 000 comptes derrière les messages de phishing et 1 011 domaines spécialement conçus pour fournir le logiciel frauduleux responsable de l’exécution de logiciels malveillants de vol de cookies conçus pour extraire les mots de passe et les cookies d’authentification de la machine de la victime et les télécharger sur la commande de l’acteur. -et-contrôler les serveurs.

Les pirates utiliseraient ensuite les cookies de session pour prendre le contrôle du compte d’un créateur YouTube, contournant efficacement l’authentification à deux facteurs (2FA), ainsi que prendre des mesures pour modifier les mots de passe et l’adresse e-mail et les numéros de téléphone de récupération du compte.

Suite à l’intervention de Google, les auteurs ont été observés en train de diriger des cibles vers des applications de messagerie comme WhatsApp, Telegram et Discord dans le but de contourner les protections contre le phishing de Gmail, sans parler de la transition vers d’autres fournisseurs de messagerie comme aol.com, email.cz, seznam. cz et post.cz. Il est fortement recommandé aux utilisateurs de sécuriser leurs comptes avec une authentification à deux facteurs pour empêcher de telles attaques de prise de contrôle.