Un acteur soutenu par le gouvernement iranien connu sous le nom de Tempête de sable menthe a été lié à des attaques visant des infrastructures critiques aux États-Unis entre fin 2021 et mi-2022.

« Ce sous-groupe Mint Sandstorm est techniquement et opérationnellement mature, capable de développer des outils sur mesure et de militariser rapidement les vulnérabilités N-day, et a fait preuve d’agilité dans son orientation opérationnelle, qui semble s’aligner sur les priorités nationales de l’Iran », a déclaré l’équipe Microsoft Threat Intelligence. a dit dans une analyse.

Les entités ciblées comprennent les ports maritimes, les sociétés énergétiques, les systèmes de transport en commun et une grande société américaine de services publics et de gaz. L’activité est soupçonnée d’être des représailles et en réponse à des attaques visant ses systèmes de paiement maritimes, ferroviaires et de stations-service qui ont eu lieu entre mai 2020 et fin 2021.

Il convient de noter ici que l’Iran par la suite accusé Israël et les États-Unis d’avoir orchestré les attaques contre les stations-service dans le but de créer des troubles dans le pays.

Mint Sandstorm est le nouveau nom attribué à l’acteur menaçant que Microsoft suivait auparavant sous le nom de Phosphorus, et également connu sous le nom d’APT35, Charming Kitten, ITG18, TA453 et Yellow Garuda.

Le changement de nomenclature fait partie du passage de Microsoft des surnoms inspirés des éléments chimiques à un nouveau acteur menaçant sur le thème de la météo nommant la taxonomieen partie en raison de la « complexité, de l’échelle et du volume croissants des menaces ».

Contrairement à MuddyWater (alias Mercury ou Mango Sandstorm), qui est connu pour opérer au nom du ministère iranien du renseignement et de la sécurité (MOIS), Mint Sandstorm serait associé au Corps des gardiens de la révolution islamique (CGRI).

Les attaques détaillées par Redmond démontrent la capacité de l’adversaire à affiner en permanence sa tactique dans le cadre de campagnes de phishing très ciblées pour accéder à des environnements ciblés.

Cela inclut l’adoption rapide de preuves de concepts (PoC) divulguées publiquement liées à des failles dans les applications Internet (par exemple, CVE-2022-47966 et CVE-2022-47986) dans leurs playbooks pour l’accès initial et la persistance.

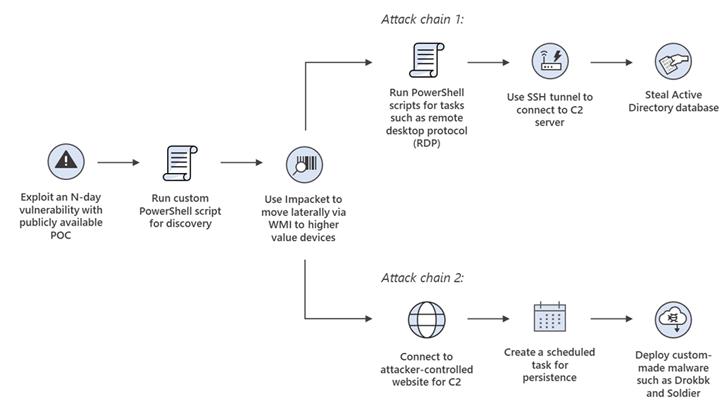

Une violation réussie est suivie du déploiement d’un script PowerShell personnalisé, qui est ensuite utilisé pour activer l’une des deux chaînes d’attaque, dont la première repose sur des scripts PowerShell supplémentaires pour se connecter à un serveur distant et voler des bases de données Active Directory.

Maîtrisez l’art de la collecte de renseignements sur le dark web

Apprenez l’art d’extraire des informations sur les menaces du dark web – Rejoignez ce webinaire dirigé par des experts !

L’autre séquence implique l’utilisation d’Impacket pour se connecter à un serveur contrôlé par un acteur et déployer un implant sur mesure appelé Drokbk et Soldier, ce dernier étant une porte dérobée .NET à plusieurs étapes avec la possibilité de télécharger et d’exécuter des outils et de se désinstaller.

Drokbk a déjà été détaillé par Secureworks Counter Threat Unit (CTU) en décembre 2022, l’attribuant à un acteur menaçant connu sous le nom de Nemesis Kitten (alias Cobalt Mirage, TunnelVision ou UNC2448), un sous-cluster de Mint Sandstorm.

Microsoft a également appelé l’acteur de la menace pour avoir mené des campagnes de phishing à faible volume qui ont abouti à l’utilisation d’une troisième porte dérobée personnalisée et modulaire appelée CharmPower, un logiciel malveillant basé sur PowerShell qui peut lire des fichiers, collecter des informations sur l’hôte et exfiltrer les données.

« Les capacités observées dans les intrusions attribuées à ce sous-groupe Mint Sandstorm sont préoccupantes car elles permettent aux opérateurs de dissimuler la communication C2, de persister dans un système compromis et de déployer une gamme d’outils post-compromis avec des capacités variables », a ajouté le géant de la technologie.