Le fournisseur de logiciels de gestion d’impression PaperCut a déclaré qu’il avait « des preuves suggérant que des serveurs non corrigés sont exploités dans la nature », citant deux rapports de vulnérabilité de la société de cybersécurité Trend Micro.

« PaperCut a effectué une analyse de tous les rapports de clients, et la première signature d’activité suspecte sur un serveur client potentiellement liée à cette vulnérabilité est le 14 avril 01h29 AEST / 13 avril 15h29 UTC », a-t-il ajouté. ajoutée.

La mise à jour intervient alors que la Cybersecurity and Infrastructure Security Agency (CISA) des États-Unis a ajouté une faille critique (CVE-2023-27350, score CVSS – 9,8) au catalogue des vulnérabilités exploitées connues (KEV), sur la base de preuves d’exploitation active.

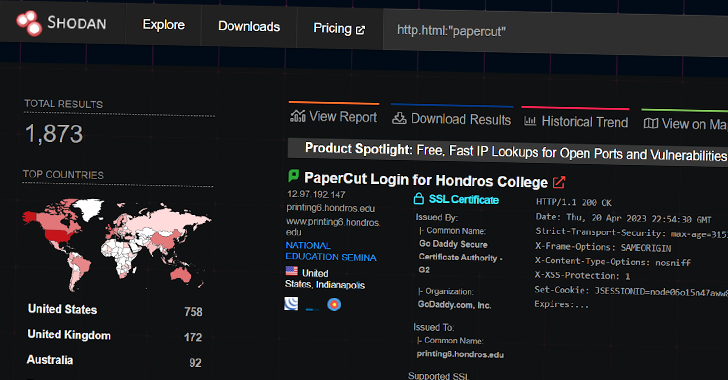

La société de cybersécurité Huntress, qui a trouvé environ 1 800 serveurs PaperCut exposés au public, a déclaré avoir observé des commandes PowerShell générées à partir du logiciel PaperCut pour installer des logiciels de gestion et de maintenance à distance (RMM) comme Atera et Syncro pour un accès persistant et l’exécution de code sur les hôtes infectés.

Une analyse supplémentaire de l’infrastructure a révélé le domaine hébergeant les outils – windowservicecemter[.]com – a été enregistré le 12 avril 2023, hébergeant également des logiciels malveillants comme TrueBot, bien que la société ait déclaré qu’elle n’avait pas détecté directement le déploiement du téléchargeur.

TrueBot est attribué à une entité criminelle russe connue sous le nom de Silence, qui à son tour a des liens historiques avec Evil Corp et son cluster qui se chevauche TA505, ce dernier ayant facilité la distribution du rançongiciel Cl0p dans le passé.

« Bien que l’objectif ultime de l’activité actuelle exploitant le logiciel de PaperCut soit inconnu, ces liens (quoique quelque peu circonstanciels) vers une entité de rançongiciel connue sont préoccupants », ont déclaré les chercheurs de Huntress. a dit.

Zero Trust + Deception : apprenez à déjouer les attaquants !

Découvrez comment Deception peut détecter les menaces avancées, arrêter les mouvements latéraux et améliorer votre stratégie Zero Trust. Rejoignez notre webinaire perspicace !

« Potentiellement, l’accès obtenu grâce à l’exploitation de PaperCut pourrait être utilisé comme un point d’ancrage menant à un mouvement de suivi au sein du réseau de la victime, et finalement au déploiement d’un ransomware. »

Il est recommandé aux utilisateurs de mettre à niveau vers les versions fixes de PaperCut MF et NG (20.1.7, 21.2.11 et 22.0.9) dès que possible, que le serveur soit « disponible pour les connexions externes ou internes », afin d’atténuer Riques potentiels.

Les clients qui ne sont pas en mesure de mettre à niveau vers un correctif de sécurité sont invités à verrouiller l’accès réseau aux serveurs en bloquant tout le trafic entrant provenant d’adresses IP externes et en limitant les adresses IP à celles appartenant aux serveurs de site vérifiés.