Le groupe Gamaredon, lié à la Russie, a tenté sans succès de s’introduire dans une grande société de raffinage de pétrole dans un État membre de l’OTAN plus tôt cette année au milieu de la guerre russo-ukrainienne en cours.

L’attaque, qui a eu lieu le 30 août 2022, n’est qu’une des multiples attaques orchestrées par la menace persistante avancée (APT) attribuée au Service fédéral de sécurité (FSB) de Russie.

Gamaredon, également connu sous les surnoms Actinium, Armageddon, Iron Tilden, Primitive Bear, Shuckworm, Trident Ursa et Winterflounder, a l’habitude de s’attaquer principalement aux entités ukrainiennes et, dans une moindre mesure, aux alliés de l’OTAN pour récolter des données sensibles.

« Alors que le conflit se poursuivait sur le terrain et dans le cyberespace, Trident Ursa a fonctionné en tant que créateur d’accès dédié et collecteur de renseignements », Palo Alto Networks Unit 42 m’a dit dans un rapport partagé avec The Hacker News. « Trident Ursa reste l’un des APT les plus envahissants, les plus intrusifs, les plus actifs et les plus ciblés ciblant l’Ukraine. »

La surveillance continue par Unit 42 des activités du groupe a découvert plus de 500 nouveaux domaines, 200 échantillons de logiciels malveillants et de multiples changements dans ses tactiques au cours des 10 derniers mois en réponse à des priorités en constante évolution et en expansion.

Au-delà des cyberattaques, la communauté de la sécurité au sens large aurait été la cible de tweets menaçants d’un prétendu associé de Gamaredon, mettant en évidence les techniques d’intimidation adoptées par l’adversaire.

D’autres méthodes remarquables incluent l’utilisation de pages Telegram pour rechercher des serveurs de commande et de contrôle (C2) et DNS à flux rapide pour faire tourner de nombreuses adresses IP dans un court laps de temps afin de rendre plus difficiles les efforts de blocage et de retrait basés sur IP.

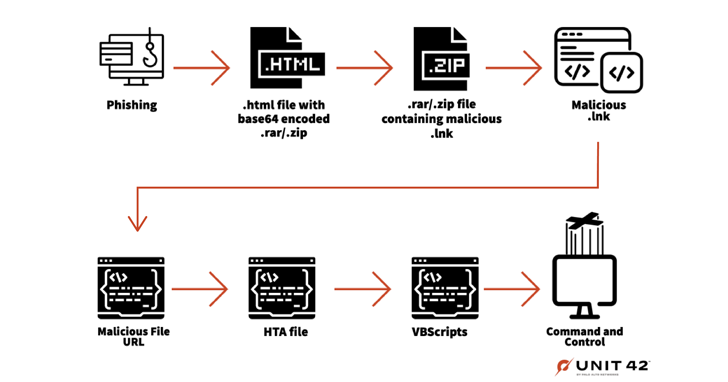

Les attaques elles-mêmes impliquent la livraison de pièces jointes militarisées intégrées dans des e-mails de harponnage pour déployer une porte dérobée VBScript sur l’hôte compromis, capable d’établir la persistance et d’exécuter du code VBScript supplémentaire fourni par le serveur C2.

Des chaînes d’infection de Gamaredon ont également été observées tirant parti du géoblocage pour limiter les attaques à des emplacements spécifiques tout en utilisant des exécutables de compte-gouttes pour lancer les charges utiles VBScript de la prochaine étape, qui se connectent ensuite au serveur C2 pour exécuter d’autres commandes.

Le mécanisme de géoblocage fonctionne comme un angle mort de sécurité car il réduit la visibilité des attaques de l’acteur menaçant en dehors des pays ciblés et rend ses activités plus difficiles à suivre.

« Trident Ursa reste un APT agile et adaptatif qui n’utilise pas de techniques trop sophistiquées ou complexes dans ses opérations », ont déclaré les chercheurs. « Dans la plupart des cas, ils s’appuient sur des outils et des scripts accessibles au public – ainsi qu’une quantité importante d’obfuscation – ainsi que sur des tentatives de phishing de routine pour exécuter avec succès leurs opérations. »