Microsoft a divulgué les détails d’une campagne d’ingénierie sociale évasive d’un an au cours de laquelle les opérateurs ont continué à modifier leurs mécanismes d’obscurcissement et de cryptage tous les 37 jours en moyenne, notamment en s’appuyant sur le code Morse, dans le but de brouiller les pistes et de récolter subrepticement les informations d’identification des utilisateurs.

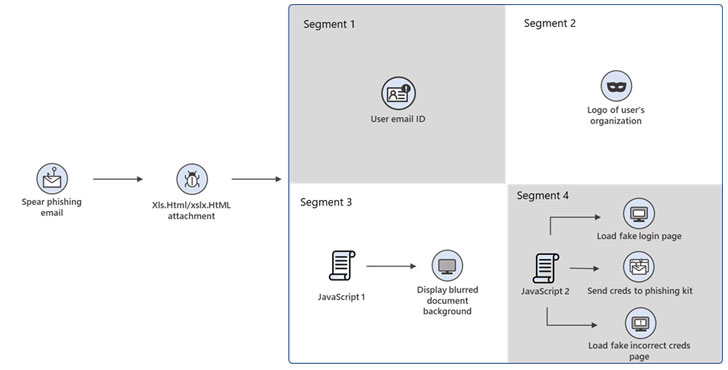

Les attaques de phishing prennent la forme de leurres sur le thème des factures imitant des transactions commerciales liées à la finance, les e-mails contenant un fichier HTML (« XLS.HTML »). L’objectif ultime est de récolter les noms d’utilisateur et les mots de passe, qui sont ensuite utilisés comme point d’entrée initial pour les tentatives d’infiltration ultérieures.

Microsoft a comparé la pièce jointe à un « puzzle », notant que des parties individuelles du fichier HTML sont conçues pour apparaître inoffensives et passer outre le logiciel de sécurité des terminaux, pour révéler ses vraies couleurs lorsque ces segments sont décodés et assemblés. La société n’a pas identifié les pirates informatiques à l’origine de l’opération.

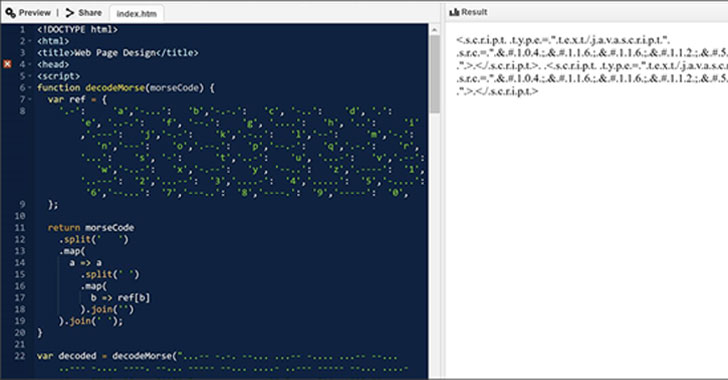

« Cette campagne de phishing illustre la menace moderne des e-mails : sophistiquée, évasive et en constante évolution », Microsoft 365 Defender Threat Intelligence Team mentionné dans une analyse. « La pièce jointe HTML est divisée en plusieurs segments, y compris les fichiers JavaScript utilisés pour voler les mots de passe, qui sont ensuite encodés à l’aide de divers mécanismes. Ces attaquants sont passés du code HTML en clair à l’emploi de plusieurs techniques de codage, y compris des méthodes de cryptage anciennes et inhabituelles comme le code Morse , pour masquer ces segments d’attaque

L’ouverture de la pièce jointe lance une fenêtre de navigateur qui affiche une fausse boîte de dialogue d’informations d’identification Microsoft Office 365 au-dessus d’un document Excel flou. La boîte de dialogue affiche un message invitant les destinataires à se reconnecter car leur accès au document Excel a prétendument expiré. Dans le cas où l’utilisateur entre le mot de passe, l’individu est alerté que le mot de passe tapé est incorrect, tandis que le malware récolte furtivement les informations en arrière-plan.

La campagne aurait subi 10 itérations depuis sa découverte en juillet 2020, l’adversaire changeant périodiquement ses méthodes d’encodage pour masquer la nature malveillante de la pièce jointe HTML et les différents segments d’attaque contenus dans le fichier.

Microsoft a déclaré avoir détecté l’utilisation du code Morse dans les vagues d’attaques de février et mai 2021, tandis que des variantes ultérieures du kit de phishing ont été trouvées pour diriger les victimes vers une page Office 365 légitime au lieu d’afficher un faux message d’erreur une fois les mots de passe saisis. .

« Les attaques basées sur les e-mails continuent de faire de nouvelles tentatives pour contourner les solutions de sécurité des e-mails », ont déclaré les chercheurs. « Dans le cas de cette campagne de phishing, ces tentatives incluent l’utilisation de mécanismes d’obscurcissement et de cryptage multicouches pour les types de fichiers existants connus, tels que JavaScript. L’obscurcissement multicouche en HTML peut également échapper aux solutions de sécurité du navigateur.