Un groupe de piratage jusqu’alors inconnu a été lié à des attaques ciblées contre des militants des droits de l’homme, des défenseurs des droits de l’homme, des universitaires et des avocats à travers l’Inde dans le but de produire des « preuves numériques incriminantes ».

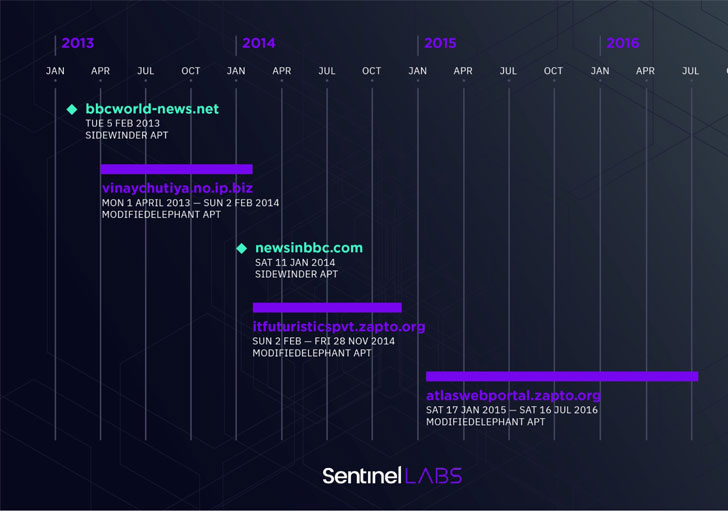

La société de cybersécurité SentinelOne a attribué les intrusions à un groupe qu’elle suit comme « Éléphant modifié« , un acteur menaçant insaisissable qui est opérationnel depuis au moins 2012, dont l’activité s’aligne fortement sur les intérêts de l’État indien.

« ModifiedElephant fonctionne grâce à l’utilisation de chevaux de Troie d’accès à distance (RAT) disponibles dans le commerce et a des liens potentiels avec l’industrie de la surveillance commerciale », ont déclaré les chercheurs. mentionné. « L’acteur de la menace utilise le harponnage avec des documents malveillants pour diffuser des logiciels malveillants, tels que NetWire, SombreComèteet de simples enregistreurs de frappe. »

L’objectif principal de ModifiedElephant est de faciliter la surveillance à long terme des individus ciblés, conduisant finalement à la fourniture de « preuves » sur les systèmes compromis des victimes dans le but d’encadrer et d’incarcérer les opposants vulnérables.

Notable cibles comprennent les personnes associées à la Violences à Bhima Koregaon en 2018 dans l’État indien du Maharashtra, ont déclaré les chercheurs de SentinelOne Tom Hegel et Juan Andres Guerrero-Saade dans un rapport.

Les chaînes d’attaque impliquent d’infecter les cibles – certaines d’entre elles plusieurs fois en une seule journée – en utilisant des e-mails de harponnage sur des sujets liés à l’activisme, au changement climatique et à la politique, et contenant des pièces jointes malveillantes de documents Microsoft Office ou des liens vers des fichiers hébergés en externe qui sont équipés de logiciels malveillants capables de prendre le contrôle des machines victimes.

« Les e-mails de phishing adoptent de nombreuses approches pour gagner l’apparence de la légitimité », ont déclaré les chercheurs. « Cela inclut le faux contenu corporel avec un historique de transfert contenant de longues listes de destinataires, des listes de destinataires d’e-mails d’origine avec de nombreux comptes apparemment faux, ou simplement le renvoi de leurs logiciels malveillants plusieurs fois à l’aide de nouveaux e-mails ou de documents leurres. »

Un cheval de Troie de base non identifié ciblant Android est également distribué à l’aide d’e-mails de phishing. Il permet aux attaquants d’intercepter et de gérer les SMS et les données d’appel, d’effacer ou de déverrouiller l’appareil, d’effectuer des requêtes réseau et d’administrer à distance les appareils infectés. SentinelOne l’a qualifié de « boîte à outils de surveillance mobile idéale à faible coût ».

« Cet acteur opère depuis des années, échappant à l’attention et à la détection de la recherche en raison de la portée limitée de ses opérations, de la nature banale de ses outils et de son ciblage spécifique à la région », ont déclaré les chercheurs.