Le prolifique acteur nord-coréen de l’État-nation connu sous le nom de Lazarus Group a été lié à un nouveau cheval de Troie d’accès à distance appelé MagicRAT.

Le logiciel malveillant jusque-là inconnu aurait été déployé dans des réseaux de victimes qui avaient été initialement piratés via l’exploitation réussie de serveurs VMware Horizon connectés à Internet, a déclaré Cisco Talos dans un rapport partagé avec The Hacker News.

« Bien qu’il s’agisse d’un RAT relativement simple en termes de capacités, il a été construit en recourant au Cadre Qtdans le seul but de rendre l’analyse humaine plus difficile et la détection automatisée par l’apprentissage automatique et l’heuristique moins probable », ont déclaré les chercheurs de Talos Jung soo An, Asheer Malhotra et Vitor Ventura. a dit.

Lazarus Group, également connu sous le nom d’APT38, Dark Seoul, Hidden Cobra et Zinc, fait référence à un groupe de personnes motivées par la finance et l’espionnage. cyber-activités entrepris par le gouvernement nord-coréen comme moyen de contourner les sanctions imposées au pays et d’atteindre ses objectifs stratégiques.

Comme d’autres collectifs faîtiers Winnti et MuddyWater, le collectif de piratage parrainé par l’État a également des groupes « spin-off » tels que Bluenoroff et Andarielqui se concentrent sur des types spécifiques d’attaques et de cibles.

Alors que le sous-groupe Bluenoroff se concentre sur l’attaque d’institutions financières étrangères et la perpétration de vols d’argent, Andariel se consacre à sa poursuite d’organisations et d’entreprises sud-coréennes.

« Lazarus développe ses propres outils d’attaque et logiciels malveillants, peut utiliser des techniques d’attaque innovantes, travaille de manière très méthodique et prend son temps », a déclaré la société de cybersécurité NCC Group. a dit dans un rapport détaillant l’auteur de la menace.

« En particulier, les méthodes nord-coréennes visent à éviter la détection par les produits de sécurité et à rester non détectées dans les systèmes piratés aussi longtemps que possible. »

Le dernier ajout à son large éventail d’outils anti-malwares montre la capacité du groupe à employer une multitude de tactiques et de techniques en fonction de leurs cibles et de leurs objectifs opérationnels.

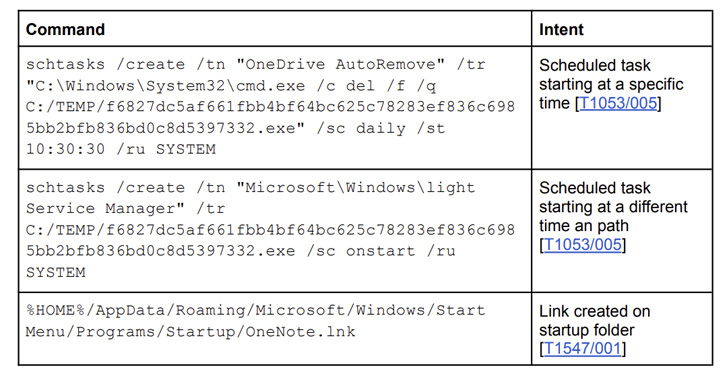

Implant basé sur C++, MagicRAT est conçu pour assurer la persistance en créant des tâches planifiées sur le système compromis. Il est également « plutôt simple » en ce sens qu’il fournit à l’attaquant un shell distant pour exécuter des commandes arbitraires et effectuer des opérations sur les fichiers.

MagicRAT est également capable de lancer des charges utiles supplémentaires récupérées à partir d’un serveur distant sur des hôtes infectés. L’un des exécutables récupérés du serveur de commande et de contrôle (C2) prend la forme d’un fichier image GIF, mais est en réalité un scanner de port léger.

De plus, l’infrastructure C2 associée à MagicRAT s’est avérée héberger et servir des versions plus récentes de TigreRATune porte dérobée anciennement attribuée à Andariel et conçue pour exécuter des commandes, prendre des captures d’écran, enregistrer les frappes au clavier et collecter des informations sur le système.

La dernière variante comprend également une fonction de vidage USB qui permet à l’adversaire de rechercher des fichiers avec des extensions spécifiques, tout en jetant les bases de la mise en œuvre de la capture vidéo à partir de webcams.

« La découverte de MagicRAT dans la nature est une indication des motivations de Lazarus à créer rapidement de nouveaux logiciels malveillants sur mesure à utiliser avec leurs logiciels malveillants précédemment connus tels que TigerRAT pour cibler des organisations du monde entier », ont déclaré les chercheurs.