Un acteur menaçant ayant des liens avec la Corée du Nord a été lié à une vague prolifique de campagnes de vol d’informations d’identification ciblant la recherche, l’éducation, le gouvernement, les médias et d’autres organisations, deux des attaques tentant également de distribuer des logiciels malveillants qui pourraient être utilisés pour la collecte de renseignements.

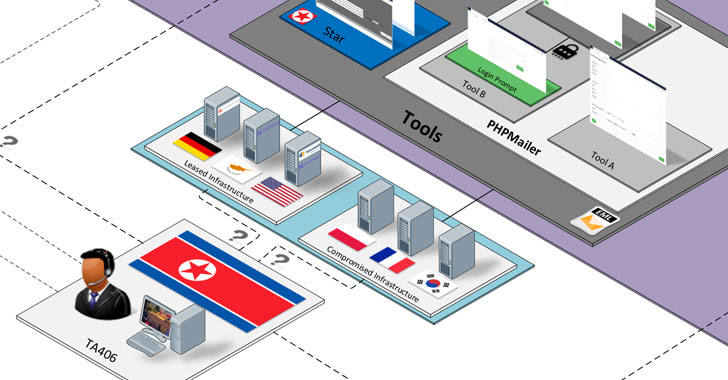

Entreprise de sécurité d’entreprise Proofpoint attribué les infiltrations dans un groupe qu’il suit TA406, et par la communauté plus large du renseignement sur les menaces sous les surnoms Kimsuky (Kaspersky), Velours Chollima (FouleGrève), Thallium (Microsoft), Banshee noir (PwC), ITG16 (IBM) et le groupe Konni (Talos Cisco).

Des experts politiques, des journalistes et des organisations non gouvernementales (ONG) ont été ciblés dans le cadre de campagnes hebdomadaires observées entre janvier et juin 2021, ont révélé les chercheurs de Proofpoint, Darien Huss et Selena Larson, dans un rapport technique détaillant les tactiques, techniques et procédures (TTP) de l’acteur. les attaques se sont propagées en Amérique du Nord, en Russie, en Chine et en Corée du Sud.

Connu pour être opérationnel dès 2012, Kimsuky est depuis devenu l’un des groupes de menaces persistantes avancées (APT) les plus actifs, connu pour viser le cyberespionnage mais aussi pour mener des attaques à des fins lucratives, ciblant des entités gouvernementales, des groupes de réflexion, et des individus identifiés comme des experts dans divers domaines ainsi que la récolte d’informations sensibles concernant les questions de politique étrangère et de sécurité nationale.

« Comme d’autres groupes APT qui constituent un grand parapluie, Kimsuky contient plusieurs clusters : BabyShark, AppleSeed, Flower Power et Gold Dragon », a déclaré les chercheurs de Kaspersky. c’est noté dans leur rapport sur les tendances APT du deuxième trimestre de 2021 publié le mois dernier. Le sous-groupe AppleSeed est également appelé TA408.

Le groupe est également connu pour attirer des cibles avec des schémas d’ingénierie sociale convaincants et des attaques de points d’eau avant de leur envoyer des charges utiles infectées par des logiciels malveillants ou de les inciter à soumettre des informations d’identification sensibles à des sites de phishing, l’Agence américaine de cybersécurité et de sécurité des infrastructures (CISA). mentionné dans une alerte publique émise en octobre 2020.

Plus tôt ce mois-ci, des chercheurs de Cisco Talos ont révélé une campagne Kimsuky en cours depuis juin 2021 qui s’appuyait sur des blogs malveillants hébergés sur la plate-forme Blogger de Google pour cibler des cibles sud-coréennes de grande valeur, y compris des agences de recherche géopolitique et aérospatiale, dans le but de fournir un » ensemble d’implants en constante évolution dérivés de la famille Gold Dragon/Brave Prince » qui agissent comme des exfiltres de fichiers, des collecteurs d’informations et des voleurs d’informations d’identification pour la reconnaissance, l’espionnage et la collecte d’informations d’identification.

« Cette campagne commence par des documents Microsoft Office malveillants (maldocs) contenant des macros livrés aux victimes », chercheurs de Talos expliqué. « La chaîne d’infection fait en sorte que les logiciels malveillants atteignent les blogs malveillants créés par les attaquants. Ces blogs offrent aux attaquants la possibilité de mettre à jour le contenu malveillant publié sur le blog selon que la victime a ou non une valeur pour les attaquants. »

Maintenant, dans ce qui semble être une nouvelle intensification des attaques, l’acteur de la menace a simultanément lancé des campagnes de menaces par e-mail quasi hebdomadaires en utilisant l’identité d’experts politiques légitimes, tout en présentant des thèmes liés à la sécurité des armes nucléaires, à la politique et à la politique étrangère coréenne, pour finalement attirer les individus ciblés à abandonner leurs informations d’identification d’entreprise via une URL malveillante intégrée dans les messages qui redirigent les victimes vers des pages personnalisées de collecte d’informations d’identification.

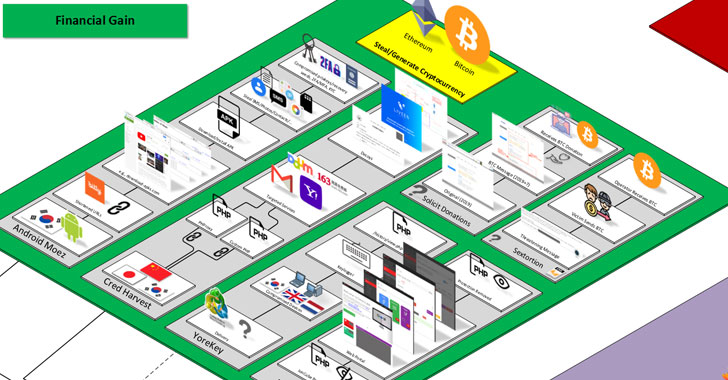

Les campagnes de phishing de Kimsuky ont connu un changement notable en mars 2021 lorsque les e-mails sont allés au-delà du vol d’informations d’identification pour devenir un support de distribution de logiciels malveillants, coïncidant avec la Corée du Nord. essais de missiles menée plus tard ce mois-là.

Les e-mails incluaient un lien qui envoyait la cible vers un domaine contrôlé par un attaquant utilisé pour inciter les cibles à télécharger une archive compressée incorporant un binaire, qui est orchestrée pour créer une tâche planifiée qui est exécutée toutes les 15 minutes pour installer des logiciels malveillants supplémentaires à partir d’un serveur distant. . Cependant, le motif ultime des attaques reste incertain car aucune charge utile de suivi n’a été observée.

Une autre attaque notable en juin a entraîné le déploiement d’un téléchargeur (« FatBoy ») utilisant un leurre de pièce jointe HTML qui a ensuite été utilisé pour récupérer un script de reconnaissance de l’étape suivante capable de collecter des « informations détaillées » sur l’appareil ciblé. Proofpoint a déclaré que les deux campagnes présentaient des chevauchements avec des attaques précédemment identifié tel que monté par le groupe Konni.

D’autres outils notables dans son arsenal de logiciels malveillants comprennent un enregistreur de frappe Windows surnommé YoreKey, un certain nombre d’applications Android malveillantes frappant les utilisateurs de crypto-monnaie en Corée du Sud, un service de désobscurcissement nommé Deioncube pour décoder les fichiers cryptés avec ionCubedu logiciel de protection du code source de et une escroquerie de sextorsion qui incite les destinataires d’e-mails à transférer un montant d’une valeur de 500 $ en bitcoins vers un portefeuille valide associé à une ONG basée en Corée du Sud.

« On ne sait pas si l’ONG a été compromise et si le message de don a été placé sur leur site Web par malveillance, ou s’il y a une autre explication », ont déclaré les chercheurs. « En juin 2021, le portefeuille bitcoin associé avait reçu et envoyé environ 3,77 bitcoins. »