Lazarus, le groupe parrainé par l’État affilié à la Corée du Nord, tente une fois de plus de cibler les chercheurs en sécurité avec des portes dérobées et des chevaux de Troie d’accès à distance en utilisant une version piratée par un cheval de Troie du populaire logiciel de rétro-ingénierie IDA Pro.

Les conclusions ont été signalé par le chercheur en sécurité d’ESET Anton Cherepanov la semaine dernière dans une série de tweets.

IDA Pro est un Désassembleur interactif qui est conçu pour traduire le langage machine (alias les exécutables) en langage assembleur, permettant aux chercheurs en sécurité d’analyser le fonctionnement interne d’un programme (malveillant ou autre) ainsi que de fonctionner comme un débogueur pour détecter les erreurs.

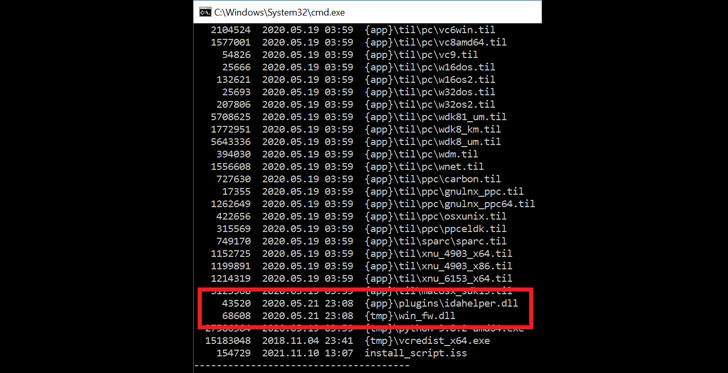

« Les attaquants ont regroupé le logiciel original IDA Pro 7.5 développé par [Hex-Rays] avec deux composants malveillants », a déclaré la société de cybersécurité slovaque, dont l’un est un module interne appelé « win_fw.dll » qui est exécuté lors de l’installation des applications. Cette version falsifiée est ensuite orchestrée pour charger un deuxième composant nommé « idahelper.dll » à partir du dossier des plugins IDA sur le système.

Une fois l’exécution réussie, le binaire « idahelper.dll » se connecte à un serveur distant sur « www[.]devguardmap[.]org » pour récupérer les charges utiles suivantes. Le domaine se distingue également par le fait qu’il a été précédemment lié à une campagne similaire soutenue par la Corée du Nord visant les professionnels de la sécurité et divulguée par le groupe d’analyse des menaces de Google au début du mois de mars.

L’opération secrète impliquait la création par les adversaires d’une fausse société de sécurité connue sous le nom de SecuriElite aux côtés d’un certain nombre de comptes de réseaux sociaux sur Twitter et LinkedIn dans le but d’inciter des chercheurs sans méfiance à visiter le site Web de l’entreprise contenant des logiciels malveillants afin de déclencher un exploit qui a tiré parti d’un puis zero-day dans le navigateur Internet Explorer. Microsoft a finalement résolu le problème dans sa mise à jour Patch Tuesday de mars 2021.

Également connu sous les surnoms APT38, Hidden Cobra et Zinc, le Groupe Lazare est connu pour être actif dès 2009 et lié à une série d’attaques à des fins de gain financier et de récolte d’informations sensibles à partir d’environnements compromis.

« Le programme informatique de la Corée du Nord représente une menace croissante d’espionnage, de vol et d’attaque », a-t-il ajouté. selon à l’évaluation annuelle de la menace 2021 du bureau américain du directeur du renseignement national, publiée plus tôt en avril.

« La Corée du Nord a mené des cyber-vols contre des institutions financières et des bourses de crypto-monnaie dans le monde entier, volant potentiellement des centaines de millions de dollars, probablement pour financer les priorités du gouvernement, telles que ses programmes nucléaires et de missiles. »