Google a révélé lundi des détails sur une campagne en cours menée par un acteur de la menace soutenu par le gouvernement de Corée du Nord qui a ciblé des chercheurs en sécurité travaillant sur la recherche et le développement de vulnérabilités.

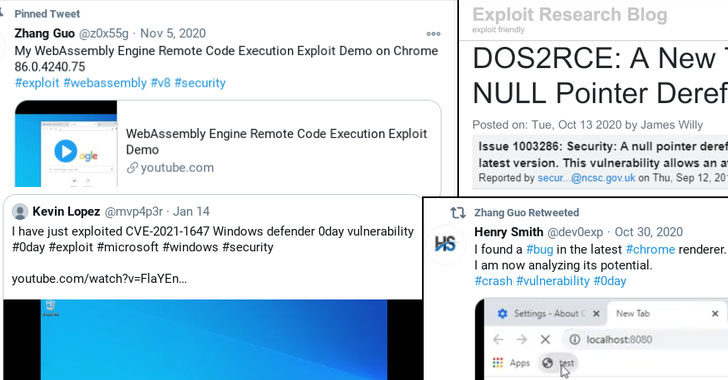

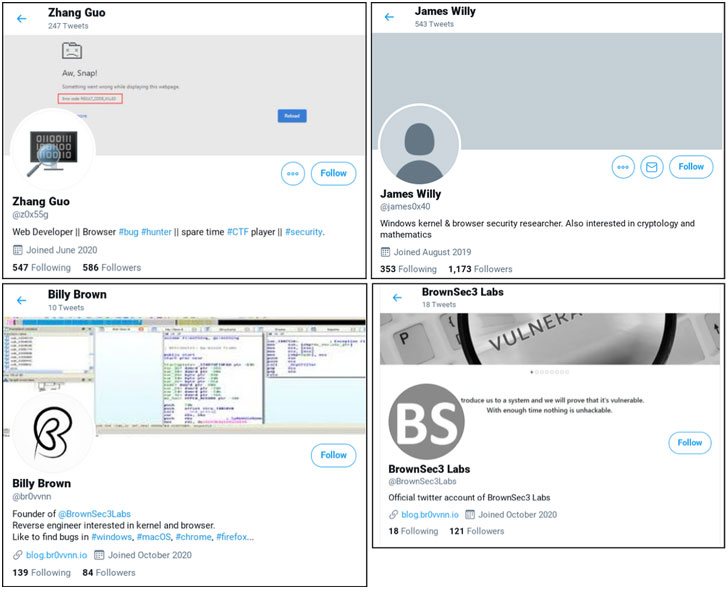

Le groupe d’analyse des menaces (TAG) du géant de l’Internet a déclaré que l’adversaire avait créé un blog de recherche et plusieurs profils sur diverses plateformes de médias sociaux telles que Twitter, Twitter, LinkedIn, Telegram, Discord et Keybase dans le but de communiquer avec les chercheurs et de renforcer la confiance.

L’objectif, semble-t-il, est de voler des exploits développés par les chercheurs pour des vulnérabilités éventuellement non révélées, leur permettant ainsi de lancer de nouvelles attaques sur des cibles vulnérables de leur choix.

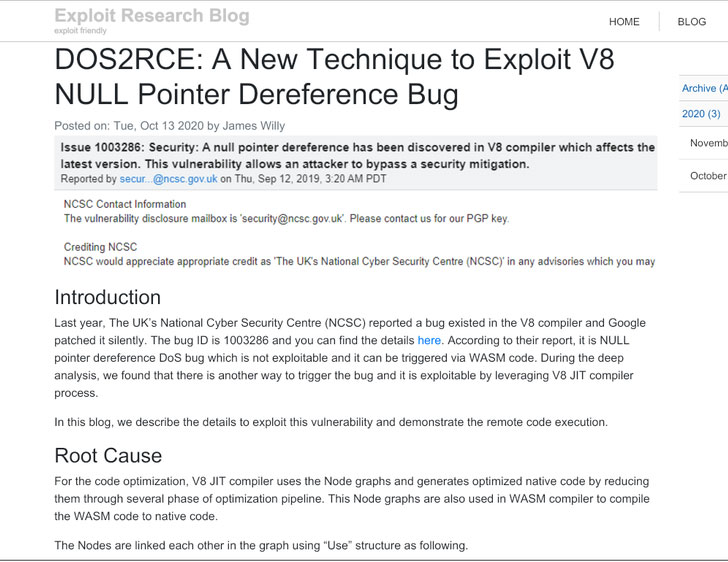

« Leur blog contient des articles et des analyses de vulnérabilités qui ont été divulguées publiquement, y compris des articles » invités « de chercheurs légitimes involontaires en sécurité, probablement dans le but de renforcer la crédibilité auprès d’autres chercheurs en sécurité », m’a dit Adam Weidemann, chercheur TAG.

Dans un cas, l’acteur a utilisé Twitter pour partager une vidéo YouTube de ce qu’il prétendait être un exploit pour une faille Windows Defender récemment corrigée (CVE-2021-1647), alors qu’en réalité, l’exploit s’est avéré être un faux.

Les hackers nord-coréens auraient également utilisé une «nouvelle méthode d’ingénierie sociale» pour frapper les chercheurs en sécurité en leur demandant s’ils souhaitaient collaborer ensemble à la recherche de vulnérabilités, puis fournir à l’individu ciblé un projet Visual Studio.

Ce projet Visual Studio, en plus de contenir le code source pour exploiter la vulnérabilité, comprenait un malware personnalisé qui établit la communication avec un serveur de commande et de contrôle à distance (C2) pour exécuter des commandes arbitraires sur le système compromis.

De plus, TAG a déclaré avoir observé plusieurs cas où des chercheurs ont été infectés après avoir visité le blog de recherche, à la suite desquels un service malveillant a été installé sur la machine, et une porte dérobée en mémoire commencerait à être signalée à un serveur C2.

Avec les systèmes victimes exécutant des versions entièrement corrigées et à jour de Windows 10 et du navigateur Web Chrome, le mécanisme exact du compromis reste inconnu. Mais on soupçonne que l’acteur de la menace a probablement exploité les vulnérabilités zero-day dans Windows 10 et Chrome pour déployer le malware.

« Si vous craignez d’être ciblé, nous vous recommandons de compartimenter vos activités de recherche en utilisant des machines physiques ou virtuelles distinctes pour la navigation générale sur le Web, en interagissant avec d’autres membres de la communauté de recherche, en acceptant des fichiers de tiers et en effectuant vos propres recherches sur la sécurité », Dit Weidemann.