Un acteur menaçant soupçonné d’avoir des liens avec le Pakistan a frappé les organisations gouvernementales et énergétiques des régions d’Asie du Sud et centrale pour déployer un cheval de Troie d’accès à distance sur des systèmes Windows compromis, selon une nouvelle étude.

« La plupart des organisations qui ont montré des signes de compromis se trouvaient en Inde et un petit nombre en Afghanistan », a déclaré Lumen’s Black Lotus Labs. mentionné dans une analyse de mardi. « Les victimes potentiellement compromises se sont alignées sur les marchés verticaux du gouvernement et des services publics d’électricité. »

Certaines des victimes comprennent une organisation gouvernementale étrangère, une organisation de transport d’électricité et une organisation de production et de transport d’électricité. L’opération secrète aurait commencé au moins en janvier 2021.

Les intrusions sont notables pour un certain nombre de raisons, notamment parce qu’en plus de leur nature hautement ciblée, les tactiques, techniques et procédures (TTP) adoptées par l’adversaire reposent sur du code open source réutilisé et sur l’utilisation de domaines compromis dans le même pays que l’entité ciblée pour héberger ses fichiers malveillants.

Dans le même temps, le groupe a pris soin de masquer leur activité en modifiant les clés de registre, leur donnant la possibilité de maintenir la persistance sur l’appareil cible sans attirer subrepticement l’attention.

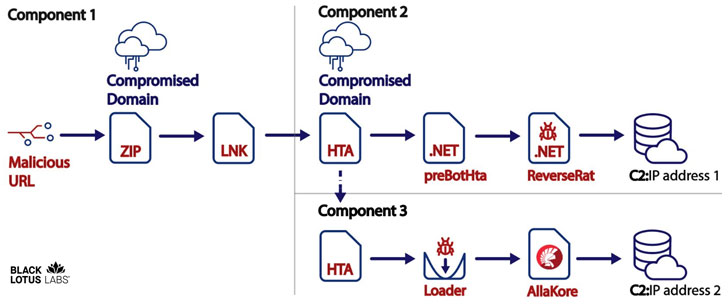

Expliquant la chaîne d’infection en plusieurs étapes, Lumen a noté que la campagne « a entraîné le téléchargement par la victime de deux agents ; l’un résidait en mémoire, tandis que le second était chargé sur le côté, garantissant la persistance de l’acteur malveillant sur les postes de travail infectés ».

L’attaque commence par un lien malveillant envoyé via des e-mails ou des messages de phishing qui, lorsqu’on clique dessus, télécharge un fichier d’archive ZIP contenant un fichier de raccourci Microsoft (.lnk) et un fichier PDF leurre à partir d’un domaine compromis.

Le fichier de raccourci, en plus d’afficher le document bénin au destinataire sans méfiance, prend également en charge la récupération et l’exécution furtives d’un fichier HTA (application HTML) à partir du même site Web compromis.

Les documents leurre décrivent en grande partie des événements destinés à l’Inde, se déguisant en manuel d’utilisation pour l’enregistrement et la prise de rendez-vous pour le vaccin COVID-19 via le CoWIN portail en ligne, tandis que quelques autres se font passer pour le Sapeurs de Bombay, un régiment du Corps of Engineers de l’armée indienne.

Quel que soit le document PDF affiché à la victime, le fichier HTA – lui-même un code JavaScript basé sur un projet GitHub appelé CactusTorche – est utilisé pour injecter un shellcode 32 bits dans un processus en cours d’exécution pour finalement installer une porte dérobée .NET appelée ReverseRat qui exécute la gamme de logiciels espions typique, avec des capacités pour capturer des captures d’écran, terminer des processus, exécuter des exécutables arbitraires, effectuer des opérations sur des fichiers et télécharger des données vers un serveur distant.

Le cadre développé sur mesure est également livré avec un troisième composant dans lequel un deuxième fichier HTA est téléchargé à partir du même domaine pour déployer l’open-source AllaKore agent distant, potentiellement dans une tentative alternative de maintenir l’accès au réseau compromis.

« Bien que les cibles de cet acteur menaçant soient jusqu’à présent restées dans les régions d’Asie du Sud et centrale, elles se sont avérées efficaces pour accéder aux réseaux d’intérêt », ont déclaré les chercheurs. « Bien qu’il s’appuyait auparavant sur des frameworks open source tels qu’AllaKore, l’acteur a pu rester efficace et étendre ses capacités avec le développement de l’agent Svchostt et d’autres composants du projet ReverseRat. »