Un groupe de menace persistante avancé avec des liens vers l’Iran a mis à jour son ensemble d’outils de logiciels malveillants pour inclure un nouvel implant basé sur PowerShell appelé Porte dérobée sans puissanceselon une nouvelle étude publiée par Cybereason.

La société de cybersécurité basée à Boston a attribué le logiciel malveillant à un groupe de piratage connu sous le nom de Charming Kitten (alias Phosphorous, APT35 ou TA453), tout en appelant également l’exécution évasive PowerShell de la porte dérobée.

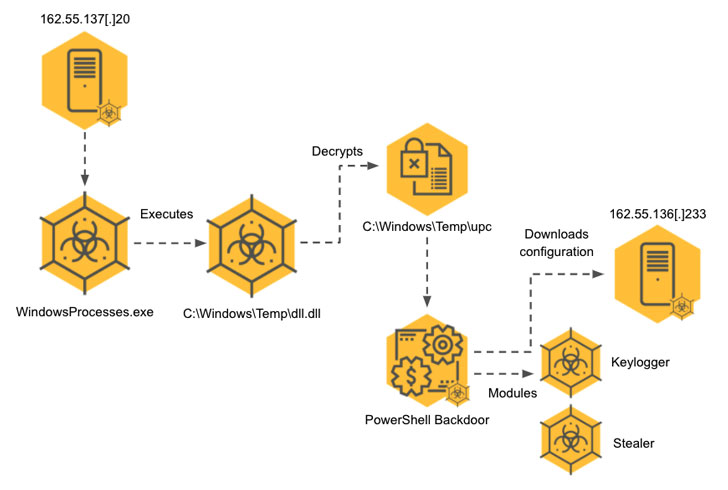

« Le code PowerShell s’exécute dans le contexte d’une application .NET, ne lançant donc pas ‘powershell.exe’, ce qui lui permet d’échapper aux produits de sécurité », a déclaré Daniel Frank, chercheur principal sur les logiciels malveillants chez Cybereason, mentionné. « L’ensemble d’outils analysé comprend des logiciels malveillants extrêmement modulaires et en plusieurs étapes qui déchiffrent et déploient des charges utiles supplémentaires en plusieurs étapes pour des raisons à la fois de furtivité et d’efficacité. »

L’acteur de la menace, qui est actif depuis au moins 2017, a été à l’origine d’une série de campagnes ces dernières années, y compris celles dans lesquelles l’adversaire se faisait passer pour des journalistes et des universitaires pour tromper les cibles en installant des logiciels malveillants et en volant des informations classifiées.

Plus tôt ce mois-ci, Check Point Research a révélé les détails d’une opération d’espionnage impliquant le groupe de piratage exploitant les vulnérabilités de Log4Shell pour déployer une porte dérobée modulaire appelée CharmPower pour des attaques ultérieures.

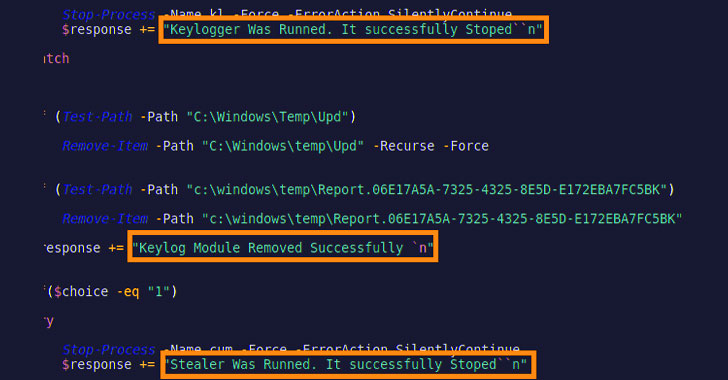

Les dernières améliorations apportées à son arsenal, telles que repérées par Cybereason, constituent un ensemble d’outils entièrement nouveau qui englobe la porte dérobée PowerLess, qui est capable de télécharger et d’exécuter des modules supplémentaires tels qu’un voleur d’informations de navigateur et un enregistreur de frappe.

Également potentiellement liés au même développeur de la porte dérobée, il y a un certain nombre d’autres artefacts malveillants, dont un enregistreur audio, une variante antérieure du voleur d’informations et ce que les chercheurs soupçonnent d’être un variante de ransomware inachevée codé en .NET.

De plus, des chevauchements d’infrastructure ont été identifiés entre le groupe Phosphorus et une nouvelle souche de ransomware appelée Mémentoqui est apparu pour la première fois en novembre 2021 et a pris la décision inhabituelle de verrouiller les fichiers dans des archives protégées par mot de passe, puis de chiffrer le mot de passe et de supprimer les fichiers d’origine, après que leurs tentatives de chiffrement direct des fichiers ont été bloquées par la protection des terminaux.

« L’activité de Phosphorus concernant ProxyShell s’est déroulée à peu près au même moment que Memento », a déclaré Frank. « Il a également été signalé que des acteurs iraniens de la menace se sont tournés vers les rançongiciels au cours de cette période, ce qui renforce l’hypothèse selon laquelle Memento est exploité par un acteur iranien. »