Le groupe de piratage informatique de l’État-nation iranien connu sous le nom de Plate-forme pétrolière a continué de cibler des organisations gouvernementales au Moyen-Orient dans le cadre d’une campagne de cyberespionnage qui exploite une nouvelle porte dérobée pour exfiltrer des données.

« La campagne abuse des comptes de messagerie légitimes mais compromis pour envoyer des données volées à des comptes de messagerie externes contrôlés par les attaquants », ont déclaré les chercheurs de Trend Micro Mohamed Fahmy, Sherif Magdy et Mahmoud Zohdy. a dit.

Bien que la technique en soi ne soit pas inconnue, le développement marque la première fois qu’OilRig l’adopte dans son livre de jeu, indiquant l’évolution continue de ses méthodes pour contourner les protections de sécurité.

Le groupe des menaces persistantes avancées (APT), également appelé APT34, Cobalt Gypsy, Europium et Helix Kitten, a été documenté pour ses attaques de phishing ciblées au Moyen-Orient depuis au moins 2014.

Lié au ministère iranien du renseignement et de la sécurité (MOIS), le groupe est connu pour utiliser un ensemble d’outils diversifié dans ses opérations, avec des attaques récentes en 2021 et 2022 utilisant des portes dérobées telles que Karkoff, Shark, Marlin et Saitama pour le vol d’informations.

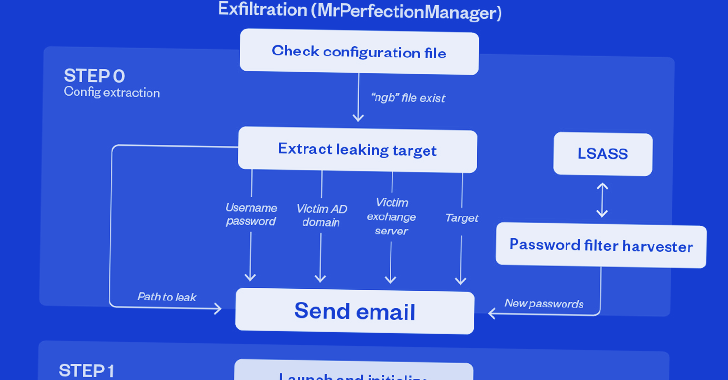

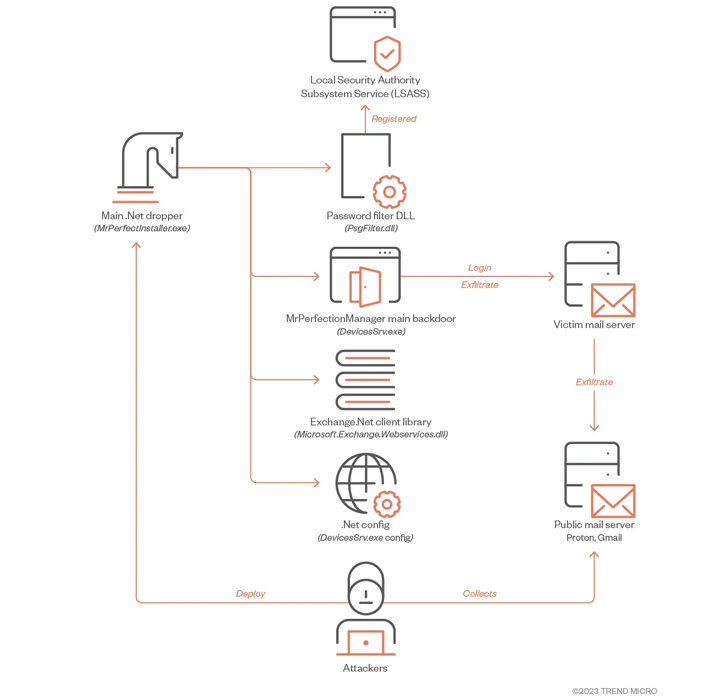

Le point de départ de la dernière activité est un compte-gouttes basé sur .NET chargé de fournir quatre fichiers différents, y compris l’implant principal (« DevicesSrv.exe ») responsable de l’exfiltration de fichiers d’intérêt spécifiques.

Une bibliothèque de liens dynamiques (DLL) fichier capable de collecter les informations d’identification des utilisateurs du domaine et des comptes locaux.

L’aspect le plus notable de la porte dérobée .NET est sa routine d’exfiltration, qui consiste à utiliser les informations d’identification volées pour envoyer des missives électroniques à des adresses e-mail Gmail et Proton Mail contrôlées par des acteurs.

« Les acteurs de la menace relaient ces e-mails via les serveurs Exchange du gouvernement en utilisant des comptes valides avec des mots de passe volés », ont déclaré les chercheurs.

Les connexions de la campagne à APT34 découlent de similitudes entre le compte-gouttes de première étape et Saitama, les modèles de victimologie et l’utilisation de serveurs d’échange Internet comme méthode de communication, comme observé dans le cas de Karkoff.

Au contraire, le nombre croissant d’outils malveillants associés à OilRig indique la « flexibilité » de l’acteur menaçant à proposer de nouveaux logiciels malveillants en fonction des environnements ciblés et des privilèges possédés à un stade donné de l’attaque.

« Malgré la simplicité de la routine, la nouveauté des deuxième et dernière étapes indique également que toute cette routine ne peut être qu’une petite partie d’une plus grande campagne ciblant les gouvernements », ont déclaré les chercheurs.