Un groupe de menaces persistantes avancées (APT) ayant des liens avec l’Iran a actualisé son ensemble d’outils de logiciels malveillants pour inclure une nouvelle porte dérobée baptisée Marin dans le cadre d’une longue campagne d’espionnage qui a débuté en avril 2018.

La société slovaque de cybersécurité ESET a attribué les attaques — nom de code « À la mer » – à un acteur menaçant appelé OilRig (alias APT34), tout en reliant de manière concluante ses activités à un deuxième groupe iranien suivi sous le nom de Lyceum (Hexane alias SiameseKitten).

« Les victimes de la campagne comprennent des organisations diplomatiques, des entreprises technologiques et des organisations médicales en Israël, en Tunisie et aux Émirats arabes unis », a noté ESET dans son Rapport sur les menaces T3 2021 partagé avec The Hacker News.

Actif depuis au moins 2014, le groupe de piratage est connu pour frapper les gouvernements du Moyen-Orient et une variété de secteurs commerciaux verticaux, notamment la chimie, l’énergie, la finance et les télécommunications. En avril 2021, l’acteur a ciblé une entité libanaise avec un implant appelé SideTwist, tandis que des campagnes précédemment attribuées à Lyceum ont ciblé des sociétés informatiques en Israël, au Maroc, en Tunisie et en Arabie saoudite.

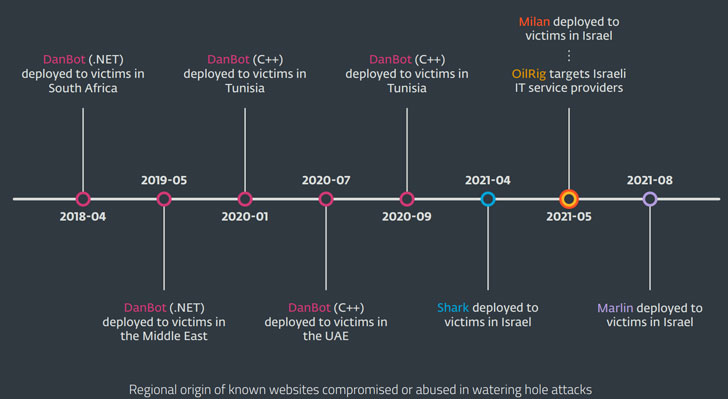

Les chaînes d’infection de Lyceum se distinguent également par le fait qu’elles ont évolué pour laisser tomber plusieurs portes dérobées depuis la révélation de la campagne en 2018 – en commençant par DanBot et en passant à Shark et Milan en 2021 – avec des attaques détectées en août 2021 tirant parti d’une nouvelle collecte de données malware appelé Marlin.

Les changements ne s’arrêtent pas là. Dans ce qui est un changement significatif par rapport aux TTP OilRig traditionnels, qui impliquaient l’utilisation de DNS et HTTPS pour les communications de commande et de contrôle (C&C), Marlin utilise l’API OneDrive de Microsoft pour ses opérations C2.

ESET, notant que l’accès initial au réseau a été obtenu au moyen de harponnage ainsi que de logiciels d’accès et d’administration à distance comme ITbrain et TeamViewer, a cité des similitudes dans les outils et les tactiques entre les portes dérobées d’OilRig et celles de Lyceum comme « trop nombreuses et spécifiques ». «

« La porte dérobée ToneDeaf communiquait principalement avec son C&C via HTTP/S, mais incluait une méthode secondaire, le tunneling DNS, qui ne fonctionne pas correctement », ont déclaré les chercheurs. « Shark a des symptômes similaires, où sa méthode de communication principale utilise DNS mais a une option secondaire HTTP/S non fonctionnelle. »

TonSourdqui prend en charge la collecte d’informations système, le chargement et le téléchargement de fichiers et l’exécution arbitraire de commandes shell, est une famille de logiciels malveillants qui a été déployée par l’acteur APT34 ciblant un large éventail d’industries opérant au Moyen-Orient en juillet 2019.

De plus, les résultats ont également souligné le chevauchement de l’utilisation du DNS en tant que canal de communication C&C, tout en utilisant HTTP/S comme méthode de communication secondaire et l’utilisation de plusieurs dossiers dans le répertoire de travail d’une porte dérobée pour le téléchargement de fichiers depuis le serveur C&C.