Un acteur menaçant travaillant à la poursuite des objectifs iraniens aurait été à l’origine d’une série de cyberattaques perturbatrices contre les services gouvernementaux albanais à la mi-juillet 2022.

Cabinet de cybersécurité Mandiant a dit l’activité malveillante contre un État de l’OTAN représentait une « expansion géographique des cyber-opérations perturbatrices iraniennes ».

La Les attentats du 17 juilletselon l’Agence nationale albanaise de la société de l’information, a forcé le gouvernement à « fermer temporairement l’accès aux services publics en ligne et aux autres sites Web du gouvernement » en raison d’une « attaque cybercriminelle synchronisée et sophistiquée provenant de l’extérieur de l’Albanie ».

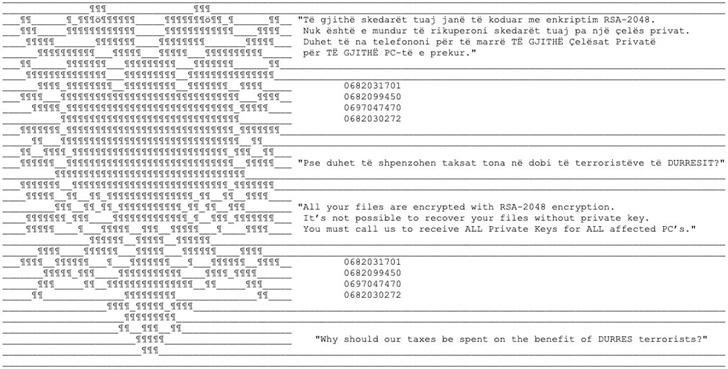

L’opération perturbatrice à motivation politique, selon Mandiant, impliquait le déploiement d’une nouvelle famille de rançongiciels appelée ROADSWEEP qui comprenait une note de rançon avec le texte : « Pourquoi nos impôts devraient-ils être dépensés au profit des terroristes de DURRES ? »

Un front nommé HomeLand Justice a depuis revendiqué la cyberoffensive, le groupe affirmant également avoir utilisé un logiciel malveillant d’essuie-glace dans les attaques. Bien que la nature exacte de l’essuie-glace ne soit pas encore claire, Mandiant a déclaré qu’un utilisateur albanais avait soumis un échantillon pour ce qu’on appelle ZeroCleare le 19 juillet, coïncidant avec les attaques.

ZeroClear, d’abord documenté par IBM en décembre 2019 dans le cadre d’une campagne ciblant les secteurs de l’industrie et de l’énergie au Moyen-Orient, est conçu pour effacer le master boot record (MBR) et les partitions de disque sur les machines Windows. On pense qu’il s’agit d’un effort de collaboration entre différents acteurs de l’État-nation iranien, y compris Plate-forme pétrolière (alias APT34, ITG13 ou Helix Kitten).

Une porte dérobée auparavant inconnue appelée CHIMNEYSWEEP a également été déployée dans les attaques albanaises, capable de prendre des captures d’écran, de répertorier et de collecter des fichiers, de créer un shell inversé et de prendre en charge la fonctionnalité d’enregistrement de frappe.

L’implant, en plus de partager de nombreux chevauchements de code avec ROADSWEEP, est livré au système via une archive auto-extractible aux côtés de documents Microsoft Word leurres contenant des images de Massoud Radjavil’ancien chef de l’Organisation des Moudjahidine du peuple d’Iran (MEK).

Les premières itérations de CHIMNEYSWEEP remontent à 2012 et il semble que le logiciel malveillant ait pu être utilisé dans des attaques visant le farsi et les arabophones.

La société de cybersécurité, qui a été acquise par Google plus tôt cette année, a déclaré qu’elle n’avait pas suffisamment de preuves reliant les intrusions à un collectif contradictoire nommé, mais a noté avec une confiance modérée qu’un ou plusieurs acteurs malveillants opérant à l’appui des objectifs de l’Iran sont impliqués.

Les liens avec l’Iran découlent du fait que les attaques ont eu lieu moins d’une semaine avant la conférence du Sommet mondial de l’Iran libre les 23 et 24 juillet près de la ville portuaire de Durres par des entités opposées au gouvernement iranien, en particulier les membres du MEK. .

« L’utilisation de rançongiciels pour mener une opération perturbatrice à motivation politique contre les sites Web du gouvernement et les services aux citoyens d’un État membre de l’OTAN la même semaine qu’une conférence des groupes d’opposition iraniens devait avoir lieu serait une opération particulièrement effrontée par la menace du lien avec l’Iran. acteurs », expliquent les chercheurs.

Les découvertes surviennent également deux mois après que le groupe iranien de menace persistante avancée (APT) suivi sous le nom de Charming Kitten (alias Phosphorus) a été lié à une attaque dirigée contre une entreprise de construction anonyme dans le sud des États-Unis