Un groupe d’activités de menace iraniennes présumées a été lié à des attaques visant des organisations israéliennes de transport, de gouvernement, d’énergie et de soins de santé dans le cadre d’une campagne axée sur l’espionnage qui a débuté fin 2020.

La société de cybersécurité Mandiant suit le groupe sous son surnom non catégorisé UNC3890qui est censé mener des opérations conformes aux intérêts iraniens.

« Les données collectées peuvent être exploitées pour soutenir diverses activités, du piratage et des fuites, à la réalisation d’attaques de guerre cinétique comme celles qui ont tourmenté l’industrie du transport maritime ces dernières années », a déclaré l’équipe de recherche israélienne de la société. c’est noté.

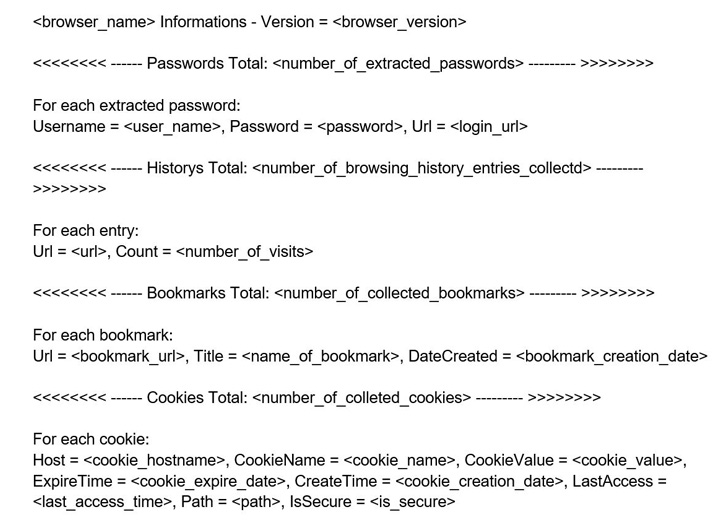

Les intrusions montées par le groupe ont conduit au déploiement de deux logiciels malveillants propriétaires : une porte dérobée « petite mais efficace » nommée SUGARUSH et un voleur d’informations d’identification de navigateur appelé SUGARDUMP qui exfiltre les informations de mot de passe vers une adresse e-mail associée à Gmail, ProtonMail, Yahoo et Yandex .

Un réseau de serveurs de commande et de contrôle (C2) héberge également de fausses pages de connexion se faisant passer pour des plates-formes légitimes telles qu’Office 365, LinkedIn et Facebook, conçues pour communiquer avec les cibles, ainsi qu’un point d’eau censé avoir distingué le secteur du transport maritime.

Le trou d’eau, en novembre 2021, était hébergé sur une page de connexion d’une compagnie maritime israélienne légitime, a souligné Mandiant, ajoutant que le logiciel malveillant transmettait des données préliminaires sur l’utilisateur connecté à un domaine contrôlé par l’attaquant.

Bien que la méthodologie exacte d’accès initial reste inconnue, elle est soupçonnée d’impliquer un mélange de points d’eau, de collecte d’informations d’identification en se faisant passer pour des services légitimes et d’offres d’emploi frauduleuses pour un poste de développeur de logiciels dans une société d’analyse de données LexisNexis.

« L’une des tentatives les plus récentes de l’UNC3890 pour cibler les victimes comprend l’utilisation d’une publicité vidéo pour des poupées robotiques basées sur l’IA, utilisée comme leurre pour livrer SUGARDUMP », ont noté les chercheurs.

SUGARUSH, le deuxième logiciel malveillant sur mesure, fonctionne en établissant une connexion avec un serveur C2 intégré pour exécuter des commandes CMD arbitraires émises par l’attaquant, accordant à l’adversaire un contrôle total sur l’environnement de la victime lors de l’obtention de l’accès initial.

Les autres outils utilisés par UNC3890 incluent le logiciel de test de pénétration Metasploit et Unicorn, un utilitaire accessible au public pour mener une attaque de rétrogradation PowerShell et injecter du shellcode dans la mémoire.

Les liens du groupe avec l’Iran découlent de l’utilisation d’artefacts en langue farsi dans la dernière version de SUGARDUMP, du ciblage constant d’entités israéliennes qui concorde avec d’autres groupes d’acteurs menaçants iraniens et de l’utilisation du NorthStar C2 Framework.