Un acteur menaçant d’un État-nation iranien a été lié à une nouvelle vague d’attaques de phishing ciblant Israël, conçues pour déployer une version mise à jour d’une porte dérobée appelée Impuissant.

La société de cybersécurité Check Point suit le cluster d’activités sous sa poignée de créature mythique Manticore instruitqui présente de « forts chevauchements » avec une équipe de piratage connue sous le nom d’APT35, Charming Kitten, Cobalt Illusion, ITG18, Mint Sandstorm (anciennement Phosphorus), TA453 et Yellow Garuda.

« Comme de nombreux autres acteurs, Educated Manticore a adopté les tendances récentes et a commencé à utiliser des images ISO et éventuellement d’autres fichiers d’archives pour initier des chaînes d’infection », a déclaré la société israélienne. a dit dans un rapport technique publié aujourd’hui.

Actif depuis au moins 2011, APT35 a jeté un large réseau de cibles en tirant parti de faux personnages de médias sociaux, de techniques de harponnage et de vulnérabilités N-day dans les applications exposées à Internet pour obtenir un accès initial et supprimer diverses charges utiles, y compris les ransomwares.

Cette évolution indique que l’adversaire affine et réorganise en permanence son arsenal de logiciels malveillants pour étendre leurs fonctionnalités et résister aux efforts d’analyse, tout en adoptant des méthodes améliorées pour échapper à la détection.

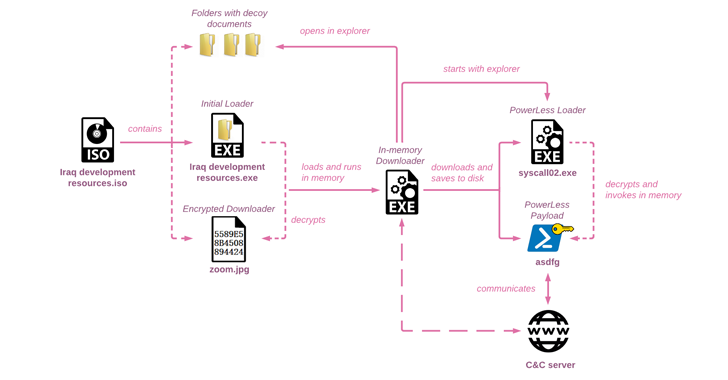

La chaîne d’attaque documentée par Check Point commence par un fichier d’image disque ISO qui utilise des leurres sur le thème de l’Irak pour déposer un téléchargeur personnalisé en mémoire qui lance finalement l’implant PowerLess.

Le fichier ISO agit comme un conduit pour afficher un document leurre écrit en arabe, anglais et hébreu, et prétend présenter un contenu académique sur l’Irak d’une entité légitime à but non lucratif appelée la Fondation arabe pour la science et la technologie (ASTF), indiquant que le communauté de la recherche peut avoir été la cible de la campagne.

La porte dérobée PowerLess, précédemment mise en lumière par Cybereason en février 2022, est dotée de capacités pour voler des données à partir de navigateurs Web et d’applications comme Telegram, prendre des captures d’écran, enregistrer de l’audio et enregistrer les frappes.

« Bien que la nouvelle charge utile PowerLess reste similaire, ses mécanismes de chargement se sont considérablement améliorés, adoptant des techniques rarement vues dans la nature, telles que l’utilisation de fichiers binaires .NET créés dans mode mixte avec le code d’assemblage », a déclaré Check Point.

« Impuissant [command-and-control] la communication vers le serveur est codée en Base64 et cryptée après l’obtention d’une clé du serveur. Pour tromper les chercheurs, l’auteur de la menace ajoute activement trois lettres aléatoires au début du blob encodé. »

Zero Trust + Deception : apprenez à déjouer les attaquants !

Découvrez comment Deception peut détecter les menaces avancées, arrêter les mouvements latéraux et améliorer votre stratégie Zero Trust. Rejoignez notre webinaire perspicace !

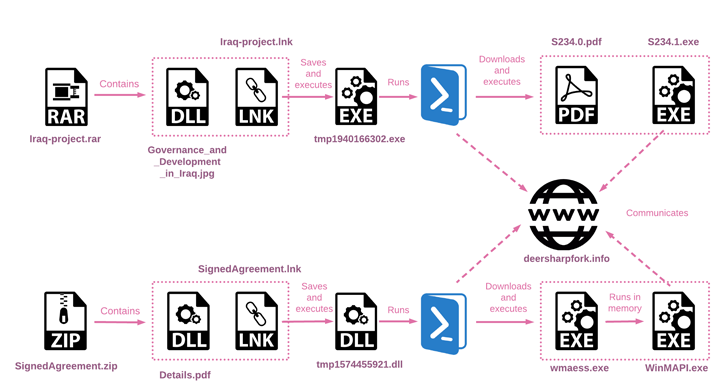

La société de cybersécurité a déclaré avoir également découvert deux autres fichiers d’archives utilisés dans le cadre d’un ensemble d’intrusions différent qui partage des chevauchements avec la séquence d’attaque susmentionnée en raison de l’utilisation du même fichier PDF sur le thème de l’Irak.

Une analyse plus approfondie a révélé que les chaînes d’infection résultant de ces deux fichiers d’archive aboutissent à l’exécution d’un script PowerShell conçu pour télécharger deux fichiers à partir d’un serveur distant et les exécuter.

« Educated Manticore continue d’évoluer, affinant les ensembles d’outils précédemment observés et fournissant des mécanismes », a déclaré Check Point, ajoutant que « l’acteur adopte les tendances populaires pour éviter la détection » et continue de « développer des ensembles d’outils personnalisés à l’aide de techniques avancées ».

« Parce qu’il s’agit d’une version mise à jour d’un malware signalé précédemment, […] il est important de noter qu’il pourrait ne représenter que les premiers stades de l’infection, avec des fractions importantes d’activité post-infection encore à voir dans la nature. »