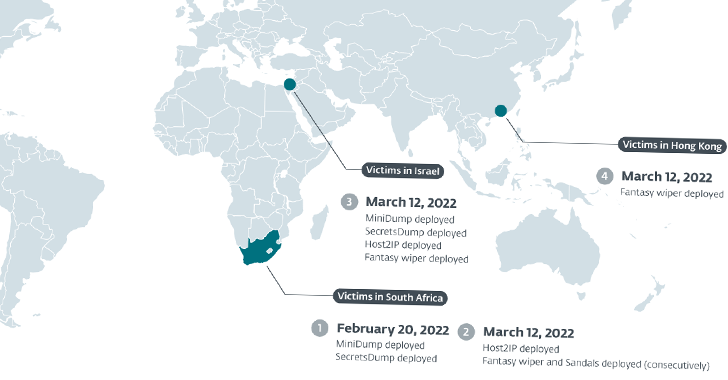

Un acteur iranien de la menace persistante avancée (APT) connu sous le nom de Agrius a été attribué à l’origine d’une série d’attaques d’effacement de données visant les industries du diamant en Afrique du Sud, en Israël et à Hong Kong.

L’essuie-glace, nommé Fantasy par ESET, aurait été livré via une attaque de la chaîne d’approvisionnement ciblant un développeur de suite logicielle israélien dans le cadre d’une campagne qui a débuté en février 2022.

Parmi les victimes figurent des sociétés de ressources humaines, des sociétés de conseil en informatique et un grossiste en diamants en Israël ; une entité sud-africaine travaillant dans l’industrie du diamant ; et un bijoutier basé à Hong Kong.

« L’essuie-glace Fantasy est construit sur les fondations de l’essuie-glace Apostle précédemment signalé, mais ne tente pas de se faire passer pour un rançongiciel, comme l’a fait Apostle à l’origine, Adam Burgher, chercheur chez ESET. divulgué dans une analyse jeudi. « Au lieu de cela, il va directement au travail en effaçant les données. »

Apostle a été documenté pour la première fois par SentinelOne en mai 2021 comme un essuie-glace devenu ransomware qui a été déployé dans des attaques destructrices contre des cibles israéliennes.

Agrius, le groupe aligné sur l’Iran à l’origine des intrusions, est actif depuis au moins décembre 2020 et exploite les failles de sécurité connues dans les applications accessibles sur Internet pour supprimer les coques Web qui sont, à leur tour, utilisées pour faciliter la reconnaissance, les mouvements latéraux et la livraison. des charges utiles de l’étage final.

La société slovaque de cybersécurité a déclaré que la première attaque avait été détectée le 20 février 2022, visant une organisation sud-africaine, lorsque l’acteur a déployé des outils de collecte d’informations d’identification.

Agrius a ensuite lancé l’attaque par essuyage via Fantasy le 12 mars 2022, avant de frapper d’autres entreprises en Israël et à Hong Kong à la même date.

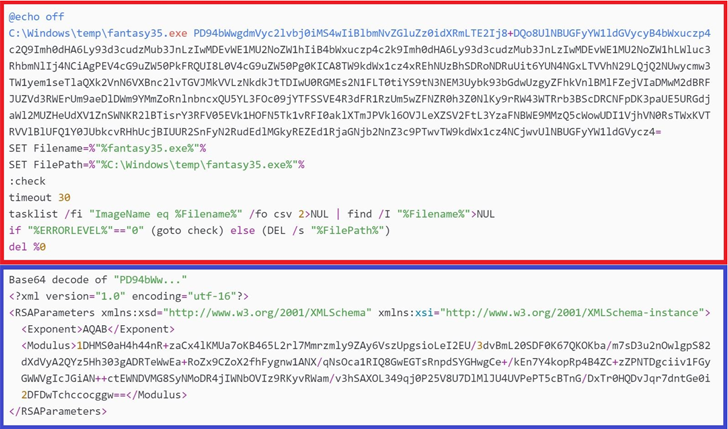

Fantasy est exécuté au moyen d’un autre outil appelé Sandals, un exécutable Windows 32 bits écrit en C#/.NET. On dit qu’il est déployé sur l’hôte compromis via une attaque de la chaîne d’approvisionnement utilisant le mécanisme de mise à jour logicielle du développeur israélien.

Ceci est étayé par l’évaluation d’ESET selon laquelle toutes les victimes sont des clients du développeur de logiciels concerné et que le binaire d’effacement suit une convention de dénomination (« fantasy45.exe » et « fantasy35.exe ») similaire à celle de son contrepartie légitime.

L’essuie-glace, pour sa part, fonctionne en récupérant de manière récursive la liste des répertoires pour chaque lecteur, en écrasant chaque fichier de ces répertoires avec des données parasites, en attribuant un horodatage futur aux fichiers, puis en les supprimant.

« Cela est probablement fait pour rendre la récupération et l’analyse médico-légale plus difficiles », a expliqué Burgher.

Dans une nouvelle tentative d’effacer toutes les traces de l’activité, Fantasy efface tous les journaux d’événements Windows, purge de manière récursive tous les fichiers du lecteur système, écrase le Master Boot Record du système, s’auto-supprime et enfin redémarre la machine.

La campagne, qui n’a pas duré plus de trois heures, a finalement échoué, ESET déclarant qu’il était en mesure de bloquer l’exécution de l’essuie-glace. Le développeur du logiciel a depuis publié des mises à jour propres pour bloquer les attaques.

Le nom de la société israélienne qui a été victime de l’attaque de la chaîne d’approvisionnement n’a pas été divulgué par ESET, mais des preuves indiquent qu’il s’agit de Rubinstein Software, qui commercialise un progiciel de gestion intégré (ERP) solution appelée Fantaisie qui est utilisé pour la gestion des stocks de bijoux.

« Depuis sa découverte en 2021, Agrius s’est uniquement concentré sur des opérations destructrices », a conclu Burgher.

« À cette fin, les opérateurs d’Agrios ont probablement exécuté une attaque de la chaîne d’approvisionnement en ciblant les mécanismes de mise à jour de logiciels d’une société de logiciels israélienne pour déployer Fantasy, son tout dernier essuie-glace, auprès de victimes en Israël, à Hong Kong et en Afrique du Sud.

Agrius est loin d’être le premier groupe de menaces lié à l’Iran à avoir été repéré en train de déployer des logiciels malveillants destructeurs.

La APT33 groupe de piratage (alias Elfin, Holmiumou Refined Kitten), qui est soupçonné d’agir à la demande du gouvernement iranien, aurait été à l’origine de plusieurs attaques qui ont utilisé le Essuie-glace Shamoon contre des cibles situées au Moyen-Orient.

Le logiciel malveillant d’effacement de données portant le nom de code ZeroCleare a également été utilisé par des acteurs de la menace soutenus par l’Iran suivis sous le nom d’APT34 (alias Oilrig ou Helix Kitten) dans des attaques dirigées contre des organisations du secteur de l’énergie et de l’industrie au Moyen-Orient.