Un acteur de menace non identifié exploite une faille zero-day désormais corrigée dans le navigateur Internet Explorer pour fournir un cheval de Troie d’accès à distance (RAT) complet basé sur VBA capable d’accéder aux fichiers stockés dans des systèmes Windows compromis, et de télécharger et d’exécuter des charges utiles malveillantes dans le cadre d’une campagne « inhabituelle ».

La porte dérobée est distribuée via un document leurre nommé « Manifest.docx » qui charge le code d’exploitation de la vulnérabilité à partir d’un modèle intégré, qui, à son tour, exécute un shellcode pour déployer le RAT, selon la société de cybersécurité Malwarebytes, qui a repéré le mot suspect. dossier le 21 juillet 2021.

Le document contenant des logiciels malveillants prétend être un « Manifeste des habitants de Crimée » appelant les citoyens à s’opposer au président russe Vladimir Poutine et à « créer une plate-forme unifiée appelée » Résistance du peuple « ».

La faille Internet Explorer, suivie comme CVE-2021-26411, est remarquable par le fait qu’il a été abusé par le groupe Lazarus soutenu par la Corée du Nord pour cibler les chercheurs en sécurité travaillant sur la recherche et le développement de vulnérabilités.

Plus tôt en février, la société sud-coréenne de cybersécurité ENKI révélé le collectif de piratage aligné sur l’État avait tenté en vain de cibler ses chercheurs en sécurité avec des fichiers MHTML malveillants qui, une fois ouverts, téléchargeaient deux charges utiles à partir d’un serveur distant, dont l’une contenait un jour zéro contre Internet Explorer. Microsoft a résolu le problème dans le cadre de ses mises à jour Patch Tuesday pour mars.

L’exploit Internet Explorer est l’un des deux moyens utilisés pour déployer le RAT, l’autre méthode reposant sur un composant d’ingénierie sociale qui implique le téléchargement et l’exécution d’un modèle macro-armé à distance contenant l’implant. Quelle que soit la chaîne d’infection, l’utilisation de vecteurs de double attaque est probablement une tentative pour augmenter la probabilité de trouver un chemin vers les machines ciblées.

« Bien que les deux techniques reposent sur l’injection de modèles pour supprimer un cheval de Troie d’accès à distance complet, l’exploit IE (CVE-2021-26411) précédemment utilisé par l’APT Lazarus est une découverte inhabituelle », a déclaré Hossein Jazi, chercheur chez Malwarebytes. rapport partagé avec The Hacker News. « Les attaquants ont peut-être voulu combiner l’ingénierie sociale et l’exploitation pour maximiser leurs chances d’infecter des cibles. »

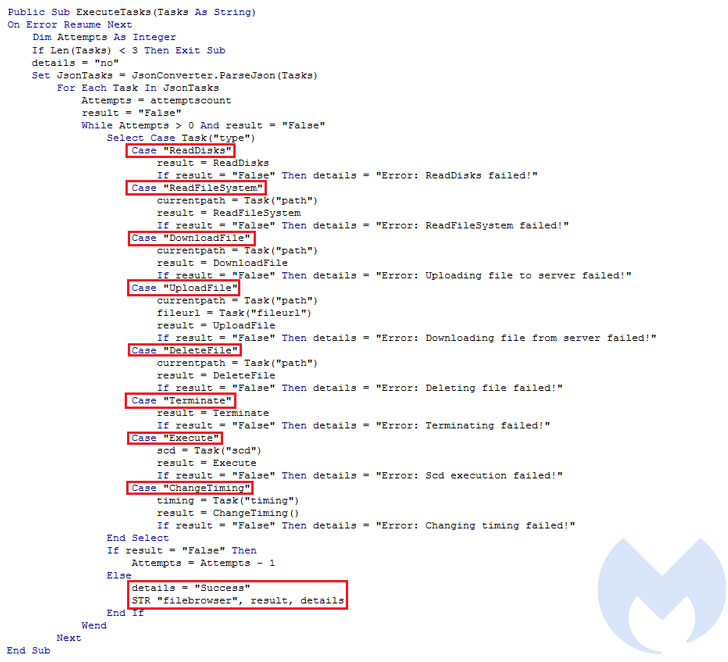

Outre la collecte des métadonnées du système, le VBA RAT est orchestré pour identifier les produits antivirus s’exécutant sur l’hôte infecté et exécuter les commandes qu’il reçoit d’un serveur contrôlé par un attaquant, y compris la lecture, la suppression et le téléchargement de fichiers arbitraires, et exfiltre les résultats de ces commandes vers le serveur.

Malwarebytes a également découvert un panneau basé sur PHP surnommé « Ekipa » qui est utilisé par l’adversaire pour suivre les victimes et afficher des informations sur le mode opératoire qui a conduit à la violation réussie, mettant en évidence l’exploitation réussie à l’aide du zero-day d’IE et l’exécution du RAT.

« Comme le conflit entre la Russie et l’Ukraine sur la Crimée continue, les cyberattaques ont également augmenté », a déclaré Jazi. « Le document leurre contient un manifeste qui montre un motif possible (la Crimée) et une cible (des individus russes et pro-russes) derrière cette attaque. Cependant, cela aurait également pu être utilisé comme un faux drapeau. »