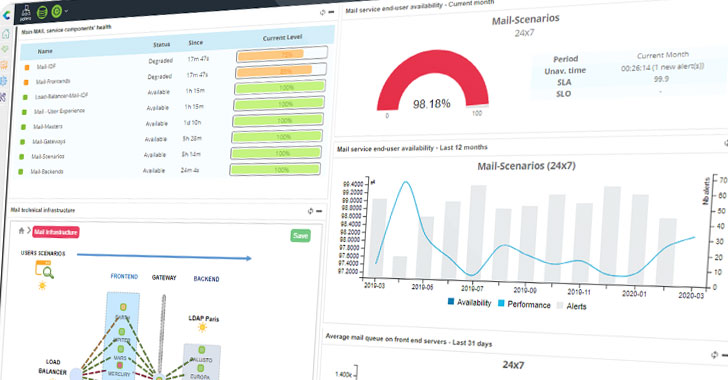

L’acteur de menace parrainé par l’État lié à la Russie, connu sous le nom de Sandworm, a été lié à une opération furtive de trois ans pour pirater des cibles en exploitant un outil de surveillance informatique appelé Centreon.

La campagne d’intrusion – qui a violé «plusieurs entités françaises» – aurait débuté fin 2017 et duré jusqu’en 2020, les attaques affectant particulièrement les hébergeurs Web, a indiqué l’agence française de sécurité de l’information ANSSI dans un avis.

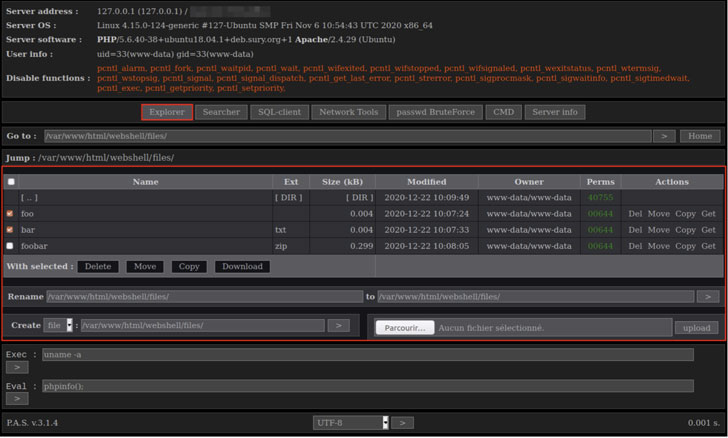

«Sur des systèmes compromis, l’ANSSI a découvert la présence d’une porte dérobée sous la forme d’une webshell déposée sur plusieurs serveurs Centreon exposés à internet», l’agence mentionné le lundi. « Cette porte dérobée a été identifiée comme étant le webshell PAS, numéro de version 3.1.4. Sur les mêmes serveurs, l’ANSSI a trouvé une autre porte dérobée identique à celle décrite par ESET et nommée Exaramel. »

Le groupe de hackers russe (également appelé APT28, TeleBots, Voodoo Bear ou Iron Viking) serait à l’origine de certaines des cyberattaques les plus dévastatrices de ces dernières années, y compris celle du réseau électrique ukrainien en 2016, l’épidémie de ransomware NotPetya en 2017, et les Jeux olympiques d’hiver de Pyeongchang en 2018.

Si le vecteur d’attaque initial semble encore inconnu, la compromission des réseaux victimes était liée à Centreon, une application et un logiciel de surveillance de réseau développé par une société française du même nom.

Centreon, fondée en 2005, compte Airbus, Air Caraïbes, ArcelorMittal, BT, Luxottica, Kuehne + Nagel, Ministère de la Justice français, Police néo-zélandaise, PWC Russie, Salomon, Sanofi et Sephora parmi ses clients. On ne sait pas combien ou quelles organisations ont été violées via le piratage logiciel.

Les serveurs compromis exécutaient le système d’exploitation CENTOS (version 2.5.2), a déclaré l’ANSSI, ajoutant qu’il se trouvait sur les deux types de logiciels malveillants – un webshell accessible au public appelé PAS, et un autre connu sous le nom Exaramel, qui a été utilisé par Sandworm lors d’attaques précédentes depuis 2018.

Le shell Web est équipé de fonctionnalités permettant de gérer les opérations sur les fichiers, de rechercher dans le système de fichiers, d’interagir avec les bases de données SQL, d’effectuer des attaques par mot de passe par force brute contre SSH, FTP, POP3 et MySQL, de créer un shell inversé et d’exécuter des commandes PHP arbitraires.

Exaramel, d’autre part, fonctionne comme un outil d’administration à distance capable d’exécuter des commandes shell et de copier des fichiers entre un serveur contrôlé par un attaquant et le système infecté. Il communique également en HTTPS avec son serveur de commande et de contrôle (C2) afin de récupérer une liste de commandes à exécuter.

En outre, l’enquête de l’ANSSI a révélé l’utilisation de services VPN communs pour se connecter à des web shells, avec des chevauchements dans l’infrastructure C2 reliant l’opération à Sandworm.

« L’ensemble d’intrusion Sandworm est connu pour mener des campagnes d’intrusion conséquentes avant de se concentrer sur des cibles spécifiques qui correspondent à ses intérêts stratégiques au sein du pool de victimes », ont détaillé les chercheurs. « La campagne observée par l’ANSSI correspond à ce comportement. »

À la lumière de l’attaque de la chaîne d’approvisionnement de SolarWinds, il n’est pas surprenant que les systèmes de surveillance tels que Centreon soient devenus une cible lucrative pour que les mauvais acteurs prennent pied et se déplacent latéralement dans les environnements victimes. Mais contrairement au compromis de la chaîne d’approvisionnement du premier, les attaques nouvellement révélées diffèrent en ce qu’elles semblent avoir été menées en exploitant des serveurs connectés à Internet exécutant le logiciel de Centreon à l’intérieur des réseaux des victimes.

«Il est donc recommandé de mettre à jour les applications dès que les vulnérabilités sont publiques et que des correctifs sont publiés», a prévenu l’ANSSI. « Il est recommandé de ne pas exposer les interfaces Web de ces outils à [the] Internet ou pour restreindre cet accès en utilisant une authentification non applicative. «

En octobre 2020, le gouvernement américain a officiellement inculpé six officiers militaires russes pour leur participation à des attaques malveillantes destructrices orchestrées par ce groupe, reliant le groupe de menace Sandworm à l’unité 74455 de la Direction principale du renseignement russe (GRU), une agence de renseignement militaire faisant partie de la Armée russe.